攻撃者は、認証をバイパスして管理者としてログインすることを可能にする Service Finder WordPress テーマの重大な脆弱性を積極的に悪用しています。

WordPressの管理者権限は、コンテンツや設定の完全な制御、アカウントの作成、PHPファイルのアップロード、データベースのエクスポートを許可します。

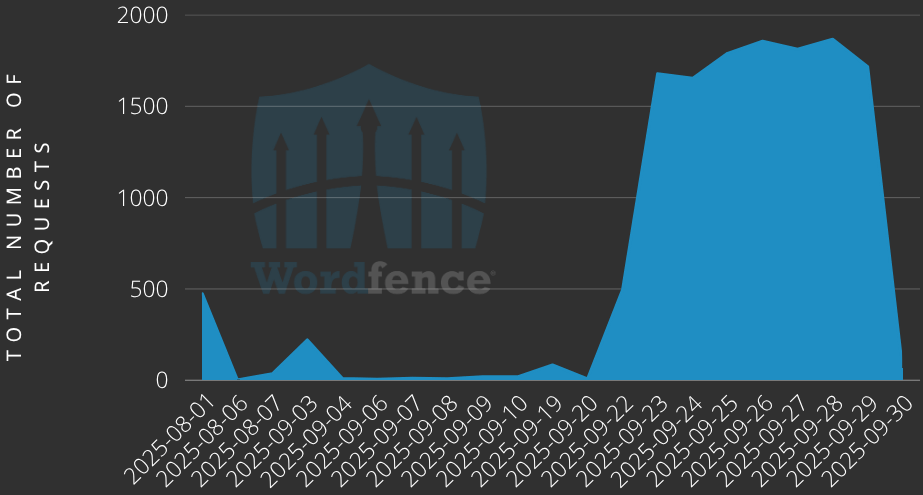

WordPressプラグインのセキュリティ会社であるWordfenceは、8月1日以来、13,800件以上の悪用の試みを記録しました。

Service Finderは、サービスディレクトリやジョブボードのウェブサイトのために設計されたプレミアムWordPressテーマです。顧客予約、フィードバック、時間枠管理、スタッフ管理、請求書作成、支払いシステムをサポートしています。

このテーマはEnvato Marketで6,000以上の販売実績があり、多くのプレミアムプラグインと同様に、一般的にアクティブなサイトで使用されている。

最新の攻撃で悪用された脆弱性は、CVE-2025-5947として追跡されており、重要度スコアは9.8です。この脆弱性はService Finderのバージョン6.0以降に影響し、service_finder_switch_back()関数におけるoriginal_user_idクッキーの不適切な検証に起因します。

CVE-2025-5947を悪用する攻撃者は、認証なしで管理者を含む任意のユーザーとしてログインすることができます。

この問題は、セキュリティ研究者の「Foxyyy」によって発見され、6月8日にWordfenceのバグ報奨金プログラムを通じて報告された。

テーマのベンダーであるAonethemeは、7月17日にリリースされたバージョン6.1でこのセキュリティ問題に対処した。同月末、この問題は一般に公開され、翌日から悪用が始まった。

9月23日から約1週間、Wordfenceは毎日1,500件を超える攻撃の急増を観測した。全体として、研究者は13,800件以上のエクスプロイト試行を確認しました。

ソースはこちら:ワードフェンス

Wordfenceの観測によると、典型的な攻撃には、クエリパラメータ(switch_back=1)を指定したルートパスへのHTTP GETリクエストが含まれ、既存のユーザーになりすます。

研究者によると、攻撃を開始するために使用されるIPアドレスは複数存在する。しかし、数千の攻撃リクエストは、そのうちのわずか5つから発生している:

- 5.189.221.98

- 185.109.21.157

- 192.121.16.196

- 194.68.32.71

- 178.125.204.198

これらの攻撃に対する防御策の一環として、上記のIPアドレスをブロックリストに登録している。しかし、攻撃者は新しいIPアドレスに変更することができることに留意する必要がある。

研究者によると、「switch_back」パラメータを含むリクエスト以外に、これらの攻撃を阻止するための明確な指標はないという。

ウェブサイトの管理者は、不審なアクティビティや、脅威行為者が永続性を保つために作成する可能性のあるアカウントがないか、すべてのログを確認する必要があります。

Wordfence は、「そのようなログエントリがないからといって、ウェブサイトが侵害されていないことを保証するものではありません」と警告しています。管理者がアクセスすることで、攻撃者はログやその他の証拠を削除して痕跡を消すことができるからです。

CVE-2025-5947のアクティブな悪用状況を考慮すると、Service Finderテーマのユーザーは、できるだけ早くセキュリティアップデートを適用するか、プラグインの使用を中止することをお勧めします。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

今年のセキュリティ検証イベントPicus BASサミット

Breach and Attack Simulation Summitに参加して、セキュリティ検証の未来を体験してください。一流の専門家から話を聞き、AIを搭載したBASが侵害と攻撃のシミュレーションをどのように変革するかをご覧ください。

セキュリティ戦略の未来を形作るイベントをお見逃しなく。

Comments