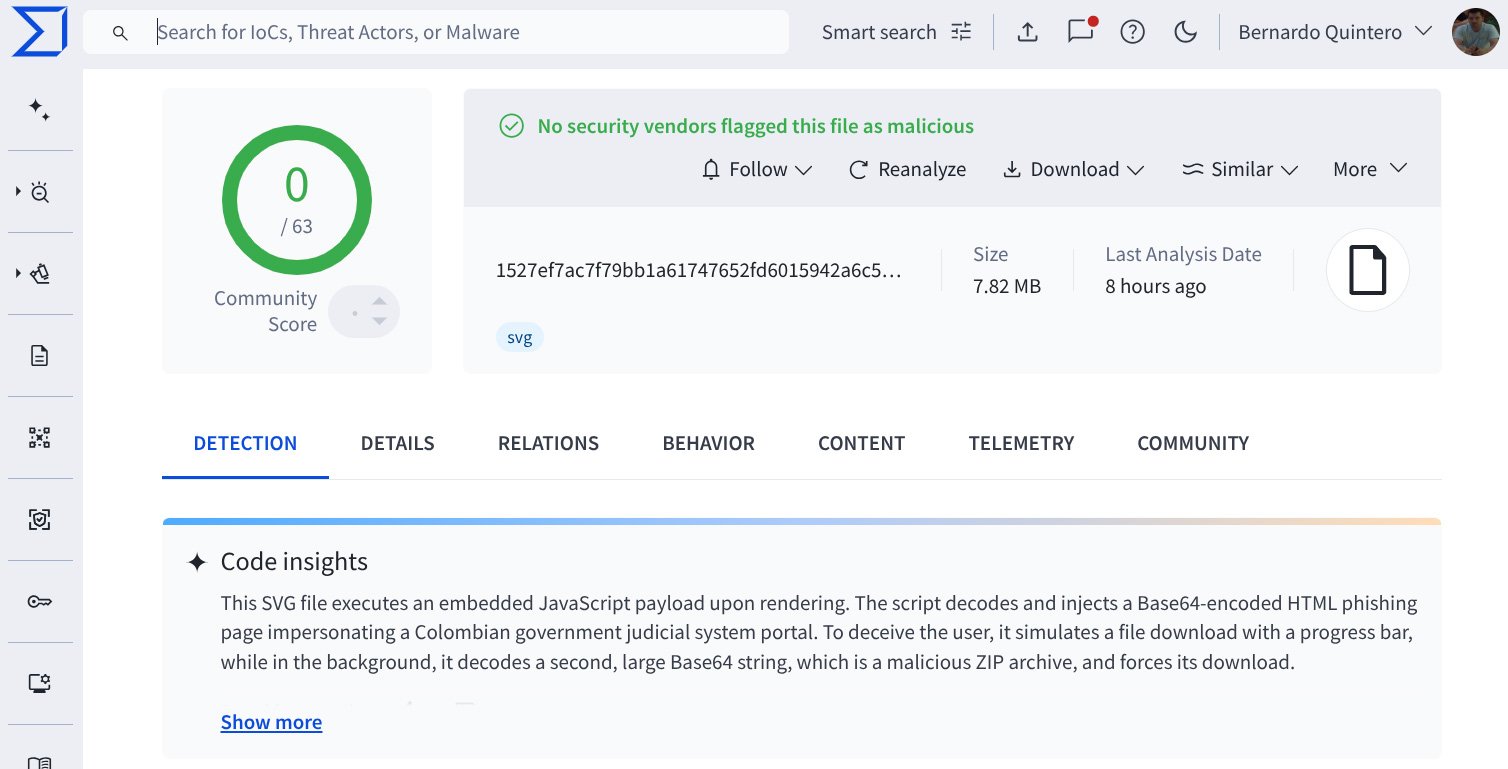

VirusTotalは、コロンビアの司法システムになりすました説得力のあるポータルを作成し、マルウェアを配信するSVGファイルに隠されたフィッシングキャンペーンを発見しました。

VirusTotalは、同社のAI Code InsightプラットフォームにSVGのサポートを追加した後、このキャンペーンを検出しました。

VirusTotalのAI Code Insight機能は、アップロードされたファイルサンプルを機械学習を用いて分析し、ファイル内で発見された不審な動作や悪意のある動作の要約を生成します。

SVGのサポートを追加した後、VirusTotalは、ウイルス対策スキャンによる検出はゼロであったものの、AIを搭載したCode Insight機能により、JavaScriptを使用してHTMLを表示し、コロンビアの政府司法システムのポータルになりすましているSVGファイルを検出しました。

Source:ウイルストータル

SVG(スケーラブル・ベクター・グラフィックス)は、ファイル内のテキスト数式によって線、図形、テキストの画像を生成するために使用されます。

しかし、<foreignObject>要素を使用してHTMLを表示したり、グラフィックを読み込んだ際にJavaScriptを実行したりすることもできるため、脅威行為者はSVGファイルを攻撃でますます使用し始めています。

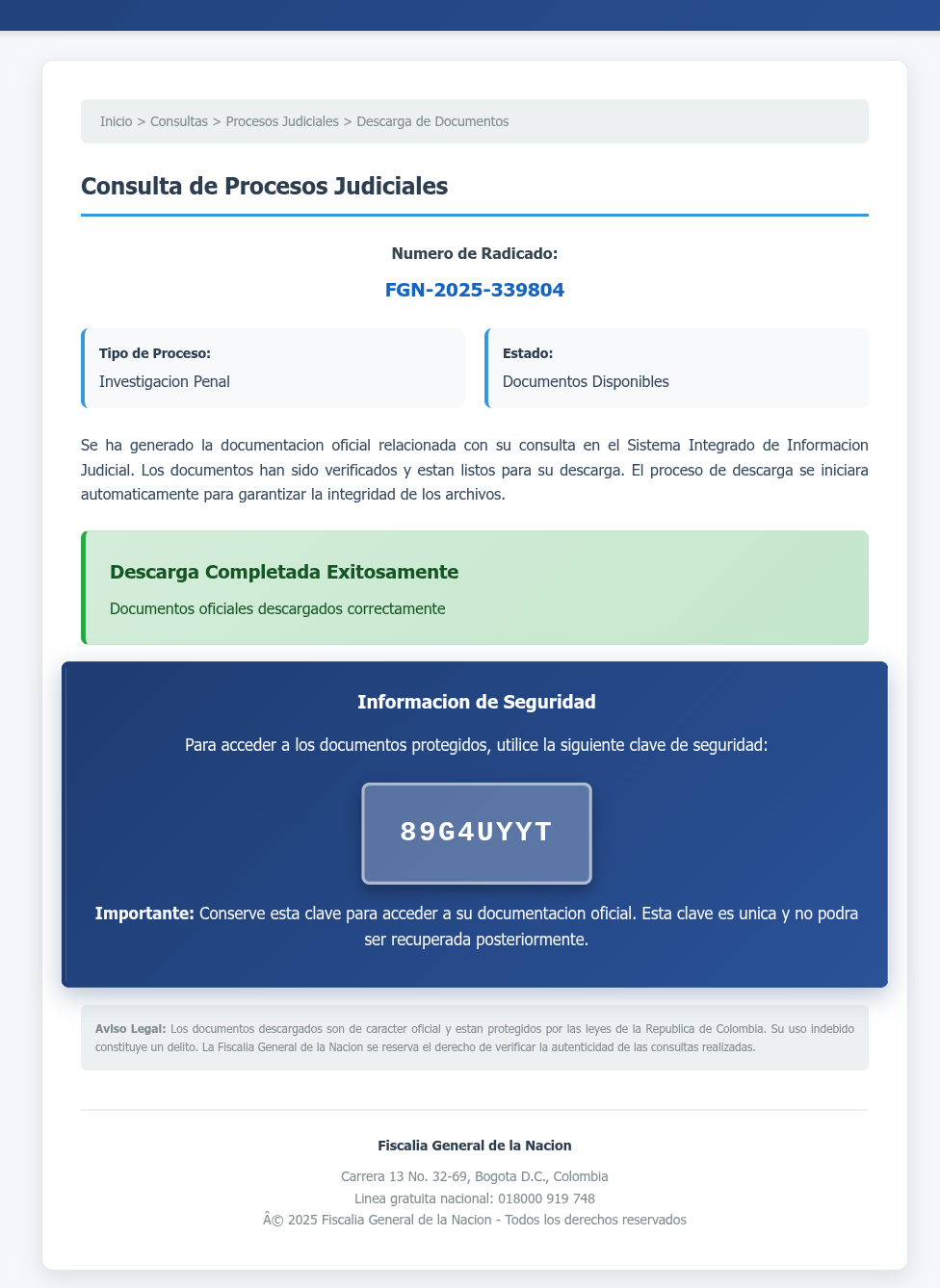

VirusTotalが発見したキャンペーンでは、SVG画像ファイルが偽のポータルサイトの表示に使用され、偽のダウンロードプログレスバーが表示され、最終的にパスワードで保護されたZIPアーカイブのダウンロードをユーザーに促します[VirusTotal]。このファイルのパスワードは、偽のポータルページに表示されます。

「以下のスクリーンショットに示されているように、偽のポータルは説明どおりに表示され、政府の公式文書のダウンロードプロセスをシミュレートしている」とVirusTotalは説明している。

「このフィッシング・サイトには、ケース番号、セキュリティ・トークン、信頼を構築するための視覚的な合図が含まれており、そのすべてがSVGファイル内に細工されている。

Source:ウイルストータル

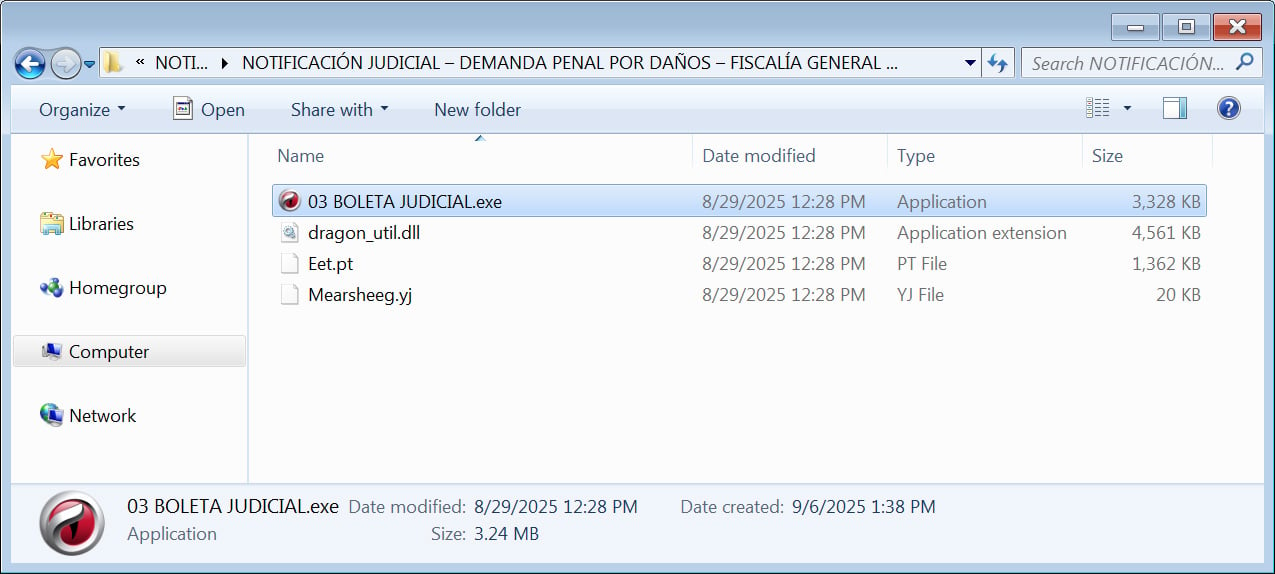

により、抽出されたファイルには4つのファイルが含まれていることが判明しました。1つはComodo Dragonウェブブラウザの正規の実行ファイルであり、公式の司法文書であるかのようにリネームされています。

ソース :

ユーザーが実行ファイルを開くと、悪意のあるDLLがサイドロードされ、システムにさらなるマルウェアをインストールします。

この最初のSVGを検出した後、VirusTotalは、同じキャンペーンの一部でありながらセキュリティソフトウェアによる検出を回避した523の以前にアップロードされたSVGファイルを特定しました。

VirusTotalは、AIを使用することで新しい悪意のあるキャンペーンの特定が容易になると指摘しています。

「Code Insightが最も役立つのはこの点です。コンテキストを提供し、時間を節約し、本当に重要なことに集中できるようにします。CodeInsightは魔法ではないし、専門家の分析に取って代わるものでもないが、ノイズを排除し、より迅速に要点を把握するためのツールの1つである」とVirusTotalは結論付けている。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

パイカスブルーレポート2025年版はこちらパスワード・クラッキングが2倍増加

46%の環境でパスワードがクラックされ、昨年の25%からほぼ倍増。

今すぐPicus Blue Report 2025を入手して、予防、検出、データ流出の傾向に関するその他の調査結果を包括的にご覧ください。

Comments