サイバーセキュリティ会社Proferoは、DarkBitランサムウェア一味の暗号化装置の暗号を解読し、身代金を支払うことなく被害者のファイルを無料で復元できるようにした。

これは2023年、Proferoの専門家が担当したインシデントレスポンスで発生したもので、クライアントの1社が複数のVMware ESXiサーバーを暗号化したランサムウェア攻撃を受けたため、調査のためにProferoが派遣された。

このサイバー攻撃のタイミングから、2023年にイラン国防省の弾薬工場を標的にしたイランでの無人機攻撃への報復であったことがうかがえる。

このランサムウェア攻撃では、以前にもイスラエルの教育機関を標的に親イラン派のハクティビストを装っていたDarkBitを名乗る脅威者が登場した。攻撃者は身代金要求のメモに反イスラエルの声明を記載し、80ビットコインの身代金の支払いを要求した。

イスラエルのNational Cyber Commandは、DarkBitの攻撃を、サイバーレスポンス攻撃を行った過去があるMuddyWaterとして知られるイラン国家支援のAPTハッキング・グループと関連づけた。

Proferoが調査したケースでは、攻撃者は身代金の支払い交渉には関与せず、その代わりに業務妨害を引き起こすことに関心があったようだ。

その代わりに、攻撃者は被害者への風評被害を最大化するための影響力キャンペーンを開始しました。これは、ハクティビストを装った国家行為者に関連する戦術です。

ダークビットの解読

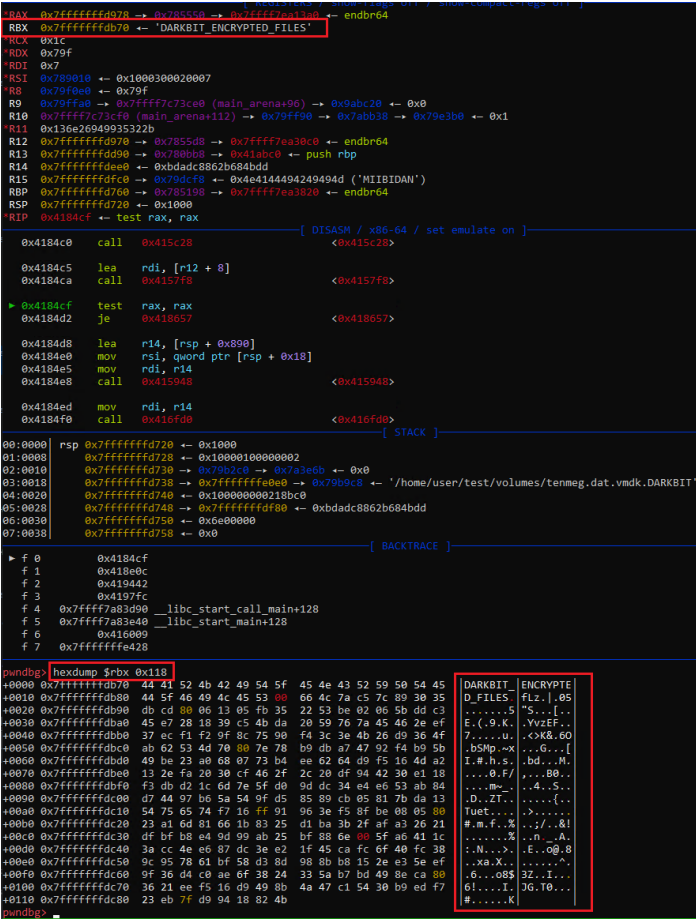

攻撃当時、DarkBitランサムウェア用の復号化ツールは存在しなかったため、Proferoの研究者は、潜在的な弱点がないかマルウェアを分析することにしました。

DarkBitは、ファイルごとに実行時に生成される固有のAES-128-CBCキーと初期化ベクトル(IV)を使用し、RSA-2048で暗号化され、ロックされたファイルに付加されます。

ソースはこちら:Profero

Proferoは、DarkBitが使用する鍵生成方法が低エントロピーであることを発見した。ファイルの変更時間から推測できる暗号化タイムスタンプと組み合わせると、鍵空間の総量は数十億の可能性にまで減少する。

さらに、ESXiサーバー上のVirtual Machine Disk(VMDK)ファイルには既知のヘッダー・バイトがあるため、ファイル全体ではなく、ヘッダーが一致するかどうかを確認するために最初の16バイトをブルートフォースするだけでよいことがわかった。

Profero氏は、可能なすべてのシードを試し、候補となるキーとIVのペアを生成し、VMDKのヘッダーと照合するツールを構築した。

並行して研究者たちは、VMDKファイルのコンテンツの多くがDarkBitの断続的な暗号化によって影響を受けていないことを発見しました。

このため、キーをブルートフォースして復号化することなく、貴重なデータを大量に取り出すことができました。

「ブルートフォースのスピードアップに取り組み始めたとき、エンジニア/チームメンバーの1人が面白いアイデアを思いつきました。

「VMDKファイルはスパース、つまりほとんどが空であるため、各ファイル内のランサムウェアによって暗号化されるチャンクもほとんどが空なのです。統計的に、VMDKファイルシステム内に含まれるほとんどのファイルは暗号化されず、これらのファイルシステム内のほとんどのファイルは、いずれにせよ、私たち/私たちのタスク/私たちの調査には関係ありませんでした。”

“そこで私たちは、VMDKファイルシステム内部に残っているものを抽出するために、ファイルシステムを歩くことができることに気づきました…そしてそれはうまくいきました!必要なファイルのほとんどは、復号化せずに復元することができました。

Profero氏は、DarkBitの目的はランサムウェアよりもむしろデータ・ワイパーを使った方が良かっただろうと指摘し、攻撃者が交渉を拒否したため、回復方法を求めてマルウェアの暗号化を分解するしかなかったと述べている。

ProferoはDarkBitの復号化ツールを公には公開していないが、今後の被害者は同社に連絡して支援を求めることができると伝えている。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments