数百のユニークなIPアドレスを使用したブルートフォース攻撃の協調キャンペーンが、オンラインで公開されているApache Tomcat Managerインターフェースを標的としている。

Tomcatは、大企業やSaaSプロバイダーで広く利用されているオープンソースのウェブサーバーで、Tomcat Managerは、Tomcatサーバーにバンドルされているウェブベースの管理ツールであり、管理者がグラフィカル・インターフェースを介して配備されたウェブアプリケーションを管理するのに役立つ。

Tomcatマネージャーは、デフォルトではローカルホスト(127.0.0.1)からのアクセスのみを許可するように設定されており、事前に設定された認証情報はなく、リモートアクセスはブロックされている。しかし、オンラインに公開されると、サイバーセキュリティ企業GreyNoiseが最近観測したように、ウェブアプリは攻撃者に狙われる可能性がある。

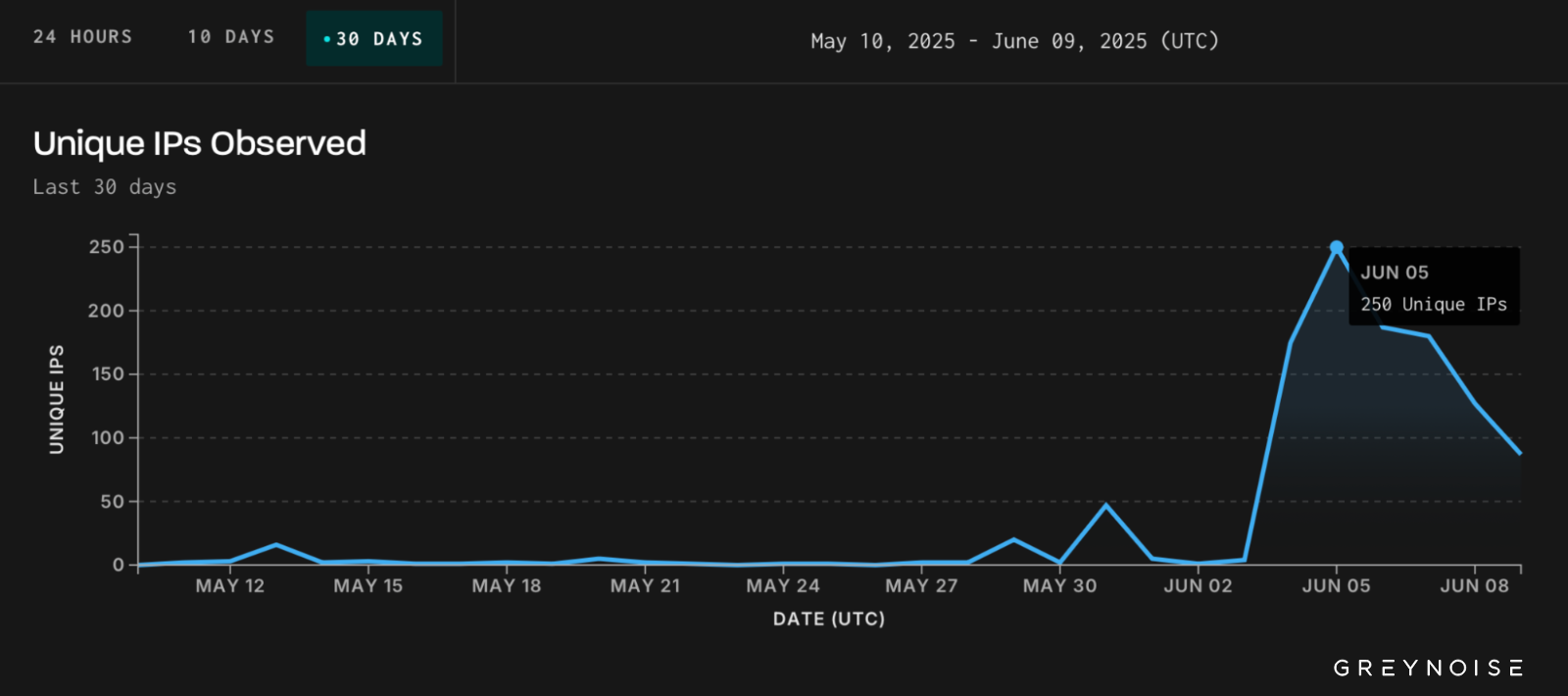

6月5日から、GreyNoiseのアナリストは、Apache Tomcat Managerインターフェースを標的とし、インターネット経由でTomcatサービスにアクセスしようとする2つの協調的なキャンペーンを発見した。

1つ目は、300近くのユニークなIP アドレスが 使用され、そのほとんどが悪意のあるものとしてタグ付けされ、オンラインで公開されたサービスへのログインを試みていました。

「活動が活発化したこの期間に両方のタグで観測された活動には、およそ400のユニークなIPが関与していました。これらのIPから発信された活動のほとんどは、Tomcatサービスに焦点を絞ったものでした。この活動のかなりの部分は、DigitalOcean(ASN 14061)によってホストされているインフラストラクチャから発信されていました。

「特定の脆弱性とは結びついていないが、この行動は、公開されたTomcatサービスに対する継続的な関心を浮き彫りにしている。このような広範で日和見的な活動は、しばしば将来の悪用の早期警告となる。”

サイバーセキュリティ会社は、Tomcat Managerインターフェースがオンラインで公開されている組織に対し、強固な認証とアクセス制限を確実に行うよう助言している。

ユーザは、不審なログイン・アクティビティがないかセキュリティ・ログをチェックし、侵入の背後にある可能性のあるIPアドレスを速やかにブロックすべきである。

これらの攻撃で特定のセキュリティ脆弱性が悪用されたわけではないが、Apacheは、単純なPUTリクエストで脆弱なサーバーを乗っ取るために、Apache Tomcatのリモートコード実行(RCE)の脆弱性(CVE-2025-24813)を悪用したパッチを当てるためのセキュリティ修正プログラムを3月にリリースしている。

攻撃の背後にいる脅威行為者は、欠陥が公開され、パッチが適用されてからわずか30時間後にGitHubで公開された概念実証(PoC)エクスプロイトを使用したと報告されている。

12月、Apacheはまた別のTomcat RCEの欠陥(CVE-2024-56337)を修正した。この欠陥は、数日前に緩和された2つ目の重大なRCEの脆弱性(CVE-2024-50379)のパッチをバイパスするために使用される可能性があった。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:10px 20px; width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; text-align: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px; width: 100%; } .ia_button { width: 100%; } .

ITチームが手作業によるパッチ管理をやめる理由

かつてはパッチ適用といえば、複雑なスクリプト、長時間の作業、終わりのない消火訓練が必要でした。今は違います。

この新しいガイドでは、Tines氏が最新のIT組織が自動化によってどのようにレベルアップしているかを解説している。複雑なスクリプトは必要ありません。

Comments