金銭的な動機に基づくサイバー犯罪者は、ソーシャル・エンジニアリング攻撃で Windows Quick Assist 機能を悪用し、被害者のネットワーク上に Black Basta ランサムウェアのペイロードを展開します。

マイクロソフトは、少なくとも2024年4月中旬からこのキャンペーンを調査しており、彼らの観察によると、脅威グループ(Storm-1811として追跡されている)は、さまざまな電子メール配信サービスにアドレスを登録した後、標的を電子メールで爆撃することで攻撃を開始しました。

メールボックスが迷惑メッセージで溢れると、脅威グループはマイクロソフトのテクニカルサポートや攻撃された企業のITまたはヘルプデスクのスタッフになりすまし、スパムの問題を解決するために電話をかけてきます。

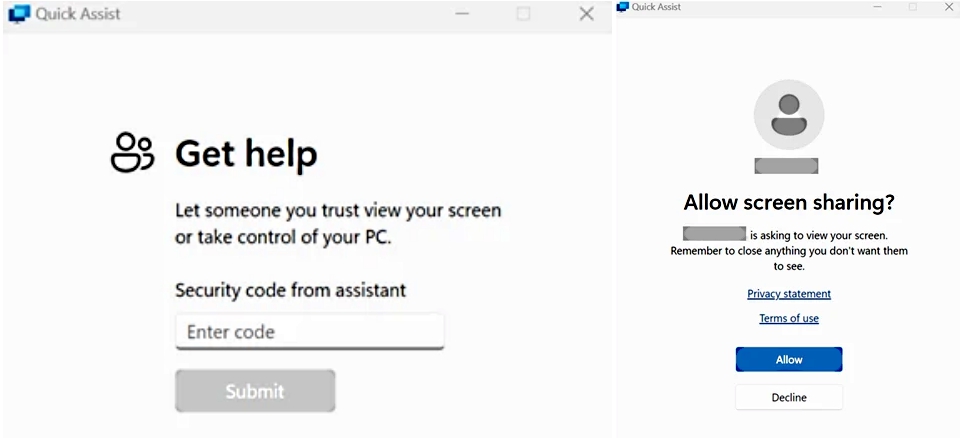

この音声フィッシング攻撃の間、攻撃者は被害者を騙して、内蔵のリモートコントロールおよび画面共有ツールであるQuick Assistを起動させ、Windowsデバイスへのアクセスを許可させる。

「ユーザーがアクセスと制御を許可すると、脅威者はスクリプト化されたcURLコマンドを実行し、悪意のあるペイロードを配信するために使用される一連のバッチファイルまたはZIPファイルをダウンロードします。

「いくつかのケースでは、Microsoft Threat Intelligenceは、Qakbot、ScreenConnectやNetSupport ManagerのようなRMMツール、およびCobalt Strikeのダウンロードにつながるこのような活動を確認しました。

Storm-1811は、悪意のあるツールをインストールし、電話を終了した後、ドメイン列挙を実行し、被害者のネットワークを横方向に移動し、Windows PsExecのtelnet置換ツールを使用してBlack Bastaランサムウェアを展開します。

この攻撃を発見したサイバーセキュリティ企業Rapid7は、悪意のある行為者は “PowerShellを使用してコマンドラインから被害者の認証情報を採取するバッチスクリプト “を使用すると述べている。

認証情報は、ユーザーにログインを要求する “アップデート “という偽のコンテキストの下で収集される。観測されたバッチスクリプトのほとんどのバリエーションでは、認証情報は、セキュアコピーコマンド(SCP)を介して、脅威行為者のサーバーに直ちに流出します」とRapid7は付け加えています。

「他の少なくとも1つのスクリプトの亜種では、認証情報はアーカイブに保存され、手動で取得する必要があります。

このようなソーシャル・エンジニアリング攻撃をブロックするために、マイクロソフトはネットワーク防御者に対して、Quick Assistや同様のリモート監視・管理ツールを使用していない場合はブロックまたはアンインストールし、従業員に対して技術サポート詐欺を見分けるためのトレーニングを行うよう助言している。

このような攻撃の標的にされた人は、ITサポート担当者またはマイクロソフト・サポートに連絡した場合のみ、他人が自分のデバイスに接続することを許可し、悪意があると疑われる場合は、Quick Assistセッションを直ちに切断すること。

Black Bastaランサムウェア作戦

Contiサイバー犯罪グループは、2年前に一連の 恥ずべきデータ流出事件を受けて閉鎖した後、複数の派閥に分裂したが、そのうちの1つがBlack Bastaであると考えられている。

Black Bastaは2022年4月にRansomware-as-a-Service (RaaS)として登場した。それ以来、その関連会社は、ドイツの防衛請負会社ラインメタル(Rheinmetall)、英国の技術アウトソーシング会社キャピタ(Capita)、ヒュンダイ(Hyundai)の欧州部門、トロント公共図書館、米国歯科医師会、産業オートメーション会社および政府請負会社ABB、ソビーズ(Sobeys)、クナウフ(Knauf)、イエローページ・カナダ(Yellow Pages Canada)など、多くの著名な被害者を侵害してきた。

最近では、Black Bastaは、米国の医療大手Ascensionを襲ったランサムウェア攻撃と関連しており、同社は救急車を影響のない施設に迂回させることを余儀なくされた。

CISAとFBIが先週の共同勧告で明らかにしたように、Black Bastaランサムウェアの関連会社は、2022年4月から2024年5月の間に500以上の組織に侵入し、16の重要インフラ部門のうち少なくとも12部門からデータを暗号化して盗んでいる。

Health-ISAC(情報共有・分析センター)も脅威速報の中で、ランサムウェアの一団が「最近、医療セクターに対する攻撃を加速させている」と警告している。

サイバーセキュリティ会社Ellipticとサイバー保険会社Corvus Insuranceの調査によると、Black Bastaは2023年11月までに90人以上の被害者から少なくとも1億ドルの身代金支払いを集めている。

Comments