ランサムウェア攻撃は、巧妙化と量の両面で増加し続けています。 2023 年には、データの引き出しや恐喝を伴うランサムウェア攻撃がすでに 2022 年全体よりも多く発生しており、この傾向は今後も続くと予想されます。

この記事では、ランサムウェア グループのビジネス モデルと、その周囲に発生した複雑なサイバー犯罪エコシステムについて説明します。

三重恐喝ランサムウェアの台頭

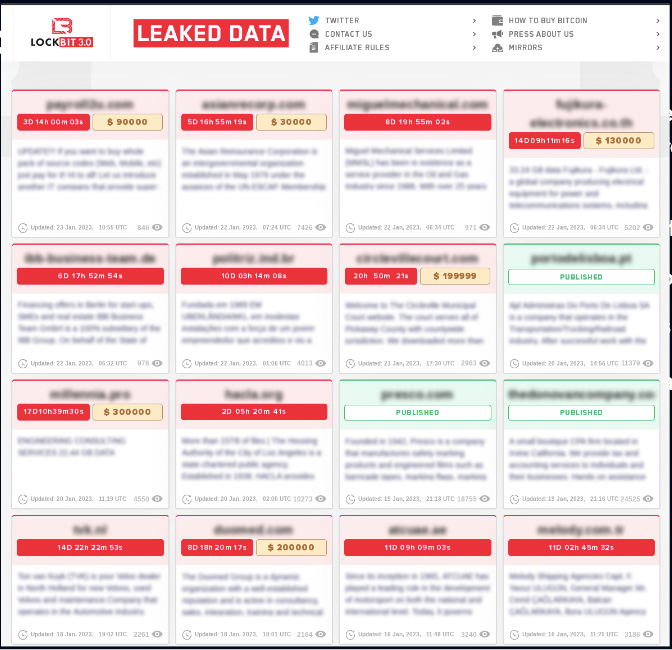

ランサムウェアは伝統的に、暗号化を利用して企業のデータ、システム、IT インフラストラクチャをロックする攻撃者と関連付けられています。しかし、近年、 ランサムウェア グループはデータを暗号化するだけでなくデータを窃取する戦術を進化させており、恐喝の両刃の武器となっています。

この新しいアプローチにより、彼らは自分のデータへのアクセスを拒否して組織を人質にとるだけでなく、身代金の要求が満たされない場合には盗んだ情報を漏洩または販売すると脅すこともできます。

この戦略の変更は、ランサムウェア グループにとって非常に有益であることが証明されています。組織は多くの場合、機密データの公開を防ぐために多額の費用を支払うことを厭わないためです。これにより、たとえ被害者が効果的なバックアップとデータを持っていたとしても、グループは被害者から利益を得ることができます。回復システム。

出典: フレア

被害者が支払いをしない場合、グループは多くの場合データを競売にかけて、自分たちの作品を収益化する別の方法を提供します。

データ恐喝ランサムウェアの台頭は、活動中のグループ数と組織に対する攻撃数の両方の劇的な増加と一致しています。データ恐喝はもともと、暗号化に加えて使用される二重恐喝手法としてランサムウェア グループの武器庫に追加されました。

しかし、最近では、多くのグループが三重の恐喝に訴え始めており、場合によっては、データの暗号化や窃盗に加えて、個々の従業員を脅迫し、被害者の第三者組織に嫌がらせをし、Web サイトに DDoSing を行うことさえあります。

ランサムウェア グループ、アフィリエイト、および三重恐喝

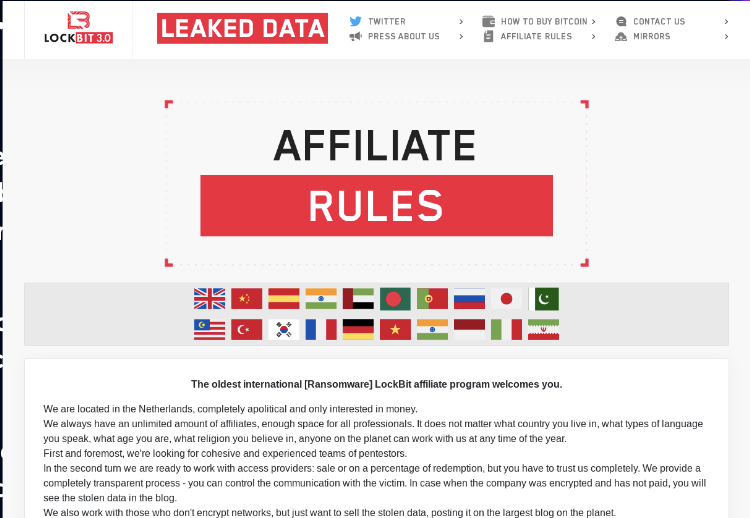

ランサムウェア グループは単独で活動するわけではありません。彼らは多くの場合、攻撃の実行やランサムウェアの配布を支援する関連会社のネットワークを持っています。これらの関連会社は、初期アクセス、データの引き出し、交渉など、攻撃のさまざまな側面を専門としている場合があります。

アフィリエイト プログラムを使用すると、グループは新しい亜種の開発、交渉、または攻撃のその他の側面に集中できるため、役割の専門化が可能になり、時間の経過とともに攻撃の数が増加します。

そしてそれは報われています。 Flare はすでに、2022 年全体よりも多くのランサムウェア データの開示を 2023 年に検出しており、これは攻撃数の急激な増加を示しています。

出典: フレア

さらに、私たちは情報開示を検討しているため、組織に対する攻撃全体のうち少数のみを特定している可能性があります。

エコシステムが成長するにつれて、ランサムウェア グループがますます攻撃的になっていることがわかりました。 Karakurt のようなグループは、データを窃取するだけでなく、個々の従業員や組織内の第三者にさえ嫌がらせを行っていることが文書化されています。

文脈における三重恐喝ランサムウェア: より広範なサイバー犯罪エコシステム

より広範なサイバー犯罪エコシステムは、防弾ホスティング、マネーロンダリング、環境への初期アクセス、スティーラー ログを介した従業員の資格情報などのサービスを提供することで、ランサムウェア グループにとって重要なイネーブラーとしても機能します。

より広範なサイバー犯罪エコシステムがランサムウェア グループと交差する主な方法をいくつか取り上げます。

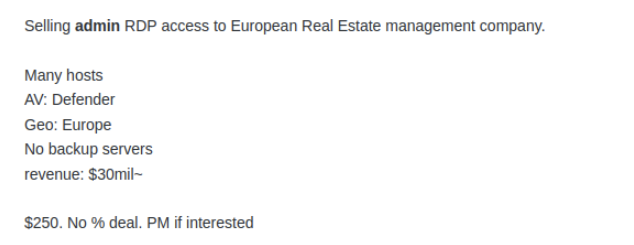

ランサムウェア グループと初期アクセス ブローカー

初期アクセス ブローカー (IAB) は通常、ダーク Web フォーラムのExploitおよび XSS でアクティブです。 IAB は企業の IT インフラストラクチャを侵害するために活動し、特定のダークウェブ フォーラムで競売にかけます。多くの場合、開始価格、ステップ価格、「電撃」または今すぐ購入する価格が設定されています。

出典: フレア

多くの場合、アクセス ブローカーが被害者のバックアップおよび回復システムにアクセスできること、または被害者にバックアップおよび回復機能がないことを宣伝するのを目にしてきました。これは、IAB が自社のリストがランサムウェアに使用されることを期待していることを示すさらなる証拠となります。

スティーラーログ: ランサムウェアの重要なベクトル

スティーラー ログは、ランサムウェア グループによる IT 環境への初期アクセスのもう 1 つの重要なソースである可能性があります。スティーラー ログは、インフォスティーラー マルウェア感染の結果として発生します。

これらのログには、システムへの不正アクセスに使用される可能性のあるユーザー名、パスワード、その他の資格情報などの貴重な情報が含まれています。

ランサムウェア グループは、Telegram チャネル、ダーク Web フォーラム、またはマーケットプレイスからこれらのログを取得し、被害者のネットワークにアクセスする従来の方法を回避できるようにする場合があります。

最近の Flare 分析では、企業のシングル サインオン アプリケーションへの資格情報が含まれる 50,000 件を超えるスティーラー ログを発見しました。スティーラー ログには、MFA 認証制御をバイパスするために使用できるアクティブ セッション Cookie も含まれています。

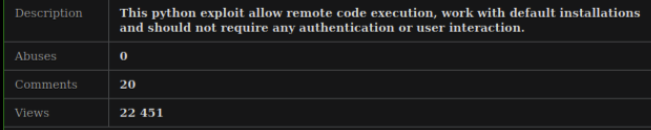

ゼロデイおよびダークウェブマーケットプレイス

ランサムウェア グループ CL0P は、ゼロデイ MOVEit を悪用して多大な利益をもたらし、数百人の被害者と数十億ドルの損害をもたらしました。

ゼロデイは、ランサムウェア グループが使用するアクセス形式の中で最も一般的ではないものの 1 つであると考えられます。これは、ゼロデイを見つけて活用するには高度な技術が必要であることと、感染を促進するはるかに簡単な方法があるという事実によるものです。

ただし、数多くのダーク Web マーケットプレイス、フォーラム、および Telegram チャネルが、ゼロデイ エクスプロイトとされるものの販売を促進しています。

出典: フレア

より洗練されたランサムウェア グループも、既存の脆弱性を購入するのではなく、独自の脆弱性を調達する可能性があります。

ランサムウェアが増加中

データ恐喝ランサムウェア計画は爆発的な人気を続けており、毎月新しいグループが出現し、毎週数十の新しい被害組織が発生しています。

スティーラー ログ、ランサム ブログへの言及、 違法な Telegram チャネル、およびその他のサイバー犯罪フォーラムの監視の自動検出を可能にする、効果的な継続的な脅威露出管理プロセスを構築することが、今ほど重要になっていることはありません。

Flare を使用したランサムウェアの検出と修復

Flare は現在、二重および三重の恐喝スキームに積極的に関与している 50 以上のランサムウェア グループを監視しています。 Flare の使いやすい SaaS プラットフォームは、クリア Web およびダーク Web および違法な Telegram チャネル全体にわたる企業固有の脅威の検出を自動化します。

無料トライアルにサインアップして、Flare がセキュリティ プログラムのサイバー犯罪監視機能を 30 分で強化する方法について詳しく学びましょう。

Flareがスポンサーおよび執筆

Comments