100 万を超える WordPress サイトで使用されている All-In-One Security (AIOS) WordPress セキュリティ プラグインが、ユーザーのログイン試行からの平文パスワードをサイトのデータベースに記録し、アカウントのセキュリティを危険にさらしていることが判明しました。

AIOS は Updraft によって開発されたオールインワン ソリューションで、WordPress サイト向けの Web アプリケーション ファイアウォール、コンテンツ保護、ログイン セキュリティ ツールを提供し、ボットを停止しブルート フォース攻撃を防ぐことを約束します。

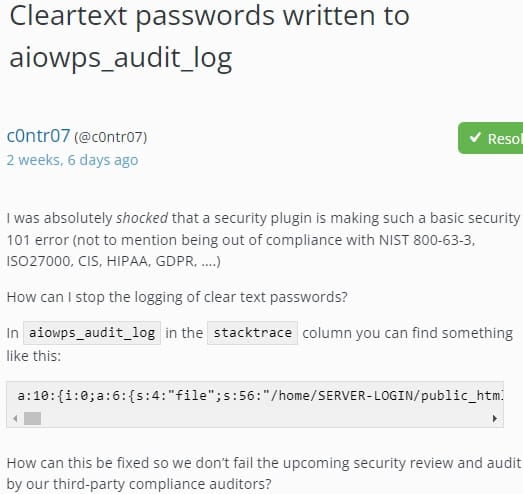

約 3 週間前、あるユーザーが、AIOS v5.1.9 プラグインが、ログイン、ログアウト、ログイン失敗イベントの追跡に使用されるaiowps_audit_logデータベース テーブルにユーザーのログイン試行を記録するだけでなく、入力されたパスワードも記録していると報告しました。

ユーザーは、このアクティビティが NIST 800-63 3、ISO 27000、GDPR を含む複数のセキュリティ コンプライアンス標準に違反していると懸念を表明しました。

しかし、Updraft のサポート エージェントは、これは「既知のバグ」であると答え、次のリリースで修正が利用可能になるというあいまいな約束をしました。

問題の重大性を認識した後、サポートは 2 週間前に関係ユーザーに次期リリースの開発ビルドを提供しました。それでも、開発ビルドをインストールしようとした人々は、Web サイトに問題があり、パスワード ログが削除されていないと報告しました。

修正が利用可能になりました

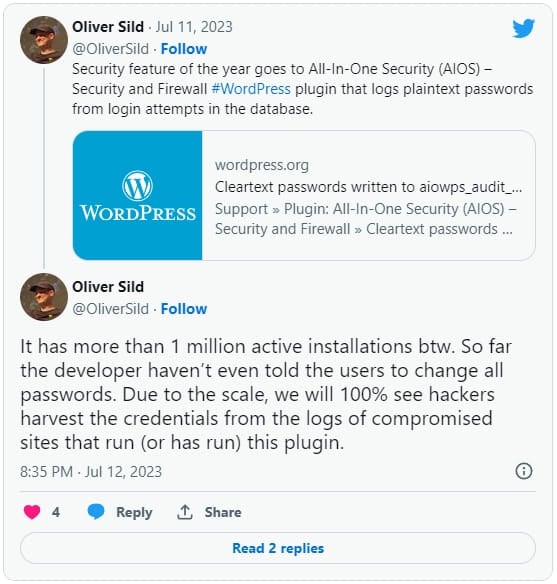

最終的に、7 月 11 日に、AIOS ベンダーはバージョン 5.2.0 をリリースしました。これには、平文パスワードの保存を防止し、古いエントリを消去する修正が含まれています。

「AIOS リリース 5.2.0 以降のアップデートでは、ユーザーのパスワードが WordPress データベースにプレーンテキストで追加されるという 5.1.9 のバグが修正されました。」とリリースの発表には書かれています。

「[悪意のある] サイト管理者が、ユーザーが同じパスワードを使用している可能性がある他のサービスでそれらのパスワードを試した場合、これは問題になります。」

公開されたユーザーのログイン詳細がこれらの他のプラットフォームの 2 要素認証で保護されていない場合、不正な管理者がユーザーのアカウントを簡単に乗っ取る可能性があります。

悪意のある管理者のシナリオとは別に、AIOS を使用する Web サイトは、サイトのデータベースにアクセスする悪意のある攻撃者がユーザーのパスワードを平文形式で盗み出す可能性があるため、ハッカー侵害による高いリスクに直面することになります。

この記事の執筆時点で、 WordPress.org の統計によると、AIOS ユーザーの約 4 分の 1 が 5.2.0 へのアップデートを適用しているため、750,000 以上のサイトが脆弱なままとなっています。

残念ながら、WordPress は脅威アクターの一般的なターゲットであるため、AIOS を使用しているサイトの一部がすでに侵害されている可能性があり、この問題が 3 週間前からオンラインで広まっていることを考えると、ハッカーがこれを利用する機会は十分にありました。プラグインの作成者の応答が遅い。

また、残念なことに、暴露期間中、Updraft はユーザーに暴露のリスクの高まりについて警告し、どのような行動をとるべきかについてアドバイスしませんでした。

AIOS を使用している Web サイトは最新バージョンに更新し、ユーザーにパスワードをリセットするよう求める必要があります。

Comments