少なくとも 2021 年 5 月以降、AVrecon と呼ばれるステルス Linux マルウェアが 70,000 台を超える Linux ベースの小規模オフィス/ホーム オフィス (SOHO) ルーターを、帯域幅を盗み、隠れた住宅用プロキシ サービスを提供するように設計されたボットネットに感染させるために使用されました。

これにより、運営者はデジタル広告詐欺からパスワードスプレーに至るまで、幅広い悪意のある活動を隠すことができます。

Lumen の Black Lotus Labs 脅威研究チームによると、AVrecon リモート アクセス トロイの木馬 (RAT) は 70,000 台以上のデバイスを侵害しましたが、持続性を獲得した後にボットネットに追加されたのは 40,000 台のみでした。

このマルウェアは、Netgear ルーターを標的とした 2021 年 5 月に初めて発見されて以来、ほとんど検出を回避することに成功しています。それ以来、2 年以上検出されず、徐々に新しいボットを捕らえ、近年発見された SOHO ルーターをターゲットとした最大規模のボットネットの 1 つに成長しました。

「攻撃者は、ユーザーが一般的な脆弱性と漏洩 (CVE) に対してパッチを適用する可能性が低いタイプの SOHO デバイスに焦点を当てていたのではないかと考えています」と Black Lotus Labs は述べています。

「このボットネットを迅速な支払いのために使用する代わりに、オペレーターはより穏健なアプローチを維持し、2 年以上検出されずに運用することができました。マルウェアの秘密の性質により、感染したマシンの所有者はサービスの中断や損失にほとんど気づきません。」帯域幅の。」

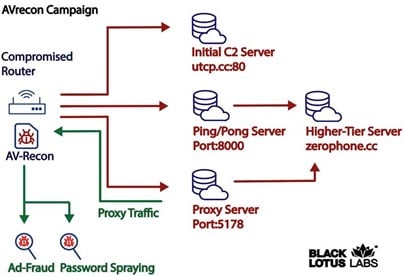

マルウェアは感染すると、侵害されたルーターの情報を組み込みのコマンドアンドコントロール (C2) サーバーに送信します。接触後、ハッキングされたマシンは、第 2 段階 C2 サーバーと呼ばれる独立したサーバー グループとの通信を確立するように指示されます。

セキュリティ研究者らは、x.509 証明書情報に基づいて、そのような第 2 段階の制御サーバー 15 台を発見しました。これらは少なくとも 2021 年 10 月から稼働しています。

Lumen の Black Lotus セキュリティ チームは、バックボーン ネットワーク全体でボットネットのコマンド アンド コントロール (C2) サーバーをヌル ルーティングすることで AVrecon の脅威にも対処しました。

これにより、悪意のあるボットネットとその中央制御サーバーの間の接続が事実上切断され、有害な活動を実行する能力が大幅に妨げられました。

「暗号化を使用しているため、成功したパスワードスプレーの結果についてコメントすることはできません。しかし、コマンドアンドコントロール (C2) ノードをヌルルーティングし、プロキシサーバーを経由するトラフィックを妨害したため、ボットネットは Lumen バックボーン全体で不活性になりました。 」とBlack Lotus Labsは語った。

先月発表された最近発行された拘束力のある運用指令(BOD)の中で、CISAは米国連邦政府機関に対し、潜在的な侵害の試みを阻止するために、発見から14日以内にインターネットに露出したネットワーキング機器(SOHOルーターを含む)を保護するよう命じた。

CISA が警告しているように、このようなデバイスの侵害に成功すると、攻撃者はハッキングされたルーターを攻撃インフラに追加し、内部ネットワークへの水平移動の発射台を提供することが可能になります。

この脅威の深刻さは、そのようなデバイスが通常、従来のセキュリティ境界の範囲を超えて存在し、悪意のあるアクティビティを検出する防御者の能力が大幅に低下するという事実に起因しています。

「脅威アクターは AVrecon を使用してトラフィックをプロキシし、パスワード スプレーなどの悪意のある活動に従事しています。これは、他のルーターベースのマルウェア発見で確認されたネットワークを直接標的にするものとは異なります」と、Lumen Black Lotus の脅威インテリジェンス ディレクターのミシェル リー氏は述べています。研究室。

「防御者は、このような悪意のある活動は、実際の発信元ではない国の居住用 IP アドレスのように見えるものから発信される可能性があり、侵害された IP アドレスからのトラフィックはジオフェンシングや ASN ベースのブロッキングなどのファイアウォール ルールをバイパスすることを認識する必要があります。」

Comments