本日、CISAは連邦政府機関に対し、iMessageのゼロクリックエクスプロイトを介してiPhoneにTriangulationスパイウェアを展開するゼロデイとして悪用された、最近パッチが適用されたセキュリティ脆弱性にパッチを適用するよう命じた。

この警告は、カスペルスキーが「 Operation Triangulation 」として追跡するキャンペーンで使用されたTriangulation マルウェア コンポーネントの詳細を示すレポートを公開した後に行われました。

カスペルスキーは、モスクワ支社や他国の従業員が所有するiPhoneからスパイウェアを発見したと発表した。同社によると、この攻撃は2019年に始まり、現在も続いており、現在パッチが適用されているiOSのゼロデイバグを悪用するiMessageのゼロクリックエクスプロイトが使用されているという。

ロシアのFSB情報機関も、AppleがNSAと協力してバックドアを作成し、ロシアでのiPhoneの侵入を容易にしたと主張した。 FSBはまた、イスラエル、中国、NATO加盟国のロシア政府関係者や大使館職員が所有する数千台の感染したiPhoneを発見した疑いがあると発表した。

Appleの広報担当者は「われわれはこれまで政府と協力してApple製品にバックドアを挿入したことはなく、これからも協力するつもりはない」と語った。

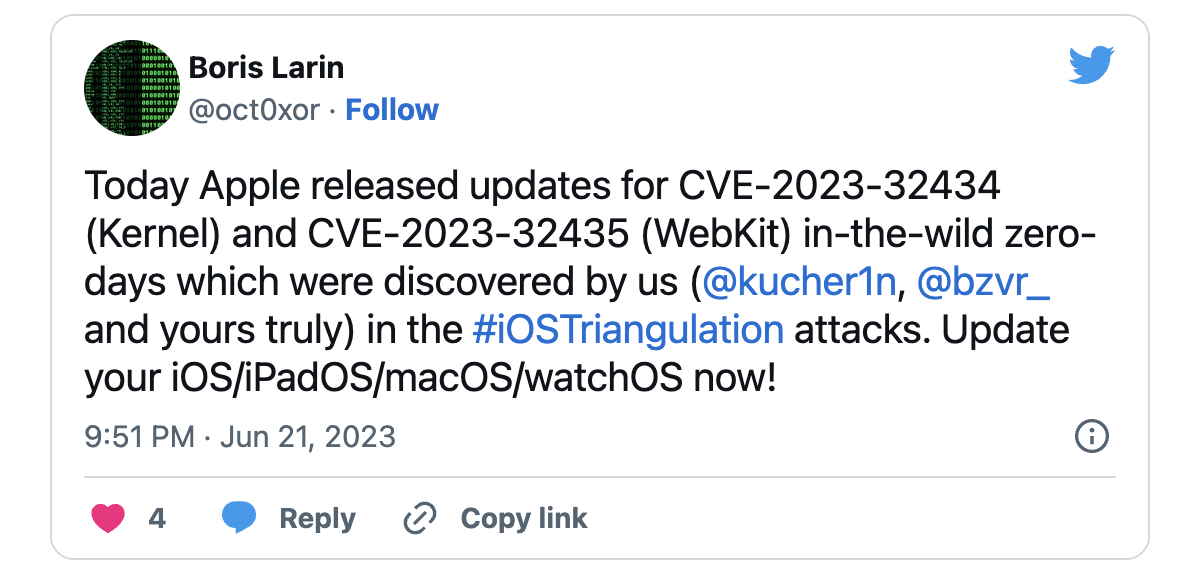

「Apple は、この問題が iOS 15.7 より前にリリースされた iOS のバージョンに対して積極的に悪用された可能性があるという報告を認識している」と同社は水曜日、カーネルと WebKit の 2 つの脆弱性 ( CVE-2023-32434およびCVE-2023-32435)について述べた。 ) 攻撃に悪用されます。

同社は今週、攻撃者がパッチを適用していないデバイス上で任意のコードを実行できる可能性がある WebKit ゼロデイ ( CVE-2023-32439 ) も修正しました。これは今日、CISA によって積極的に悪用されている欠陥としてタグ付けされました。

ゼロデイは古いモデルと新しいモデルに影響を与えるため、影響を受けるデバイスのリストは広範囲にわたり、以下が含まれます。

- iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- iPhone 6s (全モデル)、iPhone 7 (全モデル)、iPhone SE (第 1 世代)、iPad Air 2、iPad mini (第 4 世代)、iPod touch (第 7 世代)

- macOS Big Sur、Monterey、および Ventura を実行している Mac

- Apple Watch Series 4 以降、Apple Watch Series 3、Series 4、Series 5、Series 6、Series 7、SE

Triangulation スパイウェアの展開に悪用されたゼロデイにパッチを適用した翌日、木曜日、Apple は国家支援による攻撃の標的になっていると顧客に警告する別の脅威通知を送信しました。しかし、 CNN記者クリス・ビング氏によると、これらの新たな警告がどのような事件に関連しているのかは明らかではないという。

連邦政府機関は7月14日までにパッチを適用するよう命令

CISA が本日、悪用された既知の脆弱性 (KEV) リストに追加したもう 1 つの脆弱性は、認証前コマンド インジェクションの重大なバグ ( CVE-2023-27992 ) であり、認証されていない攻撃者がインターネットに公開されたネットワーク接続ストレージ (NAS) 上でオペレーティング システム コマンドを実行できる可能性があります。パッチが適用されていないデバイス。

Mirai ベースのボットネットが Zyxel ファイアウォールと VPN 製品を標的とした大規模な攻撃の数週間後、Zyxel は火曜日、顧客に対し「最適な保護のために」NAS デバイスを保護するよう警告しました。

CISA は、VMware ESXi の脆弱性 ( CVE-2023-20867 ) も KEV カタログに含めました。このバグは、 中国が支援するハッカー グループ (UNC3886) によって悪用され、Windows および Linux 仮想マシンをバックドアにしてデータ盗難攻撃を行いました。

2022年11月にリリースされた拘束力のある運用指令(BOD 22-01)によると、米国連邦文民行政府機関(FCEB)は、割り当てられた期間内にCISAのKEVカタログに追加されたすべてのセキュリティ脆弱性にパッチを適用する必要がある。

最新のアップデート後、連邦政府機関は、2023 年 6 月 14 日までに本日含まれる欠陥から脆弱なデバイスを保護するよう指示されました。

BOD 22-01 は主に米国連邦機関に焦点を当てていますが、民間企業も、CISA の KEV リストに概説されている脆弱性への対処を優先することが強く推奨されています。このリストには、攻撃で悪用されることが知られているバグが含まれています。

Comments