8 月、Microsoft Threat Intelligence Center (MSTIC) は、特別に細工された Microsoft Office ドキュメントを使用して、MSHTML のリモート コード実行の脆弱性を悪用しようとする少数の攻撃 (10 未満) を特定しました。これらの攻撃は、カスタムの Cobalt Strike Beacon ローダーを配布する初期アクセス キャンペーンの一環として、 CVE-2021-40444として追跡される脆弱性を使用していました。これらのローダーは、人間が操作するランサムウェアを含む複数のサイバー犯罪キャンペーンに Microsoft が関連付けるインフラストラクチャと通信しました。

観測された攻撃ベクトルは、悪意のある Office ドキュメントを使用してブラウザー レンダリング エンジンによって読み込まれる可能性がある、悪意のある ActiveX コントロールに依存しています。 Office が子プロセスを作成するのをブロックする攻撃面削減ルールを有効にしているお客様は、これらの攻撃で使用される悪用手法の影響を受けません。これらの攻撃は、脆弱性を利用してエントリ ポイント デバイスにアクセスし、高度な権限を持つコードを実行しましたが、攻撃者が行う二次的なアクションは、依然として資格情報の盗用と横方向への移動に依存しており、組織全体に影響を与えています。これは、攻撃対象領域の削減、資格情報の衛生状態、およびラテラル ムーブメントの緩和に投資することの重要性を示しています。この脆弱性を完全に軽減するために、CVE-2021-40444 のセキュリティ パッチを適用することをお勧めします。

このブログでは、CVE-2021-40444 を使用した攻撃の詳細な分析について詳しく説明し、 Microsoft 365 Defenderのお客様向けに検出の詳細と調査のガイダンスを提供し、この攻撃や類似の攻撃に対してネットワークを強化するための軽減手順を示します。 RiskIQ の同僚は独自の分析を実施し、Microsoft と協力してこの調査を公開しました。

エクスプロイト配信メカニズム

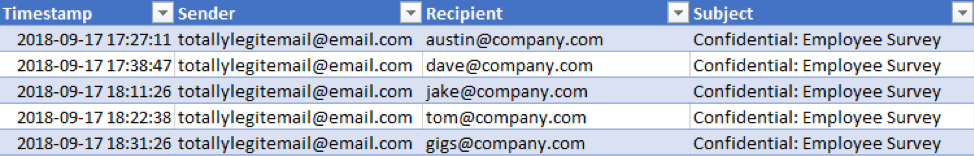

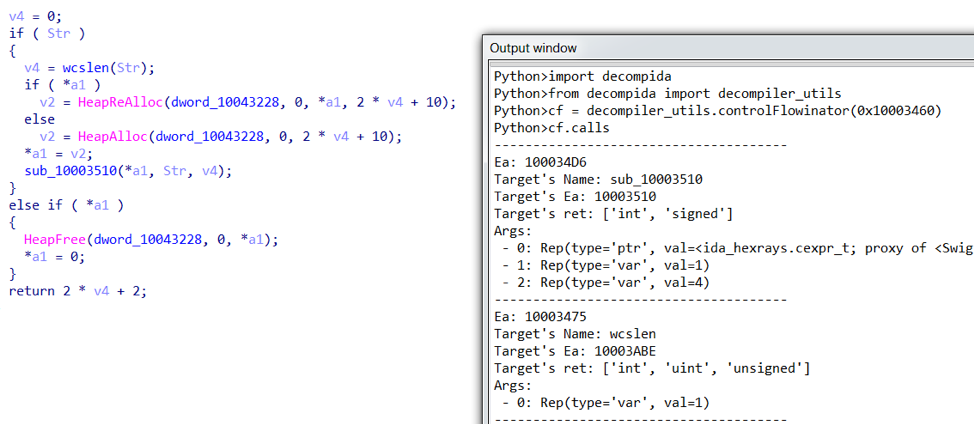

2021 年 8 月の最初のキャンペーンは、文書自体がファイル共有サイトでホストされていた、契約書や法的協定を装った電子メールから発生した可能性があります。エクスプロイト ドキュメントは、外部の oleObject 関係を使用して、リモートでホストされている MIME HTML コンテンツ内にエクスプロイト JavaScript を埋め込み、(1) INF ファイル拡張子を持つ DLL を含む CAB ファイルのダウンロード、(2) その CAB ファイルの解凍、および ( 3) その DLL 内の関数の実行。 DLL は、リモートでホストされているシェルコード (この例では、カスタムの Cobalt Strike Beacon ローダー) を取得し、それをwabmig.exe (Microsoft アドレス インポート ツール) に読み込みます。

図 1. 元のエクスプロイト ベクトル: ローダーのペイロードが通信する Cobalt Strike Beacon インフラストラクチャと同様の品質を持つインフラストラクチャでホストされている HTML ファイルを指す MHTML ハンドラー プレフィックスを持つ、外部を標的とした oleObject 関係定義。

外部ソースからダウンロードされたコンテンツは、Windows オペレーティング システムによって Web のマークでタグ付けされ、信頼できない可能性のあるソースからダウンロードされたことを示します。これにより、Microsoft Office で保護モードが呼び出され、マクロなどのコンテンツを実行するには、ユーザーの操作で保護モードを無効にする必要があります。ただし、この例では、Web のマークが存在しない状態で開くと、ドキュメントのペイロードがユーザーの操作なしですぐに実行されました。これは、脆弱性の悪用を示しています。

図 2. CVE-2021-40444 を使用した DEV-0413 キャンペーンの攻撃チェーン

DEV-0413 が CVE-2021-40444 のエクスプロイトを確認

国家とサイバー犯罪の両方の脅威アクターを追跡するという Microsoft の継続的な取り組みの一環として、未確認の脅威アクターを「開発グループ」と呼び、「DEV」のプレフィックスを付けた脅威アクターの命名構造を利用して、新たな脅威グループまたは脅威グループを示します。 MSTIC が操作の背後にあるアクターの起源または身元について高い信頼に達する前の追跡および調査フェーズ中の固有のアクティビティ。 MSTIC は、DEV-0365 という名前で、Cobalt Strike インフラストラクチャが関与するサイバー犯罪活動の大規模なクラスターを追跡しています。

我々が DEV-0365 に関連付けるインフラストラクチャは、Cobalt Strike インフラストラクチャの動作と固有の識別特性にいくつかの重複があり、異なる一連のオペレーターによって作成または管理されたことを示唆しています。ただし、このインフラストラクチャからの後続のアクティビティは、人間が操作するランサムウェア攻撃 (Conti ランサムウェアの展開を含む) に関連する複数の攻撃者またはクラスターを示しています。 1 つの説明は、DEV-0365 がサイバー犯罪者向けのサービスとしてのコマンド アンド コントロール インフラストラクチャの形式に関与しているというものです。

さらに、CVE-2021-40444 を悪用した 2021 年 8 月の攻撃で利用された oleObjects をホストしていたインフラストラクチャの一部は、BazaLoader および Trickbot ペイロードの配信にも関与していました。これらの活動は、Microsoft が DEV-0193 として追跡しているグループと重複しています。 DEV-0193 アクティビティは、Mandiant が UNC1878 として追跡しているアクションと重複しています。

DEV-0365 インフラストラクチャの共有品質の性質に関する不確実性と、悪意のあるアクティビティの大きなばらつきにより、MSTIC は、CVE-2021-40444 アクティビティとして特定された最初の電子メール キャンペーンのエクスプロイトを、DEV-0413 の下に個別にまとめました。

CVE-2021-40444 を使用した DEV-0413 キャンペーンは、DEV-0365 インフラストラクチャを利用して特定された他のマルウェア キャンペーンよりも規模が小さく、標的を絞っています。 8 月 18 日に、このキャンペーンの最も初期の悪用の試みを確認しました。Mandiant によって最初に強調されたキャンペーンで使用されたソーシャル エンジニアリングのルアーは、標的とされた組織の事業運営と一致しており、ある程度の意図的なターゲティングを示唆しています。このキャンペーンは、モバイル アプリケーションの開発者を探すことを目的としており、複数のアプリケーション開発組織が標的にされていました。ほとんどの場合、ファイル共有サービスが悪用されて、CVE-2021-40444 を含むルアーが配信されました。

DEV-0413 キャンペーンの監視中に、Microsoft が、基本的なセキュリティ原則が適用されていない CVE-2021-40444 コンテンツをホストしているアクティブな DEV-0413 インフラストラクチャを特定したことは強調する価値があります。 DEV-0413 は、サーバーにアクセスできるブラウザ エージェントをマルウェア インプラントまたは既知のターゲットに制限しなかったため、Web サーバーのディレクトリ リストが許可されました。そうすることで、攻撃者は、公開のソーシャル メディア ディスカッションに基づいて関心を持った可能性のある人に、エクスプロイトを公開しました。

図 3. アプリケーション開発者を狙う元の DEV-0413 電子メールのおとりの内容

8 月のキャンペーンで DEV-0413 による侵害に成功した少なくとも 1 つの組織は、CVE-2021-40444 攻撃のほぼ 2 か月前に、DEV-0365 インフラストラクチャとやり取りした同様のテーマのマルウェアの波によって侵害されていました。この組織の再標的化が意図的であったかどうかは現在不明ですが、インフラストラクチャの共有を超えて DEV-0413 と DEV-0365 の間の接続を強化しています。

9 月 1 日の DEV-0413 活動のその後の波で、Microsoft は、アプリケーション開発者を標的とするものから、「少額裁判所」の法的脅威へのルアーの変更を特定しました。

図 4. DEV-0413 が利用する「少額裁判所」ルアーの例

脆弱性の使用スケジュール

2021 年 8 月 21 日、MSTIC は、Cobalt Strike Beacon インフラストラクチャを追跡した経験を持つ Mandiant の従業員によるソーシャル メディアへの投稿を確認しました。この投稿は、2021 年 8 月 19 日に VirusTotal にアップロードされた Microsoft Word ドキュメント (SHA-256: 3bddb2e1a85a9e06b9f9021ad301fdcde33e197225ae1676b8c6d0b416193ecf ) を強調しています。

MSTIC はサンプルを分析し、ドキュメント内の異常な oleObject 関係が、MHTML ハンドラーを使用して外部の悪意のある HTML リソースを標的にしており、未公開の脆弱性の悪用につながる可能性があると判断しました。 MSTIC はすぐに Microsoft Security Response Center と連携し、緩和策とパッチの作業を開始しました。このプロセスの間、MSTIC は Mandiant の最初の発見者と協力して、問題に関する公の場での議論を減らし、パッチが利用可能になるまで脅威アクターの注意を問題に引き付けないようにしました。 Mandiant は MSTIC と提携し、独自のリバース エンジニアリング評価を行い、その結果を MSRC に提出しました。

2021 年 9 月 7 日、Microsoft は部分的な回避策を含む CVE-2021-40444 のセキュリティ アドバイザリをリリースしました。これらの場合のルーチンとして、Microsoft は、アドバイザリに記載されている検出が実施され、公開前にパッチが利用可能になるように取り組んでいました。同時に、第三者の研究者が、Mandiant が最初に共有したのと同じキャンペーンのサンプルを Microsoft に報告しました。このサンプルは 9 月 8 日に公開されました。24 時間以内にエクスプロイトの試みが増加したことがわかりました。

図 5. 8 月 18 日の最初のエクスプロイトと、公開後にエクスプロイトの試みが増加していることを示す図

Microsoft は引き続き状況を監視し、テストと実際の悪用の矛盾を解消するために取り組んでいます。公開以来、Microsoft は、Ransomware-as-a-Service アフィリエイトを含む複数の攻撃者が、公開されている概念実証コードをツールキットに採用しているのを観察してきました。詳細がわかり次第、アップデートを提供し続けます。

攻撃の軽減

マイクロソフトは、公開時点で、次の攻撃面削減ルールが CVE-2021-40444 の悪用に関連するアクティビティをブロックすることを確認しています。

- すべての Office アプリケーションによる子プロセスの作成をブロックする

次の軽減策を適用して、この脅威の影響と、攻撃者によるその後のアクションを軽減します。

- CVE-2021-40444のセキュリティ更新プログラムを適用します。このキャンペーンで使用された脆弱性に対処する包括的な更新プログラムは、 2021 年 9 月のセキュリティ更新プログラムを通じて入手できます。

- オペレーティング システムとアプリケーションの最新バージョンを実行します。自動更新を有効にするか、最新のセキュリティ更新プログラムが利用可能になり次第展開します。

- Windows 10 などのサポートされているプラットフォームを使用して、定期的なセキュリティ更新プログラムを利用してください。

- Microsoft Defender ウイルス対策またはウイルス対策製品の同等の製品でクラウド配信の保護を有効にして、急速に進化する攻撃者のツールと手法に対応します。クラウドベースの機械学習保護により、新しい未知の亜種の大部分がブロックされます。

- Microsoft Defender for Endpoint で改ざん防止を有効にして、セキュリティ設定に対する悪意のある変更を防ぎます。

- Microsoft 以外のウイルス対策が脅威を検出しない場合や、Microsoft Defender ウイルス対策がパッシブ モードで実行されている場合でも、Microsoft Defender for Endpoint が悪意のあるアーティファクトをブロックできるように、ブロック モードで EDR を実行します。ブロック モードの EDR はバックグラウンドで動作し、侵害後に検出された悪意のあるアーティファクトを修正します。

- 完全に自動化されたモードで調査と修復を有効にして、Microsoft Defender for Endpoint がアラートに対して即座にアクションを実行して違反を解決し、アラートの量を大幅に削減できるようにします。

- デバイス検出を使用して、ネットワーク上の管理されていないデバイスを見つけて Microsoft Defender for Endpoint にオンボードすることで、ネットワークの可視性を高めます。

Microsoft 365 Defender 検出の詳細

ウイルス対策

Microsoft Defender ウイルス対策は、脅威コンポーネントを次のマルウェアとして検出します。

- TrojanDownloader:O97M/Donoff.SA – 観測された攻撃で Word Doc ファイルを検出します

- TrojanDownloader:HTML/Donoff.SA – リモートで読み込まれた HTML を検出します

- Trojan:Win32/Agent.SA — 観測された攻撃で .inf(Dll)/CAB コンポーネントを検出します

- Trojan:Win32/CplLoader.A – この CVE エクスプロイトで使用される Rundll32/Control の悪用をブロックします

- 動作:Win32/OfficeMhtInj.A – wabmig.exe へのインジェクションを検出

- TrojanDownloader:O97M/Donoff.SA!CAB – 観察された攻撃で CAB ファイルを検出します

- TrojanDownloader:O97M/Donoff.SA!Gen – 観測された攻撃で Office ドキュメントを検出

エンドポイントの検出と応答 (EDR)

セキュリティ センターの次のタイトルのアラートは、ネットワーク上の脅威の活動を示している可能性があります。

- CVE-2021-40444 の悪用の可能性 (Active AV として Defender Antivirus が必要)

次のアラートも、この脅威に関連する脅威の活動を示している可能性があります。ただし、これらのアラートは無関係の脅威アクティビティによってトリガーされる可能性があり、このレポートで提供されるステータス カードでは監視されません。

- Office アプリケーションによる不審な動作 (この CVE の悪用で発生する異常なプロセスの起動、およびその他の悪意のある動作を検出します)

- コントロール パネル項目の不審な使用

Office365 用マイクロソフト ディフェンダー

Microsoft Defender for Office 365 は、次の検出名を使用してデトネーションが有効になっている場合に、電子メール経由で配信されたエクスプロイト ドキュメントを検出します。

- Trojan_DOCX_OLEAnomaly_A

- 説明 = 「サンプルは、疑わしい oleobject 定義を含む Office ドキュメントです。」

- Trojan_DOCX_OLEAnomaly_AB

- 説明 = 「サンプルは、悪意のあるテンプレート インジェクションの性質を示す Office ドキュメントです。」

- Exploit_Office_OleObject_A

- 説明 = 「このサンプルは、悪意のある性質を示す Office ドキュメントです。」

- Exploit_Office_OleObject_B

- 説明 = 「このサンプルは、悪意のある性質を示す Office ドキュメントです。」

ポータルの次のアラートは、悪意のある添付ファイルがブロックされたことを示していますが、これらのアラートはさまざまな脅威にも使用されます。

- マルウェア キャンペーンの検出とブロック

- 配信後に検出されたマルウェア キャンペーン

- 配信後に削除された悪意のあるファイルを含む電子メール メッセージ

高度な狩猟

エクスプロイト アクティビティの可能性を特定するには、次のクエリを実行します。

相対パス トラバーサル (Microsoft 365 Defender が必要)

次のクエリを使用して、URL プロトコル ハンドラー パス トラバーサルを介したコントロール パネル オブジェクト (.cpl) の悪用を明らかにします。これは、元の攻撃で使用されたものであり、公開時の概念の公開証明です。

DeviceProcessEvents

| where (FileName in~('control.exe','rundll32.exe') and ProcessCommandLine has '.cpl:')

or ProcessCommandLine matches regex @'".[a-zA-Z]{2,4}:../..'

アズールセンチネル

CVE-2021-40444 を悪用する可能性のある攻撃を特定するために、Azure Sentinel のお客様は次の検出クエリを利用できます: Azure Sentinel MSHTML エクスプロイト検出。

参考: https ://www.microsoft.com/en-us/security/blog/2021/09/15/analyzing-attacks-that-exploit-the-mshtml-cve-2021-40444-vulnerability/

Comments