2021 年、 Mandiant Threat Intelligenceは、実際に悪用された 80 のゼロデイ攻撃を特定しました。これは、2019 年の記録的な量の 2 倍以上です。国家が支援するグループは、中国のグループが率いるゼロデイ脆弱性を悪用する主なアクターであり続けています。ゼロデイ エクスプロイトを展開する金銭目的のアクター (特にランサムウェア グループ) の割合も大幅に増加し、2021 年にゼロデイ エクスプロイトを行っている特定されたアクターのほぼ 3 人に 1 人が金銭的動機を持っていました。攻撃者は、Microsoft、Apple、および Google 製品で最も頻繁にゼロデイを悪用しました。これは、これらのベンダーの人気を反映していると考えられます。 2021 年のゼロデイ エクスプロイトの大幅な増加と、それらを使用するアクターの多様化により、ほぼすべての業界セクターと地域の組織、特にこれらの一般的なシステムに依存している組織のリスク ポートフォリオが拡大します。

スコープノート

Mandiant は、2012 年から 2021 年にかけて実際に悪用されたと特定した 200 を超えるゼロデイ脆弱性を分析しました。Mandiant は、パッチが公開される前に実際に悪用された脆弱性をゼロデイと見なしています。 Mandiant 独自の調査、侵害調査の結果、およびオープン ソースで特定されたゼロデイ エクスプロイトを調査し、特定のグループによってエクスプロイトされたゼロデイに焦点を当てました。この分析で使用されているように、これらの情報源は信頼できると考えていますが、一部の情報源の調査結果を確認することはできません.デジタル フォレンジック調査を通じて過去のインシデントが継続的に発見されているため、この調査は今後も活発に行われ、将来的に補足される可能性があると予想されます。

ゼロデイ エクスプロイトは 2021 年に史上最高に達する

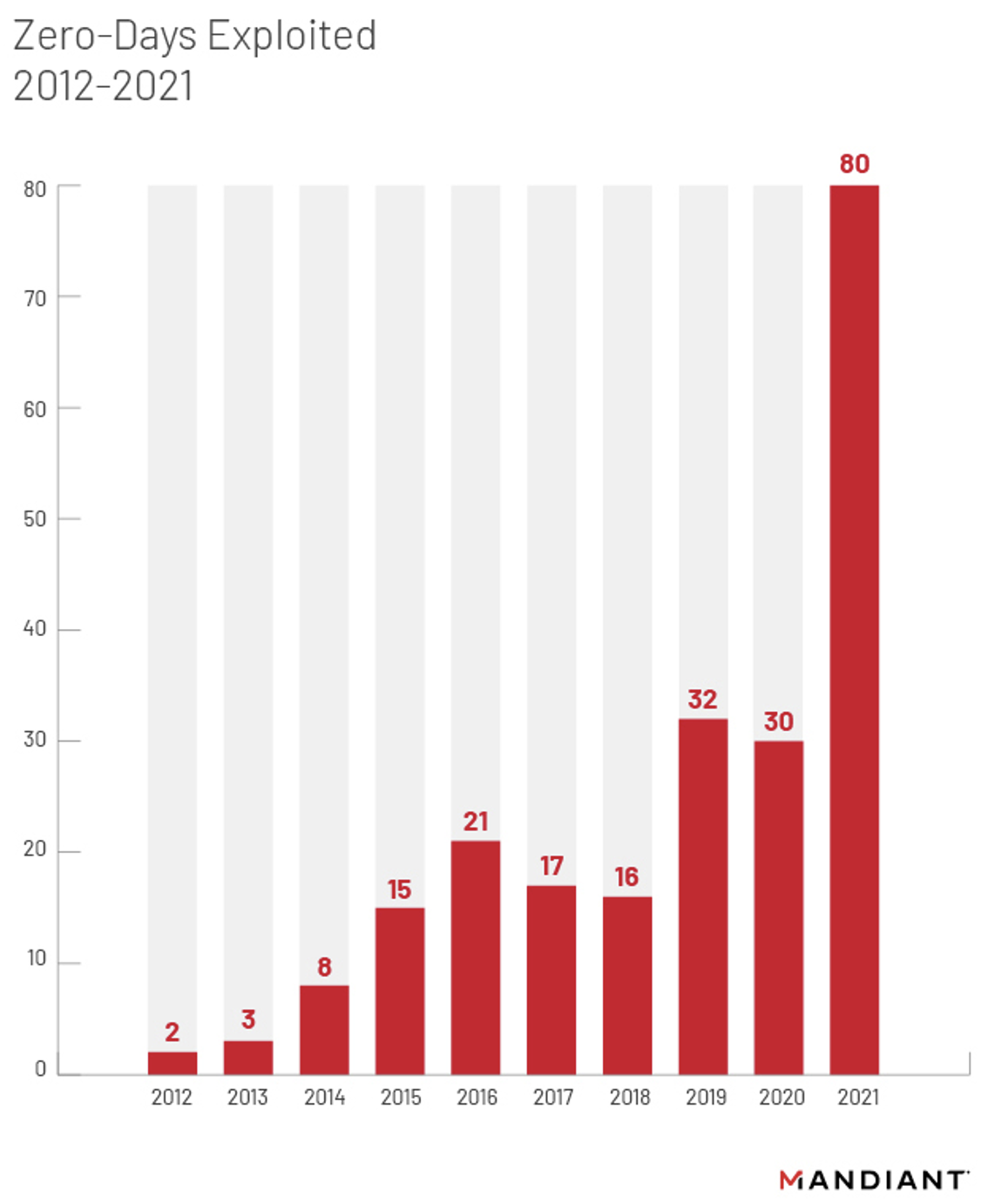

図 1 に示すように、ゼロデイ エクスプロイトは 2012 年から 2021 年にかけて増加しました。Mandiant Threat Intelligence は、年間のゼロデイ エクスプロイト数が増加し続けると予測しています。 2021 年末までに、実際に悪用された 80 のゼロデイを特定しました。これは、2019 年の 32 という過去の記録の 2 倍以上です。

エクスプロイトされるゼロデイの量の増加には、多くの要因が寄与していると考えられます。たとえば、クラウド ホスティング、モバイル、モノのインターネット (IoT) テクノロジへの継続的な移行により、インターネットに接続されたシステムやデバイスの量と複雑さが増しています。エクスプロイト ブローカー市場の拡大もこの成長に寄与している可能性が高く、民間企業や研究者、脅威グループによるゼロデイの研究開発により多くのリソースが振り向けられています。最後に、防御が強化されたことで、防御者は以前よりも多くのゼロデイ攻撃を検出できるようになり、セキュリティ プロトコルを強化して他の経路による侵害を減らす組織が増えています。

国家が支援するグループは依然として支配的ですが、金銭目的のゼロデイ攻撃も増加しています

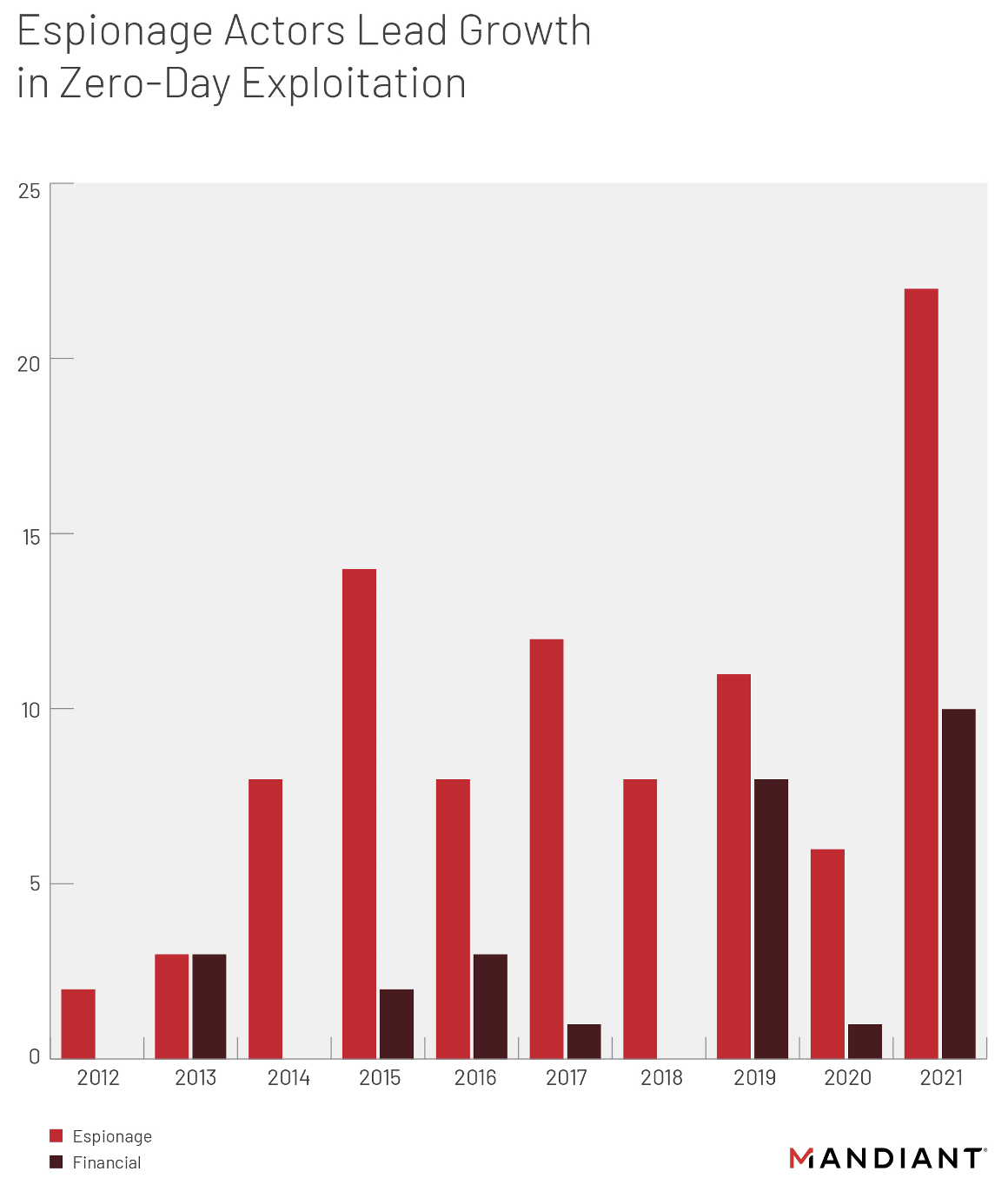

ゼロデイ脆弱性を悪用する主なアクターは、依然として国が支援するスパイ グループですが、ゼロデイ エクスプロイトを展開する金銭目的のアクターの割合は増加しています (図 2)。 2014 年から 2018 年にかけて、ゼロデイ脆弱性を悪用する金銭目的の攻撃者の割合はごくわずかでしたが、2021 年までに、ゼロデイ脆弱性を悪用する特定された攻撃者の約 3 分の 1 が金銭目的でした。また、新しい脅威クラスターがゼロデイを悪用していることにも注目しましたが、これらのクラスターの一部については、動機を評価するのに十分な情報がまだありません。

中国のグループが一貫して国家のゼロデイ エクスプロイトをリード

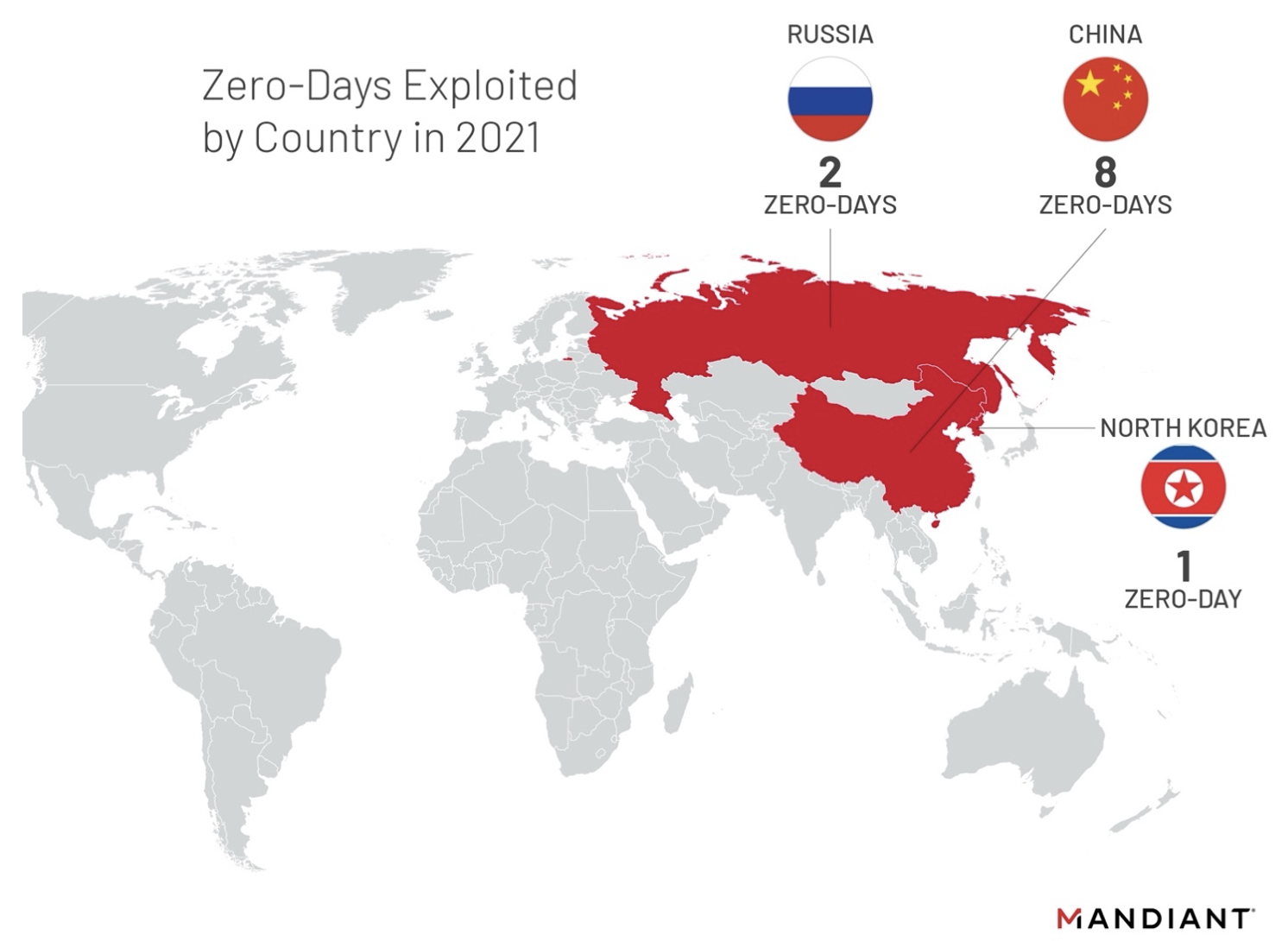

以前の分析に沿って、Mandiant は、2021 年に中国のサイバー スパイ活動グループと疑われるグループによって悪用されたゼロデイ攻撃の最大量を特定し、少なくともロシアと北朝鮮のスパイ アクターが 2021 年に積極的にゼロデイ攻撃を行った (図 3)。 2012 年から 2021 年にかけて、中国は他のどの国よりも多くのゼロデイを悪用しました。しかし、特に過去数年間で、ゼロデイを悪用する可能性のある国の数が増加しており、2012 年以降、少なくとも 10 か国がゼロデイを悪用した可能性があります。

- 2021 年 1 月から 3 月にかけて、 Mandiant は、ProxyLogon 脆弱性と総称される 4 つのゼロデイ Exchange サーバーの脆弱性を悪用する複数の中国のスパイ活動クラスターを観測しました。マイクロソフトは、このキャンペーンに関連する活動を「ハフニウム」と表現しました。

- 関連する脅威クラスターの一部はターゲットを慎重に選択しているように見えましたが、他のクラスターは事実上すべての業種と地域で数万台のサーバーを侵害しました。

- 2020 年と 2021 年の中国のサイバー スパイ活動は、被害国からの正式な政府声明や起訴によって北京がもはや抑止されていないことを示唆しています。米国司法省 (DOJ) によって起訴された、以前は活動を停止していたサイバー スパイ グループの復活に加えて、中国のスパイ グループはますます大胆になっています。

2016 年と 2017 年以降の急激な逸脱として、ロシアの GRU が支援する APT28 によって悪用されたゼロデイは、2021 年後半に Microsoft Excel のゼロデイを悪用した可能性が高いまで特定されませんでした。支援を受けた攻撃者は、2020 年と 2021 年にいくつかのゼロデイを悪用しました。これには、ロシアの TEMP.Isotope の活動が含まれている可能性があり、ソフォスのファイアウォール製品でゼロデイを使用して重要なインフラストラクチャ ネットワークを標的にした可能性があります。

サードパーティ ベンダーが重要なエクスプロイト ブローカーに成長

2017 年後半以降、Mandiant は、攻撃的なサイバー ツールやサービスを提供する民間企業の顧客であることが知られている、または疑われているグループによって利用されるゼロデイの数が大幅に増加していることに注目しています。

- 2021 年に積極的に悪用されたゼロデイ脆弱性が少なくとも 6 つ特定されました。これらはマルウェア ベンダーの顧客によって悪用された可能性があり、そのうちの 1 つは、 2 つの異なるベンダーによって開発されたツールで悪用されたと報告されています。 2021 年には、少なくとも 5 つのゼロデイ脆弱性がイスラエルの商用ベンダーによって悪用されたと報告されています。

ランサムウェア操作に関連するゼロデイ攻撃

2015 年以降、犯罪エクスプロイト キットに含まれるゼロデイ脆弱性が急激に減少したことが観察されました。これは、著名なエクスプロイト開発者の逮捕など、いくつかの要因によるものと考えられます。しかし、アンダーグラウンドの犯罪者がランサムウェアの運用に集中するにつれて、2019 年以降、ゼロデイの脆弱性を悪用するランサムウェアの感染が増加していることを確認しました。以前はエクスプロイト キット用に開発された可能性があります。

Mandiantは、量と影響の両面でランサムウェアが大幅に増加したことを記録しています。実質的な利益と、ますます区分化され、外部委託され、ランサムウェアをサポートするプロフェッショナルなエコシステムにより、事業者はゼロデイ エクスプロイトの開発および/または取得のための 2 つの実行可能な経路を提供しています。

- 別々の攻撃者が別々のVPN アプライアンスの欠陥を悪用して被害者のネットワークにアクセスし、その後 2021 年にランサムウェアを展開した事例を少なくとも 2 つ確認しました。

人気のあるベンダーは、ゼロデイ エクスプロイトの人気のあるターゲットです

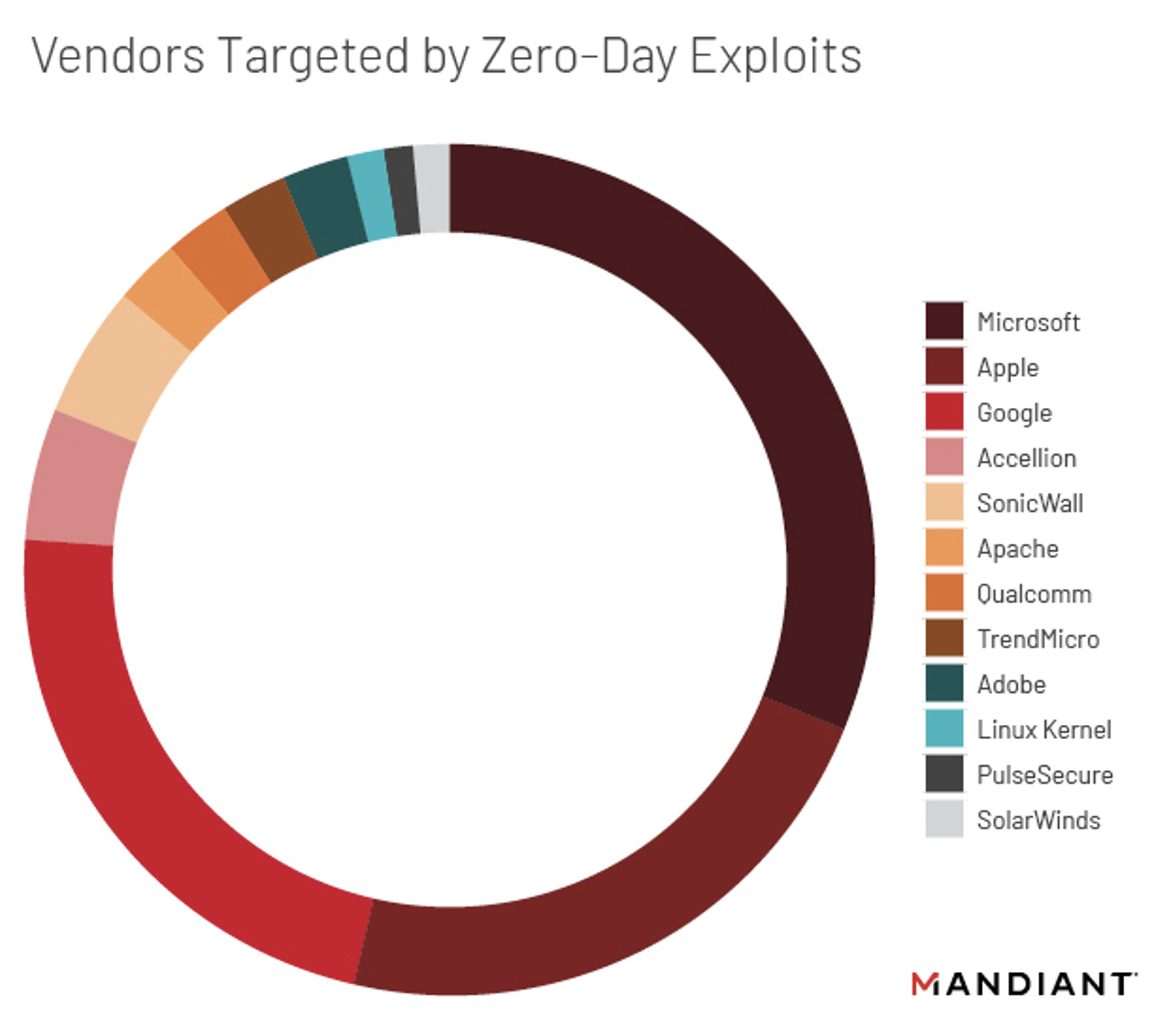

2021 年に 12 のベンダーのゼロデイを分析したところ、Microsoft、Apple、Google 製品の脆弱性がゼロデイ脆弱性の合計の 75% を占めていました (図 4)。これはおそらく、企業やユーザーの間でこれらの製品が人気を博した結果です。世界中。これらの主要なプロバイダーの悪用による脅威は、その蔓延を考えると依然として重大です。さらに、対象となるベンダーが多様化していることにも注目しました。これにより、パッチの優先順位付けが複雑になり、優先順位として 1 つまたは 2 つのベンダーだけに集中できなくなった組織にとっては、より困難になる可能性があります。

2012 年から 2017 年にかけて、Adobe は 2 番目に悪用されたベンダーであり、すべてのゼロデイ攻撃の 20% 近くが Adobe Flash だけを悪用していました。それ以降、Adobe のエクスプロイトが大幅に減少したことを確認しました。これは、ほぼ間違いなく、Flash のサポートが終了したことによるものです。

見通し

エクスプロイトを販売するベンダーの急増や、カスタムエクスプロイトを開発する可能性のある高度なランサムウェア操作の結果として、ゼロデイエクスプロイトに基づく重要なキャンペーンが、国家が後援し、金銭的に動機付けられたさまざまなアクターにますますアクセス可能になっていることをお勧めします。特に 2021 年にゼロデイ脆弱性の悪用が著しく増加したことで、ほぼすべての業界セクターと地域の組織のリスク ポートフォリオが拡大しました。エクスプロイトは 2021 年にピークに達しましたが、新しいゼロデイのエクスプロイトのペースが今年の後半に減速したことを示す兆候があります。ただし、ゼロデイ エクスプロイトは、以前よりも高い割合で発生しています。

パッチの優先順位付けへの影響

多くの組織は、悪用のリスクを最小限に抑えるためにパッチ適用の効果的な優先順位付けに引き続き苦労しています。 私たちは、積極的に悪用されている脆弱性の数が比較的少ないものから始めて、組織が環境に影響を与える可能性が最も高い種類の脅威と、最も損害を与える可能性のある脅威に優先順位を付ける防御戦略を構築することが重要であると考えています。組織が、組織に最も関連性の高い脅威アクター、マルウェア ファミリ、キャンペーン、および戦術のスペクトルを明確に把握している場合、それらの脅威が脆弱性の積極的な悪用に関連している場合、より微妙な優先順位付けの決定を下すことができます。組織または同様の組織に対して積極的に悪用されているリスクの低い脆弱性は、積極的に悪用されていないより高い評価の脆弱性よりも、 潜在的な影響が大きくなる可能性があります。新しいCISA 指令は、積極的に悪用されていると報告されている脆弱性に重点を置いています。これにより、セキュリティ体制が強化され、パッチ管理手順が強化されると考えています。

ゼロデイ エクスプロイトが拡大している一方で、悪意のある攻撃者も既知の脆弱性を悪用し続けており、多くの場合、脆弱性が公開された直後に発生します。したがって、過去のターゲティングからの教訓を引き続き取り入れ、開示と悪用の間の標準ウィンドウを理解することで、セキュリティを改善できる可能性があります。さらに、組織が対象を絞る前に緩和策を適用できない場合でも、これらのシステムにパッチを適用する必要がある緊急性についてさらに洞察を得ることができます。パッチ適用の遅れは、パッチが適用されていない、または軽減されていないソフトウェアをサポートしている組織が影響を受けるリスクを増大させるだけです。

謝辞

この調査は、Mandiant の脆弱性およびエクスプロイト チームからの優れた研究を含む、Mandiant 全体の多くの共同研究者の専門知識に基づいています。この分析に貢献してくれた Kelli Vanderlee、Jared Semrau、Bavi Sadayappan、Sean Fahey に感謝します。

参照: https://www.mandiant.com/resources/blog/zero-days-exploited-2021

Comments