Xenomorph Android マルウェアは、新しい自動転送システム (ATS) フレームワークや 400 の銀行の資格情報を盗む機能など、悪意のある攻撃を実行するための重要な機能を追加する新しいバージョンをリリースしました。

Xenomorph は、2022 年 2 月に ThreatFabric によって最初に発見されました。ThreatFabric は、Google Play ストアでバンキング型トロイの木馬の最初のバージョンを発見し、50,000 を超えるダウンロードを蓄積しました。

その最初のバージョンは、 56 のヨーロッパの銀行を標的とし、オーバーレイ攻撃のインジェクションを使用し、アクセシビリティ サービスのアクセス許可を悪用して通知傍受を実行し、ワンタイム コードを盗みました。

マルウェアの開発は、その作成者である「Hadoken Security」によって 2022 年を通して継続されましたが、その新しいリリースが大量に配布されることはありませんでした。

代わりに、2022 年 6 月にリリースされた Xenomorph v2 では、実際のテスト アクティビティが短時間だけバーストしました。ただし、2 番目のバージョンでは、コードが完全にオーバーホールされ、モジュール性と柔軟性が向上しました。

Xenomorph v3 は、以前のバージョンよりもはるかに能力が高く成熟しており、資格情報、口座残高などのデータを自動的に盗み、銀行取引を実行し、資金移動を完了することができます。

「これらの新機能により、Xenomorph は感染から資金の引き出しまで、詐欺チェーン全体を完全に自動化できるようになり、流通している最も高度で危険な Android マルウェア トロイの木馬の 1 つになっています」と ThreatFabric は警告しています。

ThreatFabric は、Hadoken が MaaS (サービスとしてのマルウェア) プラットフォームを介してオペレーターに Xenomorph を販売することを計画している可能性が高いと報告しており、マルウェアの新しいバージョンを宣伝する Web サイトの立ち上げにより、この仮説が強化されています。

現在、Xenomorph v3 は Google Play ストアの「Zombinder」プラットフォームを介して配布されており、通貨コンバーターを装い、悪意のあるペイロードをインストールした後、Play プロテクト アイコンを使用するように切り替えています。

新しいゼノモーフ ターゲット

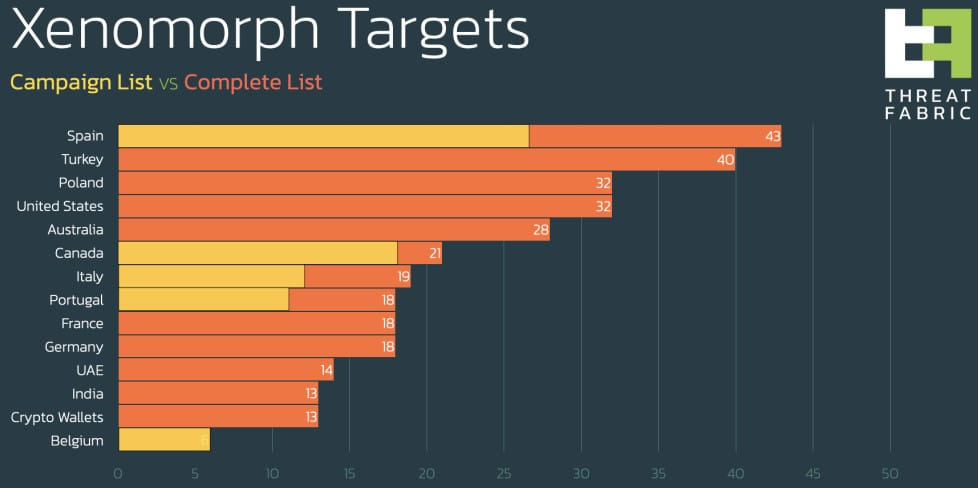

Xenomorph の最新バージョンは、主に米国、スペイン、トルコ、ポーランド、オーストラリア、カナダ、イタリア、ポルトガル、フランス、ドイツ、アラブ首長国連邦、インドの 400 の金融機関を標的にしています。

標的となった金融機関の例には、チェース、シティバンク、アメリカン エクスプレス、ING、HSBC、ドイツ銀行、ウェルズ ファーゴ、アメックス、シティ、BNP、ユニクレジット、カナダ国立銀行、BBVA、サンタンデール、カイシャなどがあります。

リストは広すぎてここに含めることはできませんが、ThreatFabric はレポートの付録にすべての標的となる銀行をリストしています。

さらに、このマルウェアは、Binance、BitPay、KuCoin、Gemini、Coinbase など、13 の暗号通貨ウォレットを標的にしています。

自動 MFA バイパス

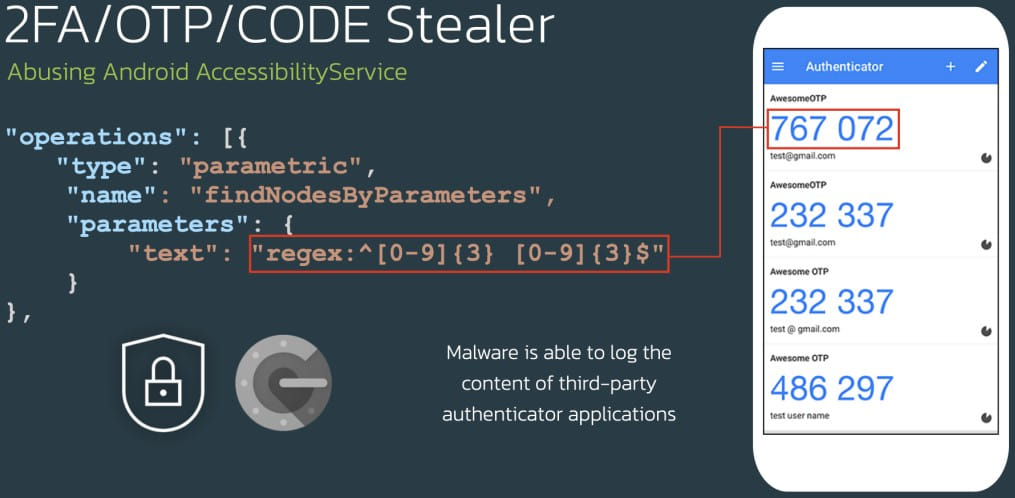

Xenomorph の新しいバージョンで導入された最も注目すべき機能は、ATS フレームワークです。これにより、サイバー犯罪者は資格情報を自動的に抽出し、アカウントの残高を確認し、トランザクションを実行し、リモート アクションを実行せずに標的のアプリからお金を盗むことができます。

代わりに、オペレーターは単純に JSON スクリプトを送信し、それを Xenomorph が操作のリストに変換して、感染したデバイス上で自律的に実行します。

「Xenomorph が使用する [ATS 実行] エンジンは、条件付き実行とアクションの優先順位付けを可能にするシステムに加えて、プログラム可能で ATS スクリプトに含めることができる可能なアクションの広範な選択のおかげで、競合他社から際立っています」と説明します。 ThreatFabrics の研究者。

マルウェアの ATS フレームワークの最も印象的な機能の 1 つは、サード パーティの認証アプリケーションのコンテンツをログに記録する機能であり、自動化されたトランザクションをブロックする MFA (多要素認証) 保護を打ち破ります。

銀行は徐々に SMS MFA を放棄し、代わりに顧客に認証アプリを使用することを提案しているため、同じデバイスでこれらのアプリにアクセスする Xenomorph の機能を見ると不安になります。

クッキースティーラー

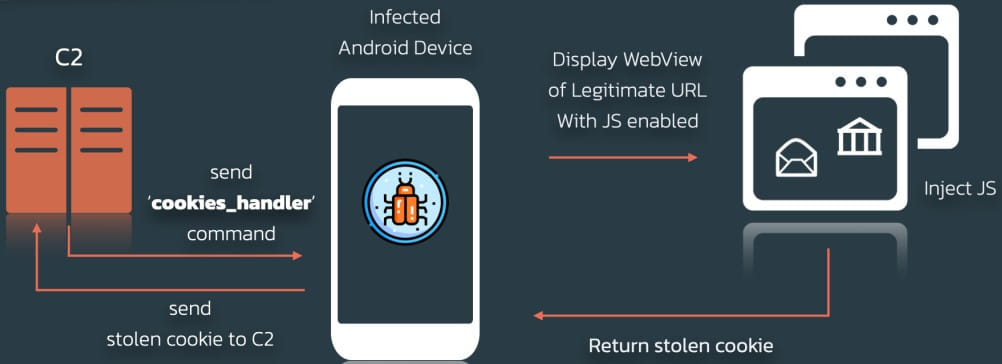

上記に加えて、新しい Xenomorph は、ユーザーのセッション Cookie を保存する Android CookieManager から Cookie を取得できる Cookie スティーラーを備えています。

スティーラーは、JavaScript インターフェイスを有効にした正規のサービスの URL を含むブラウザ ウィンドウを起動し、被害者をだましてログイン情報を入力させます。

攻撃者は Cookie を盗むことで、被害者の Web セッションを乗っ取り、アカウントを乗っ取ることができます。

心配すべき Android マルウェア

Xenomorph は、1 年前にサイバー犯罪空間に侵入した注目すべき新しいマルウェアです。

現在、3 番目のメジャー バージョンがリリースされ、世界中の Android ユーザーにとってはるかに大きな脅威となっています。

現在の配布チャネルである Zombinder を考慮すると、ユーザーは Google Play からインストールするアプリに注意し、レビューを読み、発行元のバックグラウンド チェックを実行する必要があります。

一般に、スマートフォンで実行するアプリの数を可能な限り最小限に抑え、既知の信頼できるベンダーからのアプリのみをインストールすることをお勧めします。

Comments