現在 930,000 以上の Web サイトで使用されているプレミアム WordPress プラグイン「Gravity Forms」は、認証されていない PHP オブジェクト インジェクションに対して脆弱です。

Gravity Forms は、Web サイト所有者が支払い、登録、ファイルのアップロード、または訪問者とサイトのやり取りや取引に必要なその他のフォームを作成するために使用するカスタム フォーム ビルダーです。

Gravity Forms は Web サイトで、Airbnb、ESPN、Nike、NASA、PennState、Unicef を含むさまざまな大企業によって使用されていると主張しています。

この脆弱性は CVE-2023-28782 として追跡されており、2.73 以下のすべてのプラグイン バージョンに影響します。

この欠陥は、2023 年 3 月 27 日に PatchStack によって発見され、2023 年 4 月 11 日に利用可能になったバージョン 2.7.4 のリリースでベンダーによって修正されました。

Gravity Forms を使用している Web サイト管理者は、利用可能なセキュリティ アップデートをできるだけ早く適用することをお勧めします。

欠陥の詳細

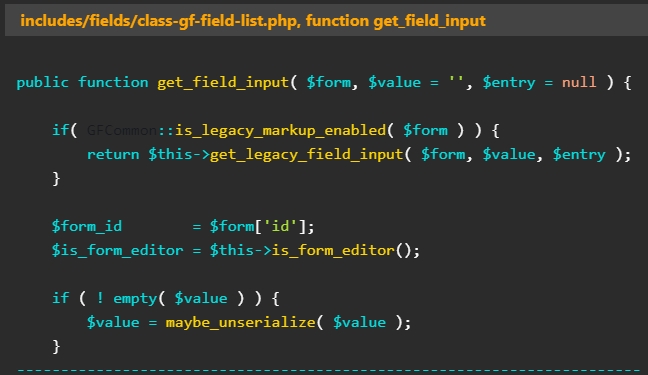

この問題は、「maybe_unserialize」関数に対するユーザー指定の入力チェックが欠如しているために発生し、Gravity Forms で作成されたフォームにデータを送信することによって引き起こされる可能性があります。

「PHP ではオブジェクトのシリアル化が許可されているため、認証されていないユーザーがアドホックにシリアル化された文字列を脆弱なシリアル化解除呼び出しに渡す可能性があり、その結果、アプリケーション スコープに任意の PHP オブジェクトが挿入される可能性があります」とPatchStack はレポートで警告しています。

「この脆弱性は、Gravity Forms プラグインのデフォルトのインストールまたは構成で引き起こされる可能性があり、リスト フィールドを含む作成されたフォームのみが必要であることに注意してください。」

CVE-2023-28782 の重大度は潜在的であるにもかかわらず、PatchStack のアナリストは、脆弱なプラグイン内に重要なPOP (プロパティ指向プログラミング) チェーンを見つけることができず、リスクをある程度軽減できました。

ただし、同じサイトで POP チェーンを含む他のプラグインやテーマを使用している場合、リスクは依然として深刻です。これは、利用可能な WordPress プラグインやテーマの範囲が広いこと、および開発者間のコード品質とセキュリティ意識のレベルが異なることを考慮すると、珍しいことではありません。

このような場合、CVE-2023-28782 が悪用されると、任意のファイル アクセスや変更、ユーザー/メンバー データの漏洩、コード実行などが行われる可能性があります。

プラグイン ベンダーは、バージョン 2.74 の Gravity Forms プラグインから「maybe_unserialize」関数の使用を削除することでこの欠陥を修正しました。

WordPress サイトでアクティブなすべてのプラグインとテーマに更新を適用することも重要です。セキュリティ修正により、この場合に悪影響を与える攻撃を開始するために利用される可能性のある POP チェーンなどの攻撃ベクトルが排除される可能性があるためです。

Comments