ハッカーは、無害なおとりファイルを含む WinRAR の自己解凍型アーカイブに悪意のある機能を追加し、標的のシステムでセキュリティ エージェントを起動せずにバックドアを仕掛けることを可能にしています。

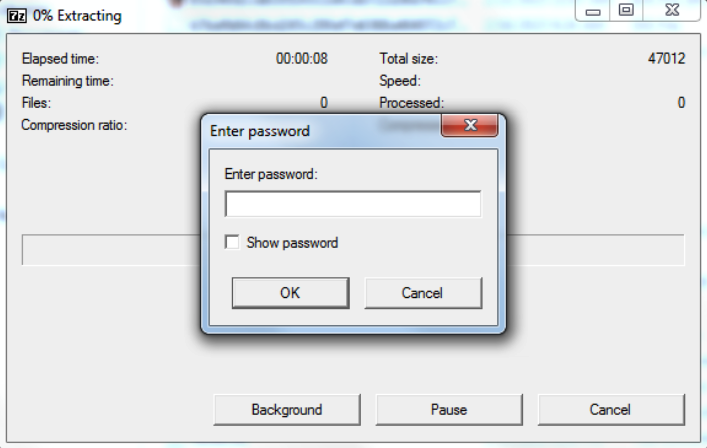

WinRAR や 7-Zip などの圧縮ソフトウェアで作成された自己解凍型アーカイブ (SFX) は、基本的には、組み込みの解凍スタブ (データを解凍するためのコード) と共にアーカイブ データを含む実行可能ファイルです。これらのファイルへのアクセスは、不正アクセスを防ぐためにパスワードで保護できます。

SFX ファイルの目的は、パッケージを抽出するユーティリティを持っていないユーザーへのアーカイブ データの配布を簡素化することです。

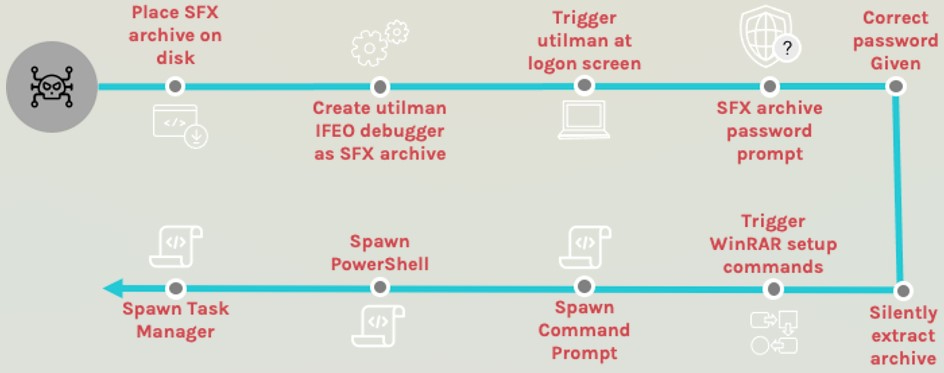

ソース: CrowdStrike

サイバーセキュリティ会社 CrowdStrike の研究者は、最近のインシデント対応調査中に SFX の悪用を発見しました。

自然界での SFX 攻撃

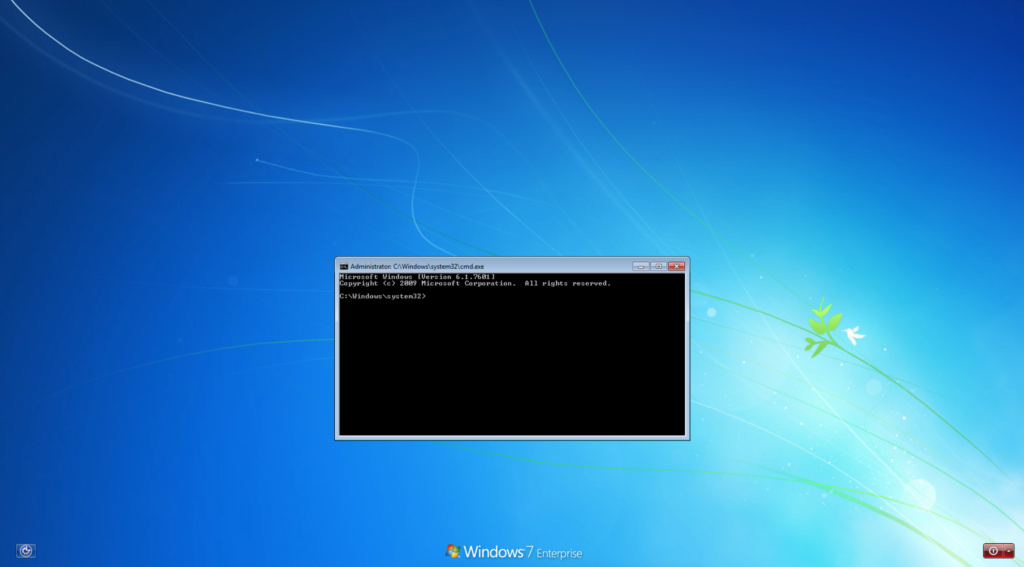

Crowdstrike の分析により、盗まれた資格情報を使用して「utilman.exe」を悪用し、以前にシステムに植え付けられたパスワードで保護された SFX ファイルを起動するように設定した攻撃者が発見されました。

Utilman は、ユーザーがログインする前に実行できるアクセシビリティ アプリケーションであり、システム認証をバイパスするためにハッカーによって悪用されることがよくあります。

ソース: CrowdStrike

utilman.exe によってトリガーされる SFX ファイルはパスワードで保護されており、おとりとして機能する空のテキスト ファイルが含まれています。

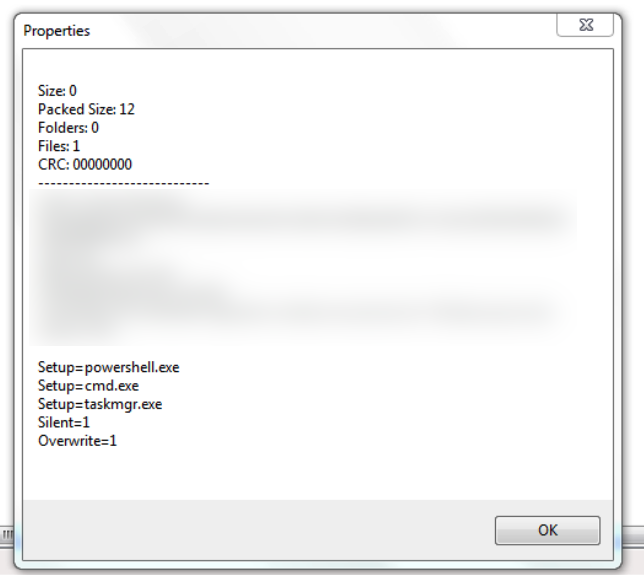

SFX ファイルの実際の機能は、WinRAR のセットアップ オプションを悪用して、PowerShell、Windows コマンド プロンプト (cmd.exe)、およびタスク マネージャーをシステム権限で実行することです。

使用された手法を詳しく調べた CrowdStrike の Jai Minton 氏は、ターゲットがアーカイブされたテキスト ファイルを抽出した後に実行する複数のコマンドを攻撃者が追加していたことを発見しました。

アーカイブにマルウェアは含まれていませんが、攻撃者はセットアップ メニューの下に、システムのバックドアを開く SFX アーカイブを作成するためのコマンドを追加しました。

ソース: CrowdStrike

上の画像に見られるように、コメントは、攻撃者が SFX アーカイブをカスタマイズして、抽出プロセス中にダイアログとウィンドウが表示されないようにしたことを示しています。攻撃者は、PowerShell、コマンド プロンプト、およびタスク マネージャーを実行するための指示も追加しました。

WinRAR には一連の高度な SFX オプションが用意されており、実行可能ファイルのリストを追加してプロセスの前後に自動的に実行したり、同じ名前のエントリが存在する場合に宛先フォルダー内の既存のファイルを上書きしたりできます。

「この SFX アーカイブはログオン画面から実行できるため、攻撃者は、正しいパスワードが提供されている限り、NT AUTHORITYSYSTEM 権限で PowerShell、Windows コマンド プロンプト、およびタスク マネージャーを実行するためにアクセスできる永続的なバックドアを効果的に持っていました。 」 と Crowdstrike は説明します。

「この種の攻撃は、SFX アーカイブ デコンプレッサー スタブからの動作ではなく、アーカイブ (多くの場合、パスワードで保護されている) 内のマルウェアを探す従来のウイルス対策ソフトウェアでは検出されないままになる可能性があります」と研究者は付け加えています。

ソース: CrowdStrike

Crowdstrike は、悪意のある SFX ファイルが従来の AV ソリューションで捕捉される可能性は低いと主張しています。テストでは、抽出後に PowerShell を実行するようにカスタマイズされた SFX アーカイブを作成したときに、Windows Defender が反応しました。

Microsoft のセキュリティ エージェントは、生成された実行可能ファイルを Wacatac として追跡される悪意のあるスクリプトとして検出し、隔離しました。ただし、この反応を記録したのは 1 回だけで、再現できませんでした。

研究者は、SFX アーカイブに特に注意を払い、適切なソフトウェアを使用してアーカイブの内容を確認し、抽出時に実行される予定の潜在的なスクリプトまたはコマンドを探すようにユーザーにアドバイスしています。

Comments