セキュリティ研究者と専門家は、今月のパッチ チューズデー中に Microsoft がパッチを適用した Windows Message Queuing (MSMQ) ミドルウェア サービスに重大な脆弱性があり、何十万ものシステムが攻撃にさらされていると警告しています。

MSMQは、すべての Windows オペレーティング システムで、”保証されたメッセージ配信” によるネットワーク通信機能をアプリに提供するオプション コンポーネントとして利用でき、PowerShell またはコントロール パネルを介して有効にすることができます。

この脆弱性 ( CVE-2023-21554 ) により、認証されていない攻撃者が、ユーザーの操作を必要としない複雑さの低い攻撃で、特別に細工された悪意のある MSMQ パケットを使用して、パッチが適用されていない Windows サーバーでリモートでコードを実行できるようになります。

影響を受ける Windows サーバーおよびクライアント バージョンのリストには、最新バージョンの Windows 11 22H2 および Windows Server 2022 まで、現在サポートされているすべてのリリースが含まれています。

レドモンドはまた、CVE-2023-21554 に「悪用される可能性が高い」タグを付けました。これは、「この種の脆弱性が悪用された過去の事例を認識しており」、「攻撃者にとって魅力的な標的」になっているためです。

「そのため、セキュリティ更新プログラムを確認し、環境内での適用可能性を判断したお客様は、これをより高い優先度で扱う必要があります」と Microsoft は警告しています。

Fortinet の FortiGuard Lab のセキュリティ研究者である Wayne Low と Check Point Research の Haifei Li は、この脆弱性を Microsoft に報告した功績が認められています。

360,000 を超える MSMQ サーバーが攻撃にさらされています

Check Point Research は、CVE-2023-21554 の潜在的な影響に関する追加の詳細も共有し、インターネットに公開された 360,000 以上のサーバーが MSMQ サービスを実行しており、攻撃に対して脆弱である可能性があることを発見したと述べています。

Check Point Research の見積もりには、インターネット経由でアクセスできない MSMQ サービスを実行しているデバイスが含まれていないことを考えると、パッチが適用されていないシステムの数は、はるかに多い可能性があります。

これは、ほとんどのシステムでデフォルトで有効になっていないオプションの Windows コンポーネントであり、他のソフトウェアで使用されるミドルウェア サービスですが、このサービスは通常、エンタープライズ アプリをインストールするときにバックグラウンドでオンに切り替えられ、アプリをアンインストールした後でも実行されたままになります。

たとえば、Check Point Research は、Exchange Server のインストール中に MSMQ が自動的に有効になることを発見しました。

「CPR は、公式の Microsoft Exchange Server をインストールするときに、ユーザーが [Exchange のインストールに必要な Windows Server の役割と機能を自動的にインストールする] オプションを選択すると、セットアップ ウィザード アプリがバックグラウンドで MSMQ サービスを有効にすることを確認しました。マイクロソフト」と研究者は述べています。

「重要なことは、サーバーで MSMQ が有効になっている場合、攻撃者がこの脆弱性または MSMQ の脆弱性を悪用してサーバーを乗っ取る可能性があるということです。」

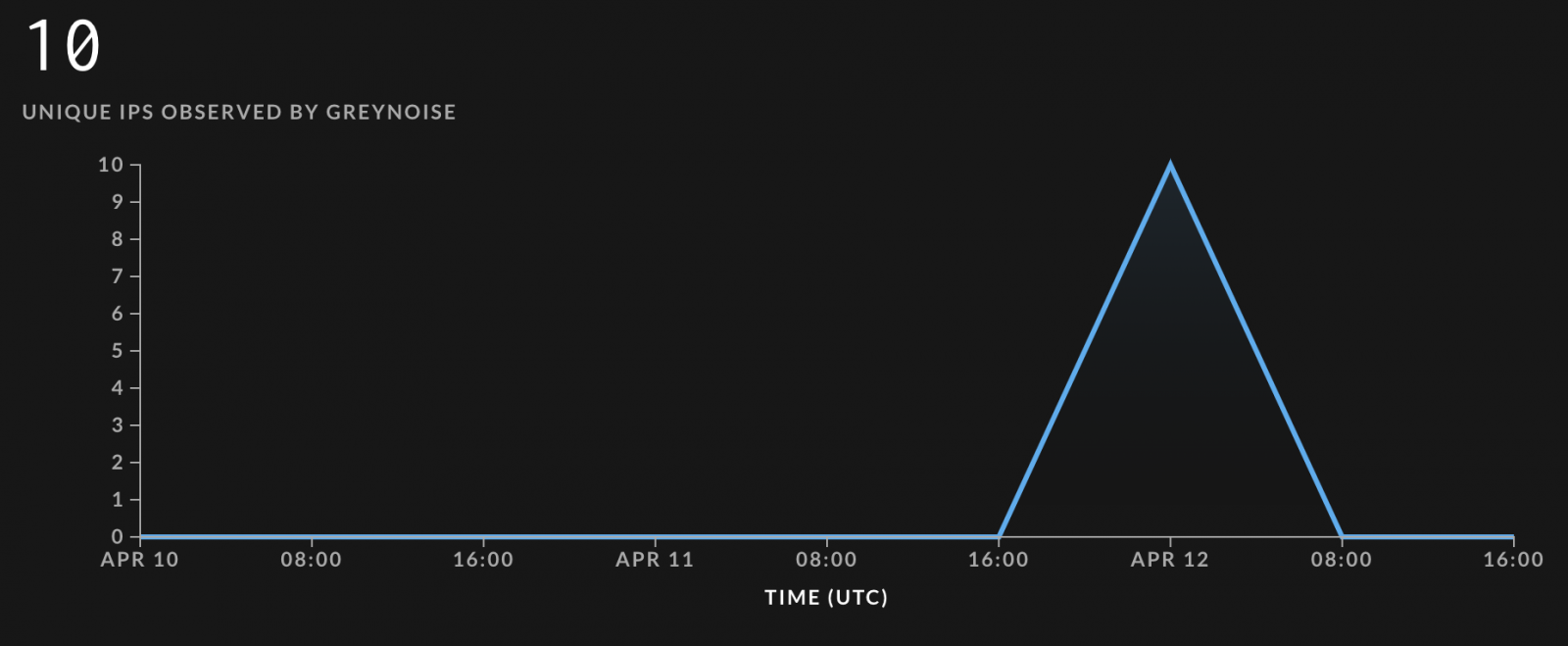

火曜日以降、サイバー インテリジェンス企業の GreyNoise はMSMQ 接続試行の追跡を開始し、現在、インターネットに公開されているサーバーのスキャンを既に開始している 10 の異なる IP アドレスを示しています。

Microsoft は 4 月のパッチ チューズデーの一環として、このバグと 96 の他のセキュリティ上の欠陥に既に対処していますが、パッチをすぐに展開できない管理者には、(可能であれば) Windows MSMQ サービスを無効にして攻撃ベクトルを削除するようにアドバイスしました。

「Message Queuing という名前のサービスが実行されていて、TCP ポート 1801 がマシンでリッスンしているかどうかを確認できます」と Microsoft は述べています。

MSMQ をすぐに無効にしたり、Microsoft のパッチを展開したりできない組織は、ファイアウォール ルールを使用して、信頼されていないソースからの 1801/TCP 接続をブロックすることもできます。

Comments