[注: この 2 部構成のブログ シリーズでは、最新のマルウェア インフラストラクチャを公開し、それが可能にするさまざまな脅威から保護するためのガイダンスを提供します。パート 1 では、脅威の進化、拡散方法、および組織への影響について説明します。 パート 2では、攻撃者の行動について詳しく説明し、調査の手引きを提供します。]

企業に対する今日の脅威と闘って防御するには、攻撃の全範囲と影響に対処することに重点を置いた包括的な保護が必要です。マシンにアクセスできるものはすべて、いわゆるコモディティ マルウェアであっても、より危険な脅威をもたらす可能性があります。これは、バンキング型トロイの木馬がランサムウェアやハンズオン キーボード攻撃のエントリ ポイントとして機能することで確認されています。主にボットネットと暗号通貨マイニングの目的で知られる、活発に更新された堅牢なマルウェアである LemonDuck は、より洗練された動作を採用し、その操作をエスカレートする際に、同じ軌跡をたどりました。今日、LemonDuck は、従来のボットやマイニング アクティビティにリソースを使用するだけでなく、資格情報を盗み、セキュリティ コントロールを削除し、電子メールを介して拡散し、横方向に移動し、最終的に人間が操作するアクティビティ用のツールをさらにドロップします。

企業に対する LemonDuck の脅威は、それがクロスプラットフォームの脅威であるという事実にもあります。これは、Windows デバイスだけでなく Linux システムも標的とする、文書化された数少ないボット マルウェア ファミリの 1 つです。フィッシング メール、エクスプロイト、USB デバイス、ブルート フォースなど、幅広い拡散メカニズムを使用し、ニュース、イベント、または新しいエクスプロイトのリリースをすばやく利用して、効果的なキャンペーンを実行できることを示しています。たとえば、2020 年には、メール攻撃で COVID-19 をテーマにしたルアーを使用することが観察されました。 2021 年には、新しくパッチが適用されたExchange Server の脆弱性を悪用して、古いシステムにアクセスしました。

ただし、この脅威は、新しい脆弱性や一般的な脆弱性だけにとどまりません。古い脆弱性を引き続き使用しているため、侵害を調査するのではなく、一般的な脆弱性にパッチを適用することに焦点が移る場合に、攻撃者に利益をもたらします。特に、LemonDuck は、競合するマルウェアを排除し、アクセスに使用したのと同じ脆弱性にパッチを適用して新たな感染を防止することで、侵害されたデバイスから他の攻撃者を排除します。

初期の頃、LemonDuck は中国を重点的にターゲットにしていましたが、その後、製造業と IoT セクターに焦点を当て、他の多くの国を含むように事業を拡大しました。今日、LemonDuck は非常に広い地理的範囲に影響を与えており、米国、ロシア、中国、ドイツ、英国、インド、韓国、カナダ、フランス、ベトナムで最も多く遭遇しています。

図 1. LemonDuck ボットネット アクティビティの世界的な分布

2021 年に、LemonDuck キャンペーンは、より多様なコマンド アンド コントロール (C2) インフラストラクチャとツールを使用し始めました。この更新により、侵害後のキーボード操作の大幅な増加がサポートされました。これは、侵害されたデバイスが攻撃者にとってどのような価値を持つかによって異なります。これらすべてのアップグレードにもかかわらず、LemonDuck は依然として C2、関数、スクリプト構造、および変数名を平均的なマルウェアよりもはるかに長く使用しています。これは、Epik Holdings などの防弾ホスティング プロバイダーを使用しているためと考えられます。これらのプロバイダーは、悪意のあるアクションが報告された場合でも、LemonDuck インフラストラクチャの一部をオフラインにする可能性は低く、LemonDuck が持続し、脅威であり続けることを可能にしています。

さまざまな規模と運用のマルウェア インフラストラクチャに関する詳細な調査により、組織が今日直面しているさまざまな脅威に関する貴重な洞察が得られます。 LemonDuck の場合、脅威はクロスプラットフォームで持続的で、常に進化しています。このような調査は、広範な脅威を包括的に可視化することの重要性と、コイン マイニングなどの単純で異なるアクティビティをより危険な敵対的攻撃に関連付ける機能の重要性を強調しています。

LemonDuck と LemonCat のインフラストラクチャ

LemonDuck に関する最初の文書は、2019 年 5 月の暗号通貨キャンペーンに関するものでした。これらのキャンペーンには、スケジュールされたタスクによって開始される追加のスクリプトを使用する PowerShell スクリプトが含まれていました。このタスクは、PCASTLE ツールを導入していくつかの目標を達成するために使用されました。EternalBlue SMB エクスプロイトを悪用するだけでなく、ブルート フォースまたは pass-the-hash を使用して横方向に移動し、操作を再開します。これらの動作の多くは、今日でも LemondDuck キャンペーンで観察されています。

LemonDuck は、前述の PowerShell スクリプトの 1 つの変数「Lemon_Duck」にちなんで名付けられました。この変数は、感染したデバイスに割り当てられた番号と組み合わせて、ユーザー エージェントとしてよく使用されます。この形式では、「User-Agent: Lemon-Duck-[AZ]-[AZ]」のように、ダッシュで区切られた 2 つのアルファベット文字セットが使用されていました。この用語は、PowerShell スクリプトや多くの実行スクリプト、特に SIEX と呼ばれる関数で今でも使用されています。SIEX は、最近 2021 年 6 月の攻撃でボットネット接続中に一意のユーザー エージェントを割り当てるために使用されます。

LemonDuck は、他のボットネットでも使用されているリソースから構築されたオープンソースの素材を頻繁に利用しているため、この脅威には見覚えのある多くのコンポーネントがあります。マイクロソフトの研究者は、2 つの異なる運用構造を認識しています。どちらも LemonDuck マルウェアを使用していますが、異なる目的のために 2 つの異なる組織によって運用されている可能性があります。

最初のインフラストラクチャは「ダック」インフラストラクチャと呼ばれ、このレポートで説明した歴史的なインフラストラクチャを使用しています。キャンペーンの実施において一貫性が高く、限定的なフォローアップ アクティビティを実行します。このインフラストラクチャは、感染方法としてエッジ デバイスの侵害と関連して見られることはめったになく、C2 サイトの表示名がランダムである可能性が高く、スクリプトで明示的に「Lemon_Duck」を使用していることが常に観察されます。

「Cat」インフラストラクチャと呼ばれる 2 つ目のインフラストラクチャは、主に「cat」という単語を含む 2 つのドメイン ( sqlnetcat[.]com 、 netcatkit[.]com ) を使用するためのもので、2021 年 1 月に登場しました。 Microsoft Exchange Server の脆弱性。現在、Cat インフラストラクチャは攻撃に使用されており、通常はバックドアのインストール、資格情報とデータの盗難、およびマルウェアの配信につながります。マルウェア Ramnit を配信することがよく見られます。

| Duck ドメインのサンプル | サンプル Cat ドメイン |

|

|

Duck インフラストラクチャと Cat インフラストラクチャは同様のサブドメインを使用し、「blackball」などの同じタスク名を使用します。どちらのインフラストラクチャも、マイニング、ラテラル ムーブメント、競合除去スクリプト、および同じ関数呼び出しの多くに、類似または同一のサイトでホストされている同じパッケージ コンポーネントを利用しています。

Cat インフラストラクチャがより危険なキャンペーンに使用されているという事実は、Duck インフラストラクチャからのマルウェア感染の優先順位を下げるものではありません。代わりに、このインテリジェンスは、この脅威を理解するための重要なコンテキストを追加します。つまり、同じツール、アクセス、および方法のセットを動的な間隔で再利用して、より大きな影響を与えることができます。暗号通貨マイナーは他のマルウェアよりも脅威が少ないという一般的な意味合いにもかかわらず、そのコア機能は収益化されていないソフトウェアを反映しているため、ボットネット感染は優先順位を付ける価値があります.

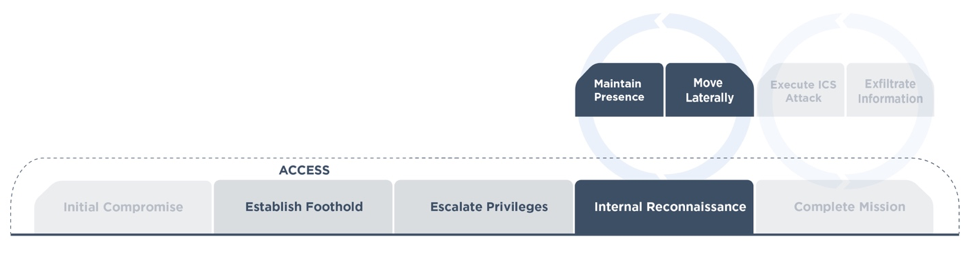

図 2. Duck および Cat インフラストラクチャからの LemonDuck 攻撃チェーン

初期アクセス

LemonDuck はさまざまな方法で拡散しますが、主な 2 つの方法は、(1) エッジによって開始されるか、組織内を横方向に移動するボット インプラントによって促進される侵害、または (2) ボットによって開始される電子メール キャンペーンです。

LemonDuck は、他の多くの後続活動のローダーとして機能しますが、その主な機能が他のシステムを侵害して拡散することである場合は 1 つです。最初の出現以来、LemonDuck オペレーターは Windows と Linux の両方のデバイスに対してスキャンを利用して、オープンまたは認証が不十分な SMB、Exchange、SQL、Hadoop、REDIS、RDP、またはパスワード スプレーや CVE などのアプリケーションの脆弱性に対して脆弱な可能性があるその他のエッジ デバイスを検出してきました。 -2017-0144 (EternalBlue)、CVE-2017-8464 (LNK RCE)、CVE-2019-0708 (BlueKeep)、CVE-2020-0796 (SMBGhost)、CVE-2021-26855 (ProxyLogon)、CVE-2021-26857 (ProxyLogon)、CVE-2021-26858 (ProxyLogon)、および CVE-2021-27065 (ProxyLogon)。

通常のエクスプロイト動作の一環として、Outlook メールボックスを備えたシステム内に侵入すると、LemonDuck はデバイスに存在する資格情報を利用するスクリプトを実行しようとします。このスクリプトは、事前設定されたメッセージと添付ファイルを含むフィッシング メッセージのコピーをすべての連絡先に送信するようにメールボックスに指示します。

連絡先メッセージのこの方法のため、電子メールが疑わしい送信者から送信されたかどうかの判断に依存するセキュリティ制御は適用されません。これは、連絡先スクレイピングによる電子メールの送信が電子メール制御のバイパスに非常に効果的であるため、内部メールのスキャンまたはカバレッジを削減する電子メール セキュリティ ポリシーを再評価する必要があることを意味します。

2020 年半ばから 2021 年 3 月まで、LemonDuck の電子メールの件名と本文の内容は、添付ファイルの名前と形式と同様に静的なままでした。これらの添付ファイルの名前と形式は、2020 年初頭に発生した同様のキャンペーンからほとんど変わっていません。

| メールの件名の例 | メール本文のサンプル |

|

|

これらのルアーに使用される添付ファイルは、.doc、.js、または .js ファイルを含む .zip の 3 つのタイプのいずれかです。ファイルの種類に関係なく、ファイルの名前は「readme」です。場合によっては、3 つのタイプすべてが同じメールに含まれることがあります。

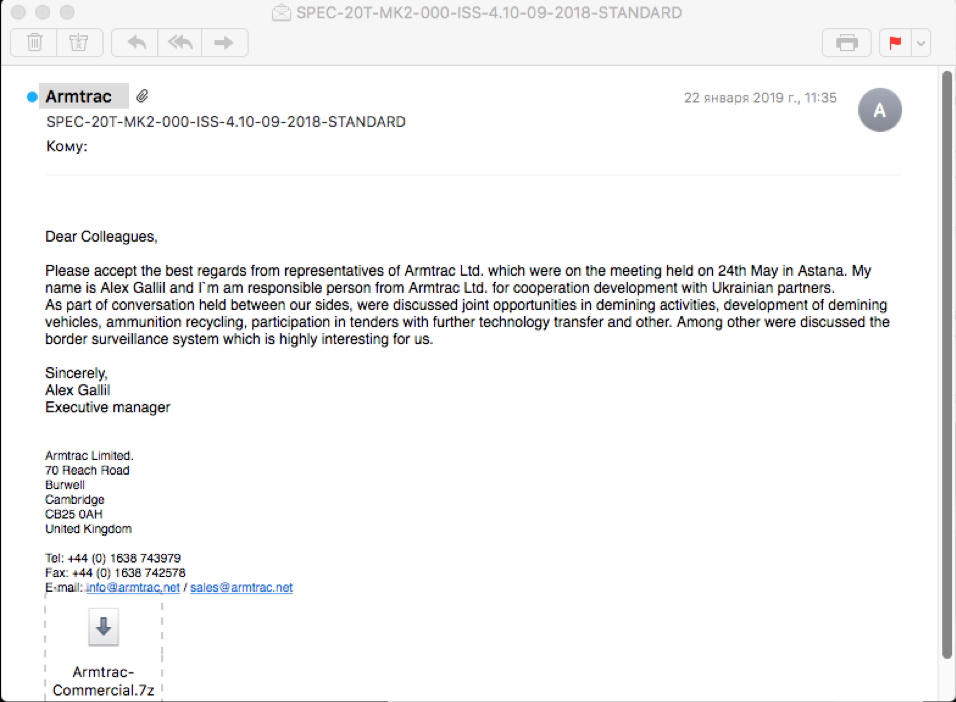

図 3. メールの例

JavaScript は多くのセキュリティ ベンダーによって検出されますが、一般的な検出名で分類される場合があります。 カスタム検出ルールなどのソリューションを使用して、JavaScript または VBScript の実行またはプロンプト (PowerShell など) の呼び出しをメール ダウンロードから直接サニタイズすることは、組織にとって有益な場合があります。

LemonDuck が運用を開始して以来、.zip to .js ファイルの実行方法が最も一般的です。この JavaScript は、LemonDuck が PowerShell スクリプトをキックスタートするために以前に使用していたスケジュールされたタスクに取って代わりました。この PowerShell スクリプトは、2020 年から 2021 年にかけて非常によく似ていますが、バージョンに応じて小さな変更が加えられており、継続的な開発が示されています。以下は、メール配信ダウンロードの最新版と 2020 年 4 月以降の変更点の比較です。

電子メールが送信された後、これらのメールの痕跡を削除するために受信トレイがクリーンアップされます。この自己拡散方法は、Exchange サーバーであるかどうかに関係なく、メールボックスを持つ影響を受けるすべてのデバイスで試行されます。

その他の一般的な感染方法には、侵害された環境内での移動や、USB や接続されたドライブを介したものがあります。これらのプロセスは多くの場合、自動的に開始され、LemonDuck の運用全体を通じて一貫して発生しています。

これらのメソッドは、感染に使用可能なドライブを収集する一連の C# スクリプトとして実行されます。また、脅威がすでにインストールされているかどうかに基づいて、すでに感染しているドライブの実行中のリストを作成します。これらのスクリプトは、実行中の感染ドライブのリストと照合すると、ホーム ディレクトリにreadme.jsのコピーを含む一連の隠しファイルを作成しようとします。いつでも LemonDuck インプラントの影響を受けたデバイスには、この方法で危険にさらされた任意の数のドライブが接続されていた可能性があります。これにより、この動作が追加の攻撃の侵入経路となる可能性があります。

幅広いマルウェア操作に対する包括的な保護

Microsoft 365 Defenderによって提供されるクロスドメインの可視性と調整された防御は、LemonDuck が示すように、脅威の範囲が広く、ますます巧妙化するように設計されています。 Microsoft 365 Defender は AI を活用した業界をリードする保護機能を備えており、ドメインやプラットフォーム全体で LemonDuck のようなマルチコンポーネントの脅威を阻止できます。 Microsoft 365 Defender for Office 365 は、LemonDuck ボットネットによって送信された悪意のある電子メールを検出して、マルウェア ペイロードを配信し、ボット ローダーを拡散します。 Microsoft Defender for Endpoint は、Linux と Windows での LemonDuck インプラント、ペイロード、および悪意のあるアクティビティを検出してブロックします。

さらに重要なことは、Microsoft 365 Defender が提供する豊富な調査ツールを使用して、LemonDuck アクティビティの検出を明らかにすることができます。これにより、セキュリティ オペレーション チームは、これらの攻撃に効率的かつ自信を持って対応し、解決することができます。 Microsoft 365 Defender は、クロスプラットフォーム、クロスドメインの信号を関連付けてエンド ツー エンドの攻撃チェーンを描画し、組織が攻撃の完全な影響を確認できるようにします。また、この脅威に関する脅威分析記事も公開しました。 Microsoft 365 Defender のお客様は、このレポートを使用して、重要な技術的詳細、調査のガイダンス、統合されたインシデント、および特にこの脅威と最新のサイバー攻撃全般を軽減するための手順を取得できます。

このブログ シリーズのパート 2 では、LemonDuck 感染に続く悪意のあるアクションの詳細な技術分析を共有します。これらには、一般的な自動動作と、人間が初期化した動作が含まれます。また、LemonDuck 攻撃を調査するためのガイダンスと、これらの攻撃に対する防御を強化するための軽減策の推奨事項も提供します。 読む: コイン マイナーが進化するとき、パート 2: LemonDuck と LemonCat の攻撃を追い詰める.

Microsoft 365 Defender 脅威インテリジェンス チーム

参考: https ://www.microsoft.com/en-us/security/blog/2021/07/22/when-coin-miners-evolve-part-1-exposed-lemonduck-and-lemoncat-modern-mining- マルウェアインフラストラクチャ/

Comments