パスワード セキュリティは、脅威アクターの手法と同様に進化し続けています。コンピューティング能力が向上するにつれて、以前のベストプラクティスのパスワードはますます脆弱になります。パスワード マネージャーは最新の状態を維持するために最善を尽くし、暗号化のセキュリティを強化し、より適切なパスワードの推奨を提供しています。

しかし、攻撃は予測不可能であり、 2022 年の LastPassのように、パスワード マネージャー自体の侵害につながる可能性もあります。強力なパスフレーズと秘密キーを使用していても、フィッシングやランサムウェア攻撃により、気付かないうちにシステムへのアクセスが盗まれる可能性があります。ここで疑問が生じます。これを防ぐために何ができるでしょうか?

二重盲検パスワード戦略を導入する

パスワードのセキュリティを向上させるためにテクノロジーのみに依存する人が増えています。しかし、より安全な解決策があるとしたらどうなるでしょうか?ほとんどの人は、短い PIN コードや単語なら簡単に覚えられますが、長いパスワードになると苦労します。一般的に推奨されるのは、サイトごとに異なるパスワードを使用することです。これには通常、パスワード マネージャーが必要です。

「ホークラックス」、「パスワード分割」、または「部分パスワード」とも呼ばれる二重盲検パスワード戦略には、パスワードの長くて複雑な部分をパスワード マネージャーに保存し、PIN などの短い一意の識別子を保持することが含まれます。コードでも言葉でも、自分自身に。

サービスまたは Web サイトにログインするには、パスワード マネージャーを使用して複雑な部分を入力し、覚えやすい一意の識別子を追加します。

たとえば、短いフレーズがabc5であるとします。ランダムに生成された複雑なパスワードをパスワード マネージャーに保存し、次のように使用します。

- 2k2kasdf9! 2k2kasdf9!abc5になります

- a23k3k234# はa23k3k234#abc5になります

- !213kk1vk1v2k!@3 は!213kk1vk1v2k!@3abc5 になります

パスワードを 2 つの部分に分割すると、攻撃者がパスワード マネージャーのパスフレーズとシークレットを盗んだとしても、フル アクセスを取得することがはるかに困難になります。

パスワード マネージャーはパスワードのabc5部分については決して知らないため、攻撃者がパスワード マネージャーをハッキングしたとしても、その全体像を把握してアクセスすることはできません。

ということは、全員がこの戦略を採用する必要があるということですか?

どのセキュリティ方法にも長所と短所があります。たとえば、一部の Web サイトでは短いパスワードのみが許可されている場合があります。

NIST 800-63B ガイドラインで推奨されている最小 12 文字のパスワード長を目指し、パスワードの末尾に「guard」などの 5 文字の単語を追加すると、パスワードが 16 文字に制限されているサービスでは使用できない場合があります。互換性があること。

さらに、パスワード マネージャーの最も優れた使いやすさの機能の 1 つは、認証フォームを自動入力して送信できることです。

ただし、二重盲検パスワード戦略では、一意の識別子なしでフォームを送信すると失敗するため、パスワード マネージャーが自動入力のみを行うようにすることが重要です。これにより、セキュリティのために使いやすさがある程度犠牲になる可能性があります。

この方法は一部の環境でのみ機能する可能性があるため、ユーザーが採用する必要があります。組織がパスワード マネージャーを使用している場合、共有ボールトが使用されている場合は、識別子も手動で広く共有する必要があるため、パスワードを分割しても効果的ではない可能性があります。

さらに、オンボーディングおよびオフボーディングの個人は、保存されているものだけでなく、新しい識別子を知るためにアクセス権を持つすべてのユーザーのパスワードの変更も必要になるため、非常に面倒です。

よくあるパスワード間違いの回避

時間の経過とともに非常に多くの異なる戦略や推奨事項が存在するため、二重盲検パスワード戦略でさえ常に期待どおりに機能するとは限りません。

この方法にもかかわらず、ユーザーは安全でないパスワードを作成したり、すでに侵害されたパスワードを使用したりする可能性があります。コンピューティング能力が向上すると、さまざまな文字を含むランダムなパスワードでもクラッキングされやすくなります。

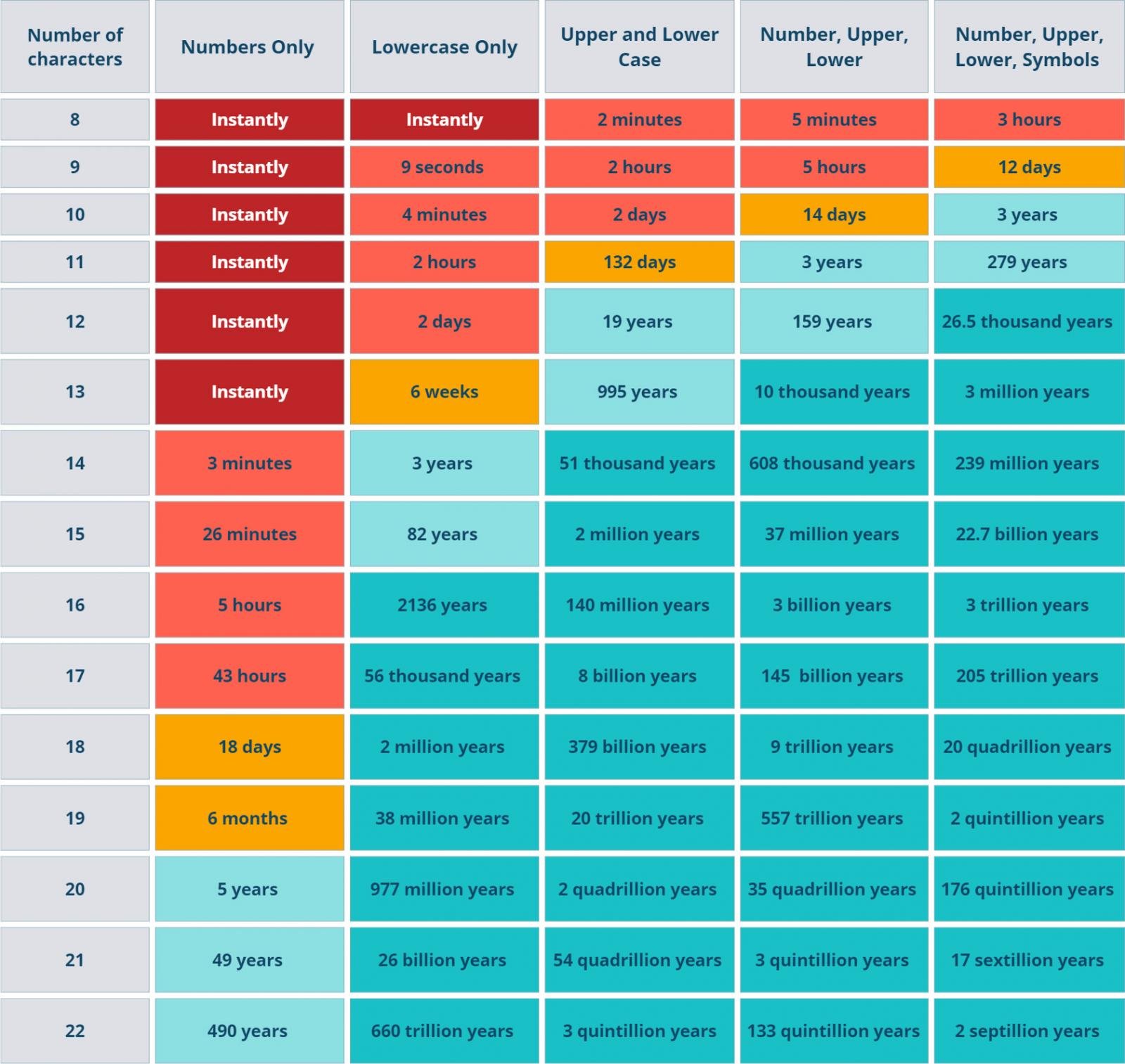

次の表は、適度な量のハードウェアと最新のソフトウェアを備えた攻撃者が、さまざまな長さと複雑さの MD5 パスワードを解読するのにかかるおおよその時間を示しています。

より多くのリソースを持っている攻撃者または攻撃者グループは、追加のハードウェア容量に投資することで、この時間を加速することができます。

ランサムウェアの被害額が数百万ドルのレベルに達していることから、追加のセットアップ費用はそれだけの価値があると考えられます。

出典: スペコプス

次の一般的なエラーのいずれかが原因でパスワードが作成され、組織がパスワードの脆弱性にさらされる可能性があります。

- 簡単に解読できる繰り返しのシーケンス、一般的な単語、フレーズなど、短くて単純なパスワードを使用します。

- 侵害後にパスワードを変更しないと、大きな問題になる可能性があります。これは、ユーザーのみが知っている一意の識別子が潜在的な脅威アクターによって侵害される可能性があるシナリオに特に当てはまります。

- 多要素認証 (MFA) を使用しないと、トークンの盗難やフィッシングの攻撃に対して脆弱になる可能性があります。

MFA、侵害されたパスワード保護、Specops パスワード ポリシー

強力な Active Directory パスワード ポリシーを持つことは、安全なパスワード戦略の基礎となります。二重盲検パスワード戦略、パスワード マネージャーなどの他の技術やツールを使用することもできますが、組織は最前線のセキュリティを確保することから始める必要があります。

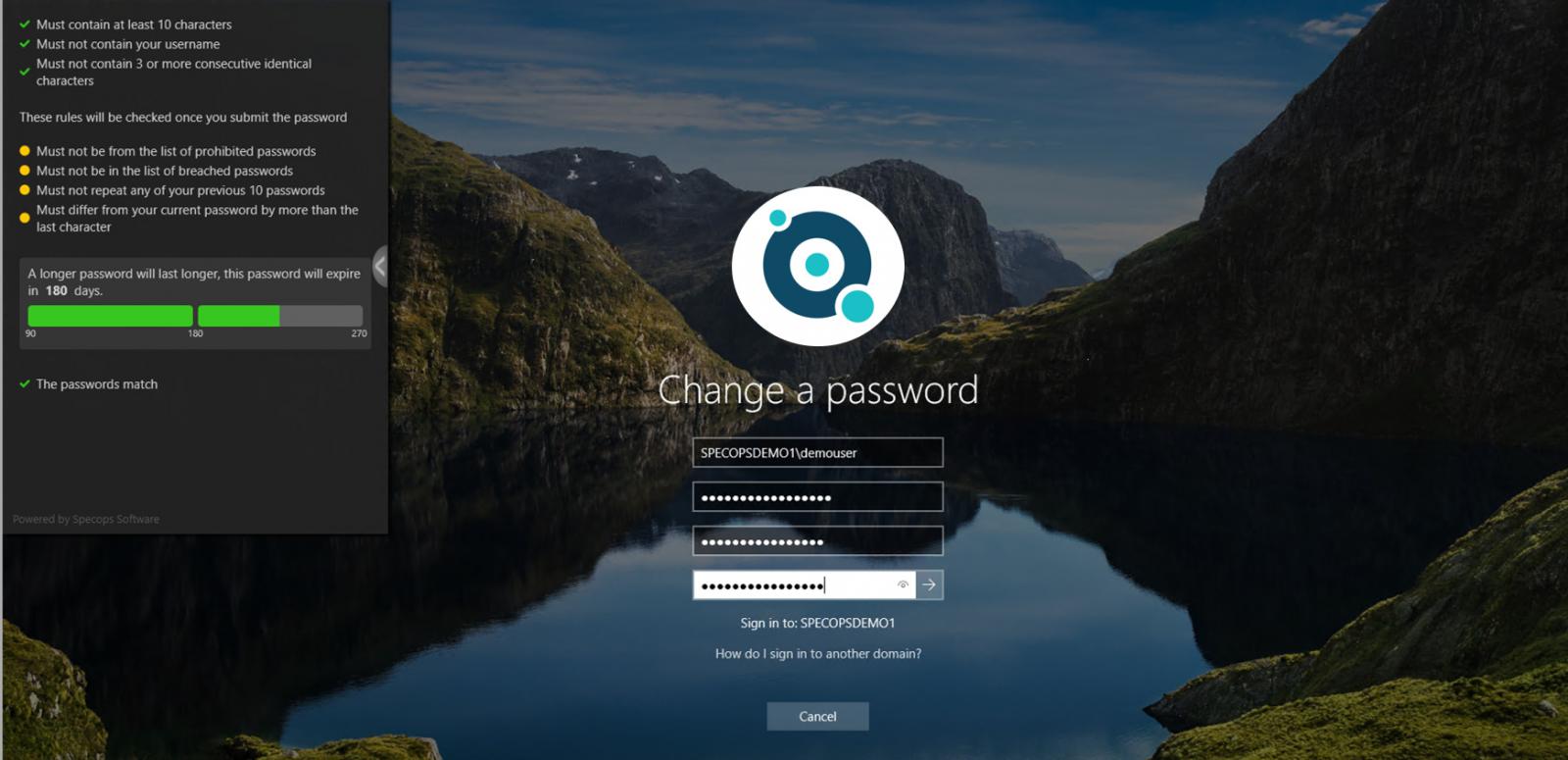

Specops パスワード ポリシーは、組織が強力なパスワード ポリシーを確立し、セキュリティ コンプライアンス要件を満たすのに役立ちます。

。として NIST 800-63Bガイドラインでは、Specops Password Policy のようなサービスを推奨しています。 侵害されたパスワード保護は、侵害されたパスワードの使用からユーザーと組織を保護するのに役立ちます。

MFA と組み合わせると、二重盲検パスワード戦略などの戦略が効果的になりますが、これはエンドユーザーがこの実践を完全に採用している場合に限られます。

ほとんどの組織にとって、よりクリーンでより安全なアプローチは、MFA と Specops Password Policy などのツールと侵害されたパスワード保護を組み合わせることです。これにより、潜在的な侵害から組織を保護し、プロセスを過度に複雑にすることなく被害者にならないようにします。

Specops パスワード ポリシーを使用すると、ユーザーは動的で有益なクライアント フィードバックを利用して Active Directory でより強力なパスワードを作成できるため、二重盲検アプローチを必要とせずにパスワードのセキュリティを向上させる方法を直接確認できます。

サイバーセキュリティの課題とともに進化するパスワード戦略

長年にわたり、多くのパスワード戦略が提案されてきました。二重盲検パスワード戦略は安全ですが、ユーザーがこの戦略を完全に採用した場合にのみ有効であるため、個人ベースで使用することをお勧めします。

組織内のエンドユーザーの安全を確保し、パスワードベースの脆弱性を防ぐには、強力なパスワード ポリシーを導入し、以前に侵害されたパスワードの使用を避け、可能な限り MFA を組み込むことが重要です。

Specops Softwareが後援および執筆

Comments