熟練した敵対者は検出を欺くことができ、多くの場合、彼らの商売に新しい手段を採用します。攻撃者のライフサイクルと進化に厳密に焦点を当てることで、アナリストは新しい検出メカニズムと対応プロセスを考案できます。これらの脅威をタイムリーかつ正確に発見するには、適切なツールとリソースへのアクセスが不可欠です。そのため、最も重要なソフトウェア パッケージを Windows ベースのディストリビューションであるThreatPursuit VMに積極的にコンパイルしています。

熟練した敵対者は検出を欺くことができ、多くの場合、彼らの商売に新しい手段を採用します。攻撃者のライフサイクルと進化に厳密に焦点を当てることで、アナリストは新しい検出メカニズムと対応プロセスを考案できます。これらの脅威をタイムリーかつ正確に発見するには、適切なツールとリソースへのアクセスが不可欠です。そのため、最も重要なソフトウェア パッケージを Windows ベースのディストリビューションであるThreatPursuit VMに積極的にコンパイルしています。

ThreatPursuit Virtual Machine (VM) は、完全にカスタマイズ可能なオープンソースの Windows ベースのディストリビューションであり、脅威インテリジェンスの分析とハンティングに重点を置いており、インテルやマルウェアのアナリスト、脅威ハンターが迅速に立ち上げて実行できるように設計されています。脅威インテリジェンス アナリストの役割は、ブルー チームのサブセットおよび専門メンバーです。この役割を担っている個人は、通常、脅威環境を知りたいという強い動機を持っています。多くの場合、彼らの特性、スキル、および経験は、トレーニングと主題の専門知識によって異なります。

彼らの専門知識は技術的なものではなく、別のドメイン (地理空間、犯罪、シグナル インテリジェンスなど) での活動によって得られた経験や商売が含まれる場合があります。この役割の重要な側面には、悪のデータを識別することによって、以前は発見されていなかった、または最近出現した脅威を探し、研究し、トリアージする要件が含まれる場合があります。脅威アナリストは、顧客にとって有意義で関連性の高い製品を開発するために、さまざまな構造化された分析手法を適用します。

このディストリビューションでは、ユーザーが次のことができるようにすることを目指しています。

- 狩猟活動や任務を遂行する

- 証拠に基づく知識を使用して敵対的なプレイブックを作成する

- データセット間でさまざまな分析製品を開発して適用する

- フォレンジック アーティファクトと要素全体で分析ピボットを実行する

- 高度な攻撃的セキュリティ トレードクラフトをエミュレートする

- インテリジェンスの共有とレポートを通じて状況認識を有効にする

- 適用されたデータ サイエンス手法とシンボリック データのクラスターの視覚化

- オープン インテリジェンス ソースを活用して、防御と攻撃に関する独自の洞察を提供します

FLARE-VMとCommando VMの両方と同様に、ThreatPursuit VM は、 Boxstarter 、 Chocolatey 、およびMyGetパッケージを使用して、アナリストが実行する役割に関連する多くの側面を容易にするソフトウェアをインストールします。インストールされているツールにより、脅威分析、統計、視覚化、脅威ハンティング、マルウェア トリアージ、敵対的エミュレーション、脅威モデリングなど、さまざまなツールに簡単にアクセスできます。ここではいくつかのツールを紹介しますが、他にも多くのツールがあります。

- MISP

- OpenCTI

- Elasticsearch、腎臓、Logstash

- スプランク

- 脅威ハンター プレイブック

- CSIRO Data61 コンスタレーション

- マルテゴ

- Rスタジオ

- マイターボイラー

- Jupyter ノートブック

- パイソン

- シルクETW

ツールの完全なリストについては、 GitHub リポジトリにアクセスしてください。

インストール

FLARE-VMやCommando VMと同様に、ThreatPursuit VM を仮想マシンにインストールすることをお勧めします。以下は、最小限および推奨されるインストール要件の概要です。

要件

- Windows 10 1903 以降

- 60 GB ハードドライブ

- 4GBのRAM

おすすめされた

- ウィンドウズ 10 1903

- 80 GB 以上のハード ドライブ

- 6 GB 以上の RAM

- 1 つのネットワーク アダプター

- OpenGL グラフィックカード 1024MB

- VM の仮想化サポートを有効にする

- Docker に必要 (MISP、OpenCTI)

標準インストール

ThreatPursuit VM をインストールする最も簡単な方法は、次の手順を使用することです。これにより、すべてのデフォルト ツールがインストールされ、すぐに悪を見つけることができます。

- 前述の要件を備えた新しい Windows 10 VM を作成して構成します。

- VM が完全に更新されていることを確認します。更新を確認し、再起動して、残りがなくなるまで再度確認する必要がある場合があります。

- 特定の VM ゲスト ツール (VMware Tools など) をインストールして、コピー/貼り付けや画面のサイズ変更などの追加機能を許可します。

- マシンのスナップショットを撮ってください!これにより、常にクリーンな状態を保つことができます。

- install.ps1をダウンロードして、新しく構成した VM にコピーします。

- 管理者として PowerShell を開きます。

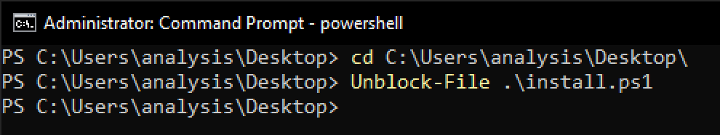

次に、 Unblock-File .install.ps1を実行して、インストール ファイルのブロックを解除します (図 1 参照)。

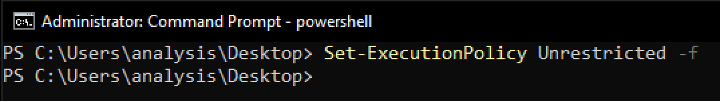

Set-ExecutionPolicy Unrestricted -fを実行してスクリプトの実行を有効にします (図 2 参照)。

最後に、次のようにインストーラー スクリプトを実行します: .install.ps1

install.ps1を実行すると、インストール中に何度か再起動が発生するため、ホストの再起動を自動化するために、管理者パスワードの入力を求められます。必要に応じて、” .install.ps1 -password <password>”を介してコマンド ライン引数としてパスワードを渡すことができます。パスワードを設定していない場合は、プロンプトが表示されたら Enter キーを押しても機能します。

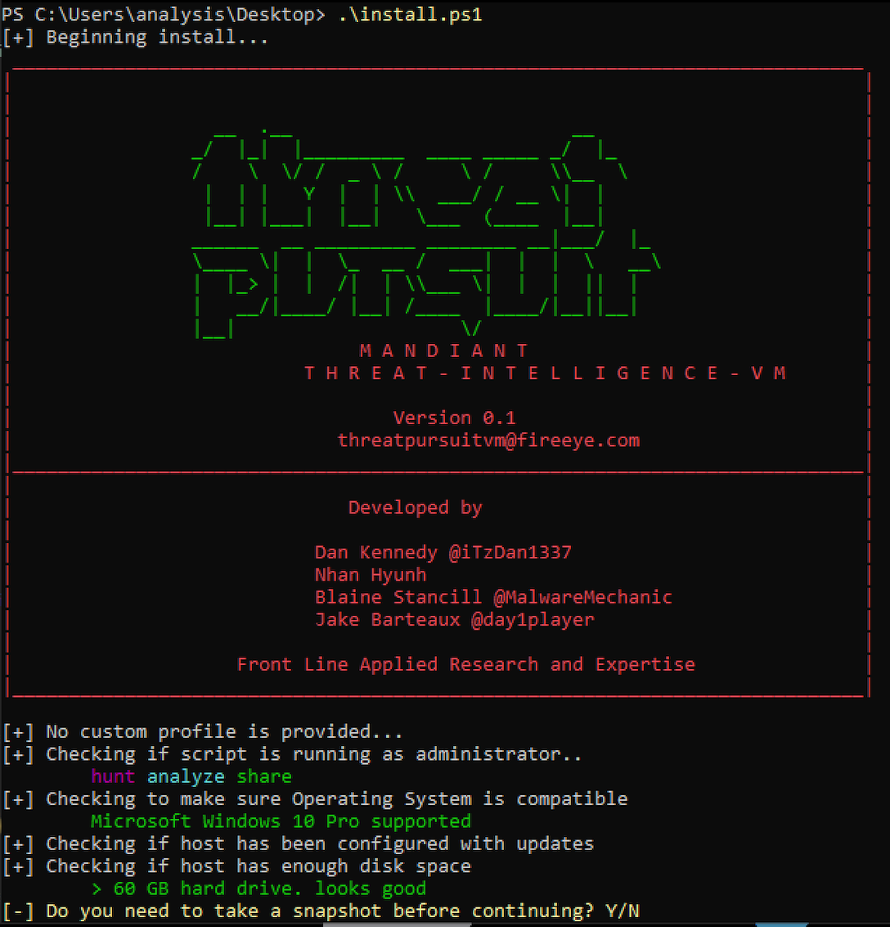

これは、インストールを無人で行う前に行う必要がある最後のことです。図 3 に示すように、スクリプトは Boxstarter 環境をセットアップし、ThreatPursuit VM 環境のダウンロードとインストールに進みます。

インターネット接続の速度と、さまざまなファイルをホストしている Web サーバーによっては、インストール プロセスに数時間以上かかる場合があります。図 4 は、ロゴとデスクトップ ショートカットを備えたインストール後のデスクトップ環境を示しています。インストールが完了すると、VM のロゴが背景に表示されます。

カスタムインストール

標準インストールは多すぎますか?どのチョコレート パッケージをインストールするかを選択できるカスタム インストール方法を提供しています。詳細については、GitHub リポジトリのカスタム インストールの手順を参照してください。

追加パッケージのインストール

ThreatPursuit VM は Chocolatey Windows パッケージ マネージャーを使用するため、既定では含まれていない追加のパッケージを簡単にインストールできます。たとえば、コマンドcinst githubを管理者として入力すると、システムに GitHub デスクトップがインストールされます。

現在インストールされているすべてのパッケージを最新バージョンに更新するには、コマンドcup allを管理者として実行します。

はじめに: ユースケース

脅威アナリストとして何を追求するかは、現在の役割の優先順位と要件によって異なります。多くの場合、それらは、金融犯罪、スパイ活動、問題に動機付けられたグループまたは個人など、遭遇する脅威または敵対者ごとに異なります。この役割には、データのトリアージと実用的なインテリジェンスの開発を目的とした、脅威データ (マルウェア、攻撃/侵害の指標など) の収集と分析が広く含まれます。たとえば、標準化された方法で侵害の痕跡 (IOC) を分類、共有、または配布するために、マルウェア ネットワーク通信に基づいて検出シグネチャを生成したい場合があります。また、これらの IOC を使用して、MITRE ATT&CK の戦術や手法、または APT グループなどの類似ノードのクラスターを確立する分析製品を開発および適用することもあります。一方、私たちの目標は、マルウェアのサンプル動作のトリアージ、指標の探索、仮説の証明または反証などの単純なものです。どのように始めればよいか見てみましょう。

オープンハンティング

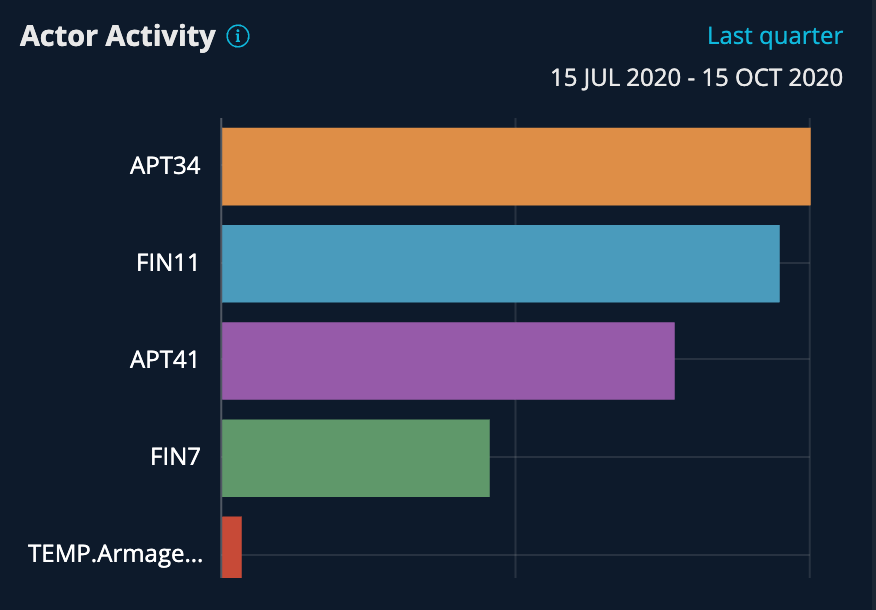

ユース ケースを開始するにあたり、四半期に報告された最新の脅威アクターの活動を確認することに関心があるとします。パブリック サブスクリプションを使用してMandiant Advantageポータル (図 5) にサインインし、強調表示されたアクティビティのスナップショット ビューを取得します (図 6)。

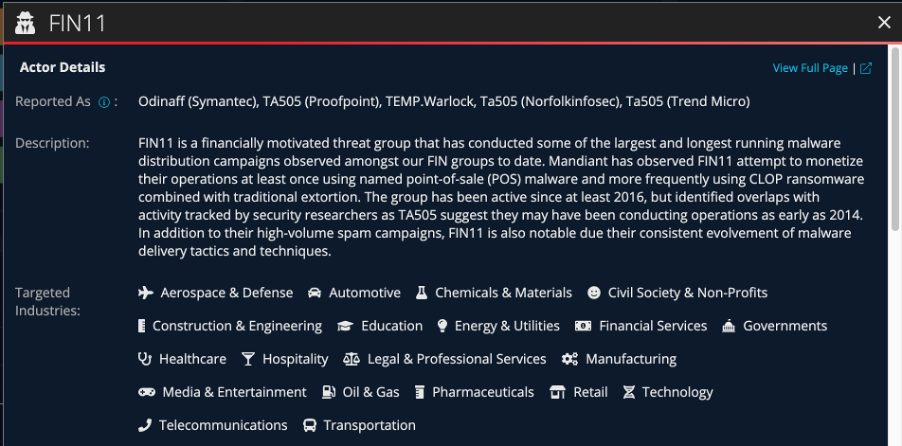

Mandiant Advantage のレポートに基づくと、非常に活発な APT および FIN アクターが多数いることがわかります。マウスをホバーしてアクター タグ FIN11 を選択することで、これらのアクターの 1 つにドリルインすることを選択します。

図 7 に示すように、脅威アクター、対象となる業界、関連するレポートなどの概要をまとめた概要ビューを受け取ります。また、 FIN11に関連する最新のレポートを選択してレビューすることもできます。

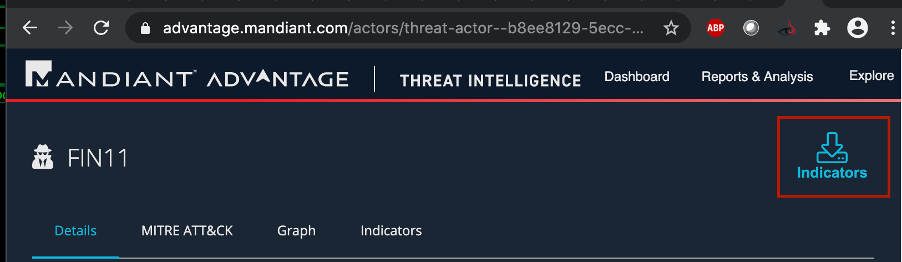

図 6 の右上隅にある [View Full Page] ボタンを選択すると、図 8 の右上隅にあるように、この機能を使用してインジケーターをダウンロードできます。

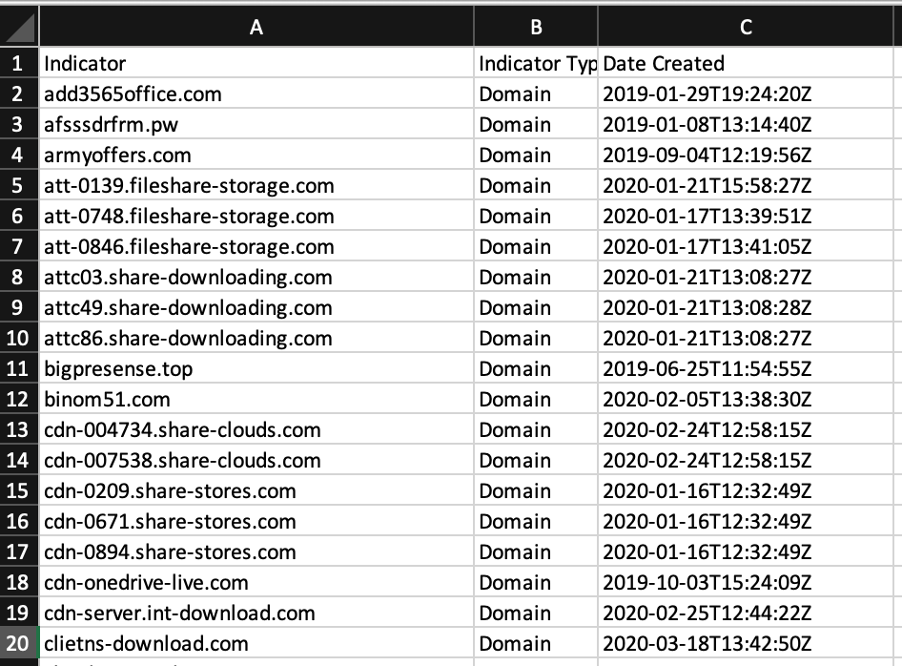

FIN11 レポート内で、完成したインテリジェンス製品を含む関連する脅威インテリジェンス タグを確認します。ただし、私たちは生の IOC のコレクション (図 9) に関心を持っています。これを利用して、独自のデータセットをピボットまたは強化することができます。

マルウェア情報共有プラットフォーム (MISP ) を収集ポイントとして使用し、ThreatPursuit VM で実行されているローカル MISP インスタンスを使用してインジケーターをアップロードし、トリアージします。

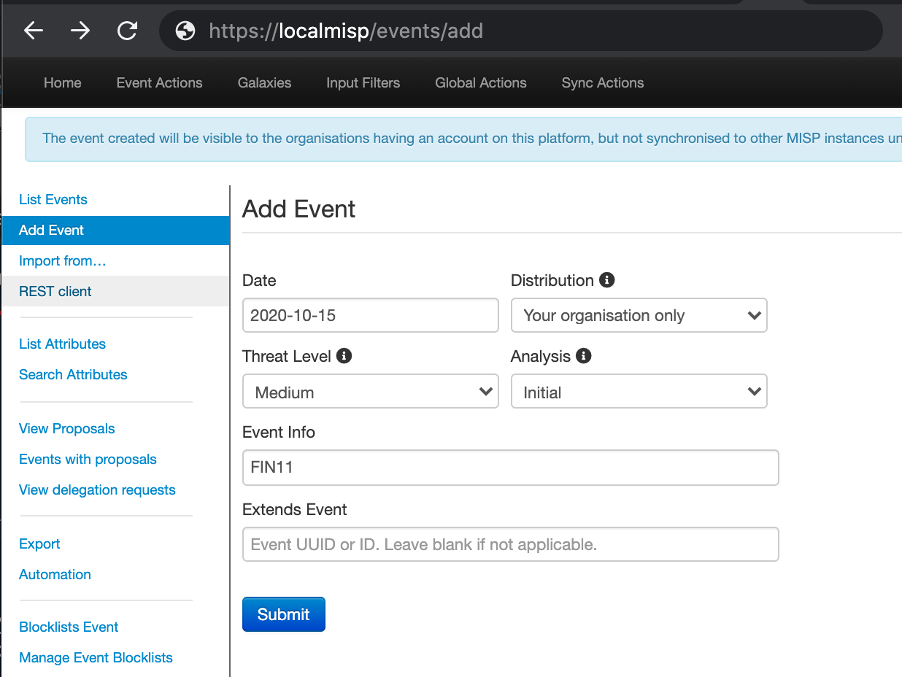

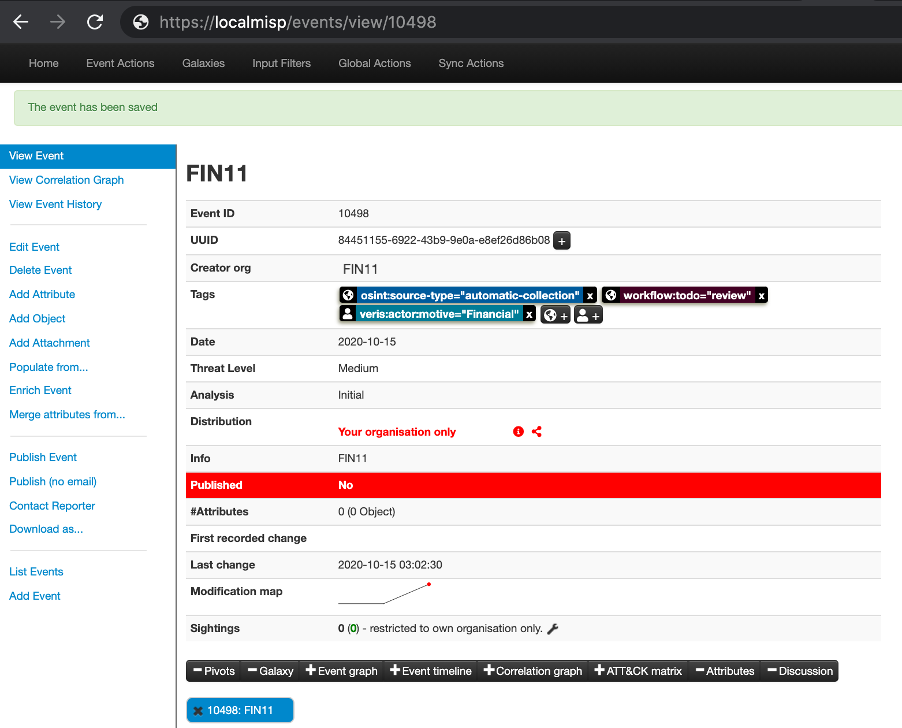

選択した構成でローカル MISP インスタンスが正しく実行されていることを確認する必要があることに注意してください。図 10 に示すように、[イベントの追加] ボタンを選択し、インポートの準備に必要なすべてのフィールドへの入力を開始し、[送信] をクリックします。

図 11 に示すように、新しく作成した FIN11 イベントのタグ セクションで、関連するタグを適用して、ターゲットに関連するコンテキスト情報の側面の関連付けを開始します。

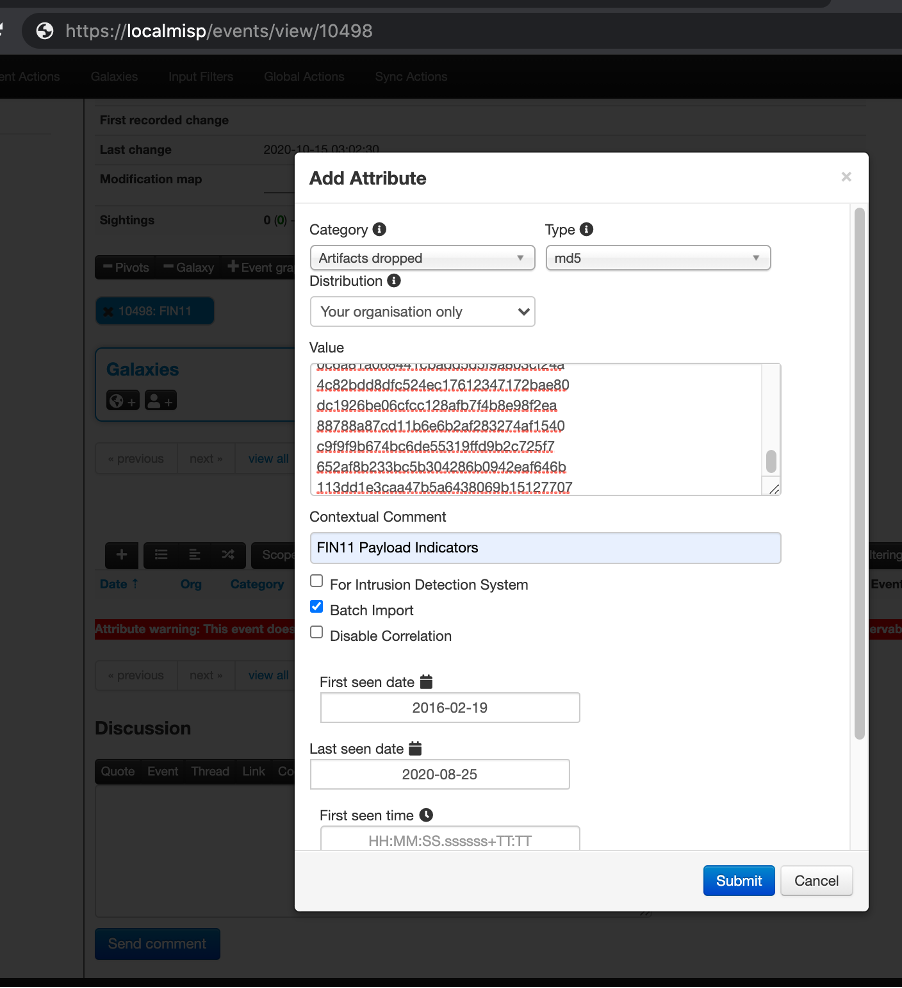

次に、イベントに [属性を追加] を選択します。これにより、図 12 に示すように、MD5 ハッシュを MISP 銀河にインポートできます。カテゴリとタイプの両方を使用して、データセットを最もよく表す適切な値を選択し、準備します。そのデータをイベントに送信します。

MISP を使用すると、インジケータをドリルしてタグ付けするだけでなく、脅威インテリジェンスを使用して強化およびピボットするための合理化された方法が可能になります。 Mandiant Advantage 、 PassiveTotal 、Shodan、 VirusTotalなど、さまざまなオープン インテリジェンス ソースとそのモジュールを使用して、MISP 内でこのエンリッチメント プロセスを実行することも選択できます。 ThreatPursuit VM に既にパッケージ化されている同様のツールを使用して、同じ結果を達成することもできます。

VM の一部としてインストールされた Maltego CE を使用して、FIN11 マルウェア ファミリと関連インフラストラクチャの対象を絞った収集と分析の側面を自動化できます。以下は、エンリッチメントと収集プロセスを支援するためにインストール後に構成できる Maltego プラグインのほんの一部です。

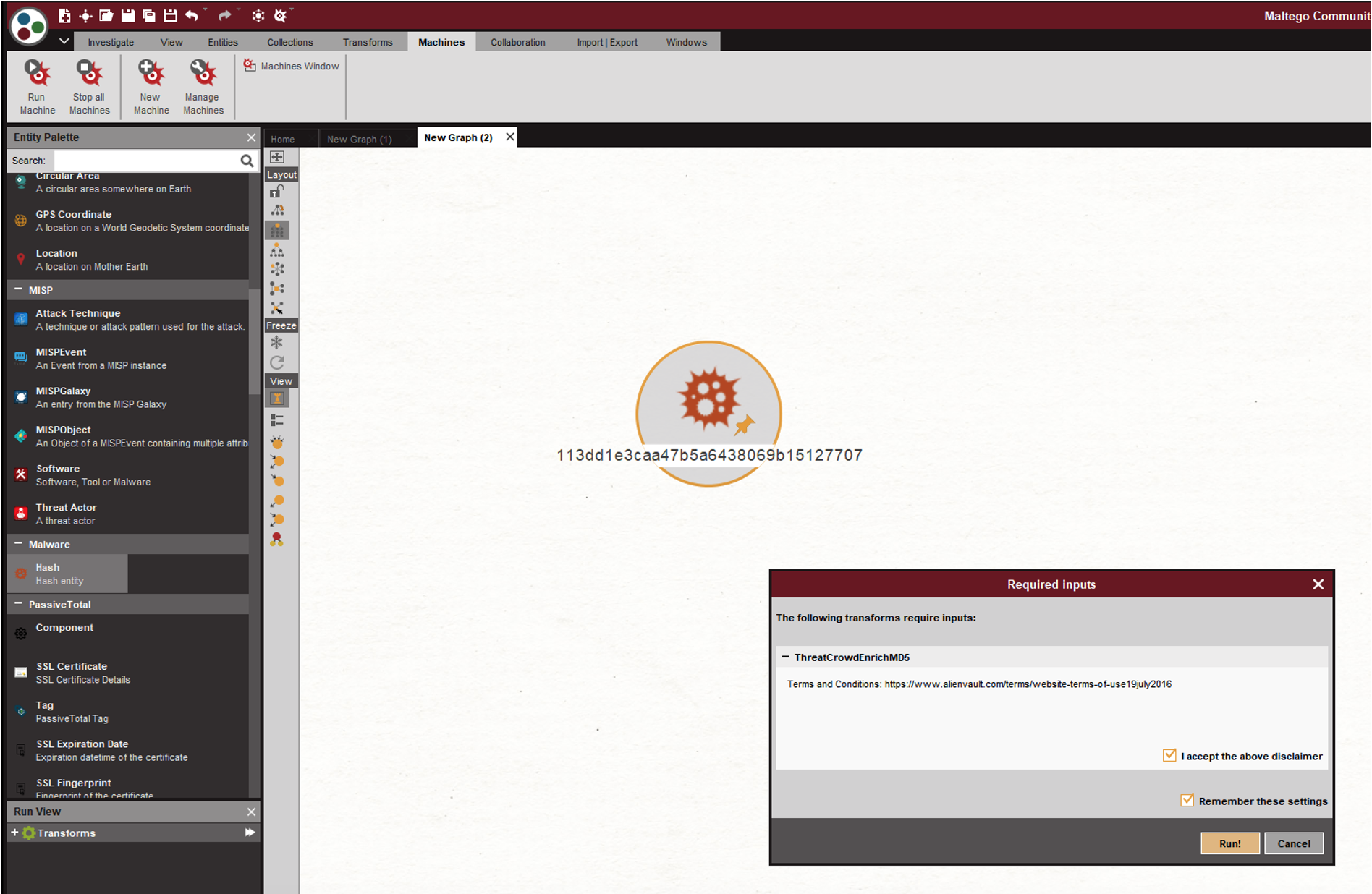

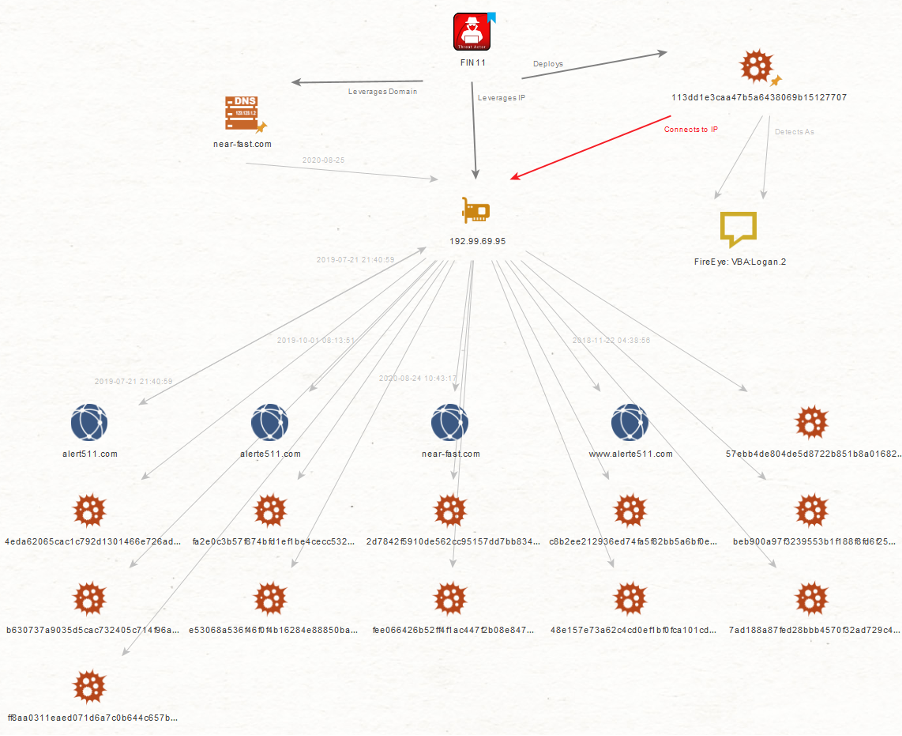

疑わしいペイロードをターゲットにして、その MD5 ハッシュ値 (113dd1e3caa47b5a6438069b15127707) を使用してピボットを試み、インフラストラクチャ、ドメイン レコードの履歴、以前にトリアージされたレポート、類似のマルウェア サンプル、タイムスタンプ、リッチ ヘッダーなどの追加のアーティファクトを発見します。

ハッシュを Maltego CE にインポートすると、さまざまなクエリを実行して、FIN11 マルウェアに関連する興味深い情報を探して取得できます (図 13 参照)。

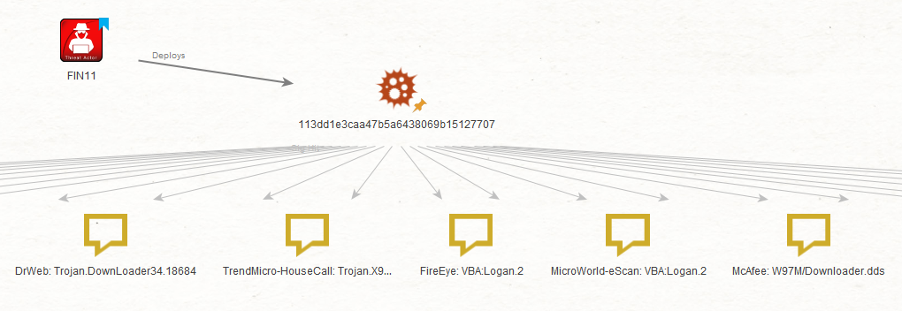

すぐにインジケーターを引き戻します。この場合、さまざまなマルウェア対策ベンダーからの一般的な名前付き検出シグネチャです。図 14 に示すように、VirusTotalAPI Public を使用して、さまざまな構成済みオープン ソースに対して一連の収集とトリアージ クエリを実行します。

クイック リファレンス用にビジュアル リンクが公開されています。

図 15 に示すように、さまざまなデータ プロバイダーからこれらの IOC を受動的にスクレイピングして得た新たに特定した情報を使用して、追加のハッシュ、配信 URL、および Web コマンドとコントロールの場所を特定できます。

疑わしい FIN11 配信ドメイン Near-fast[.]com を中心に調査したところ、オンラインのマルウェア サンドボックス Web サイトAppAnyRunにアップロードされたサンプルがさらにいくつか見つかりました。 ThreatPursuit VM の Google Chrome ブラウザー内と Tools ディレクトリには、さまざまなサンドボックスへのショートカットとブックマークがあり、すばやくアクセスして検索するのに役立ちます。 AppAnyRunを使用して、これらの取得したサンプルの異種ネットワークと実行動作をさらに分析できます。

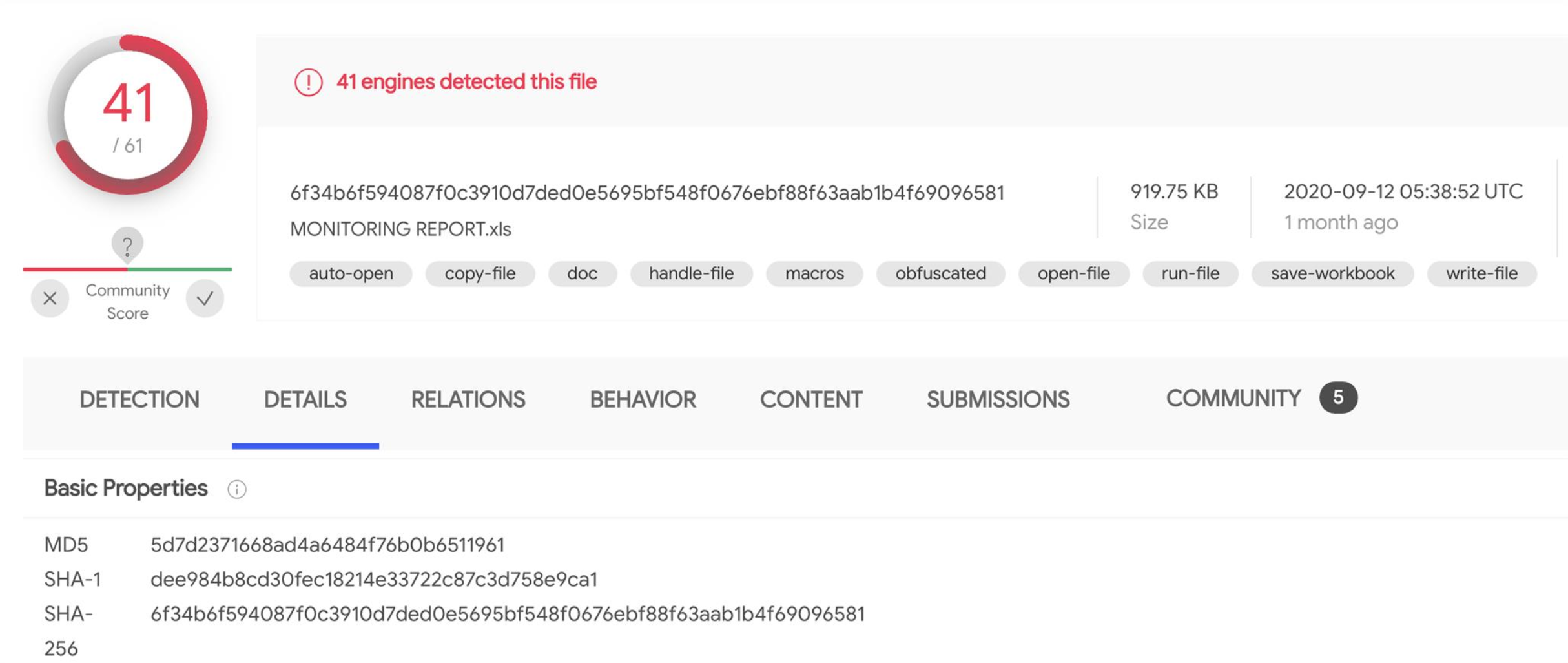

これは、MD5 ハッシュが 5d7d2371668ad4a6484f76b0b6511961 の「MONITIORING REPORT.xls」という名前の XLS ドキュメントです (図 16)。この新たに発見されたサンプルをトリアージして、関係を FIN11 に戻してみましょう。

このサンプルから興味深い文字列とインジケーターを抽出することで、これらの成果物を独自の動的分析と比較することができます。元のマルウェア サンプルにアクセスできなくても、ハントする他の指標がある場合は、さまざまな固有の特性や属性 (例: imphash、vthash、pdb 文字列など) に基づいて、関連するサンプルを発見することもできます。

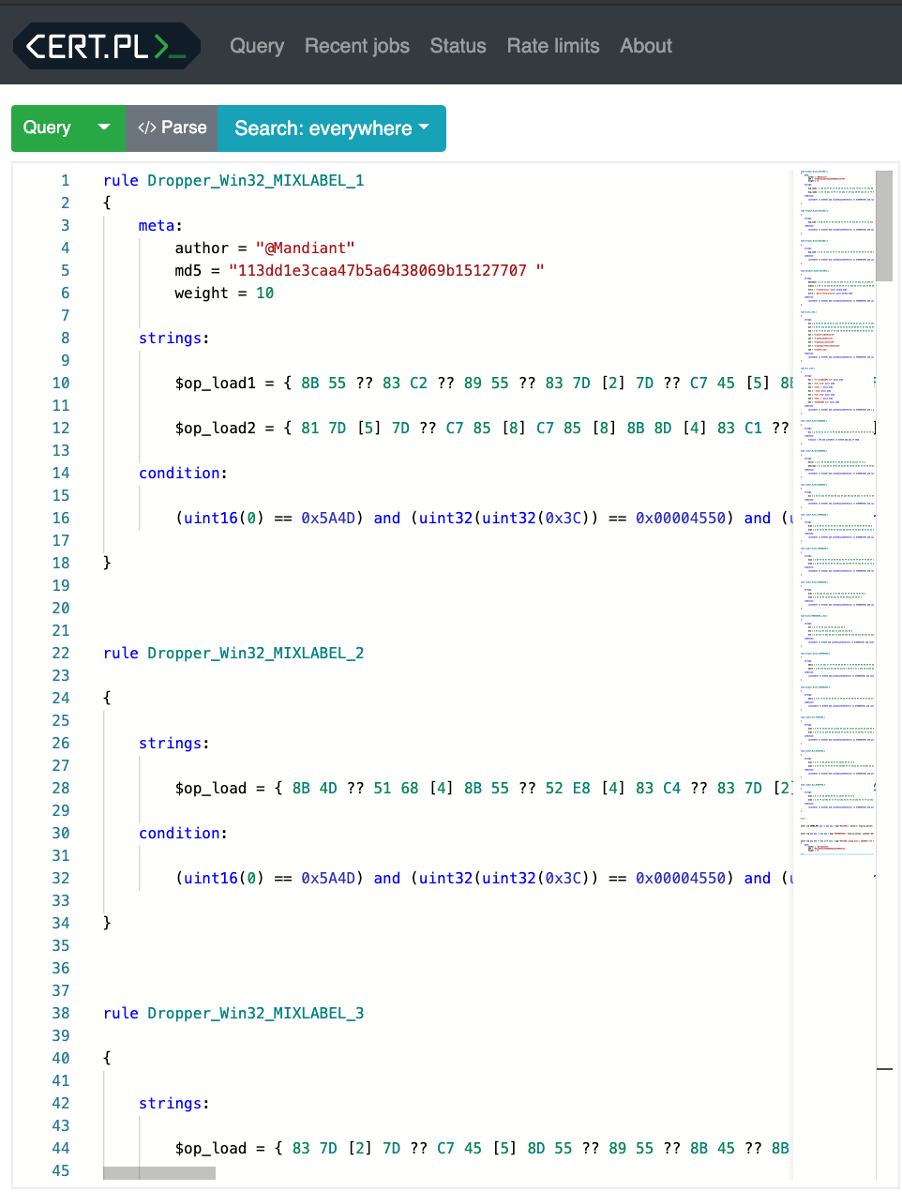

サンプルにアクセスできなくても、YARA を使用して同様のマルウェア サンプルをマイニングすることもできます。マイニングするそのようなソースの 1 つは、 mqueryツールと、CERT.PL を介して提供されるそのデータセットを使用することです。 YARA ルールの作成を迅速に追跡するために、 FIN11 Mandiant Advantage レポート内で提供される FIN11 YARA ルールを活用します。 YARA ルールを mquery ページにコピー アンド ペーストし、[クエリ] を選択して検索を実行するだけです (図 17)。しばらく時間がかかる場合がありますので、後で確認してください。

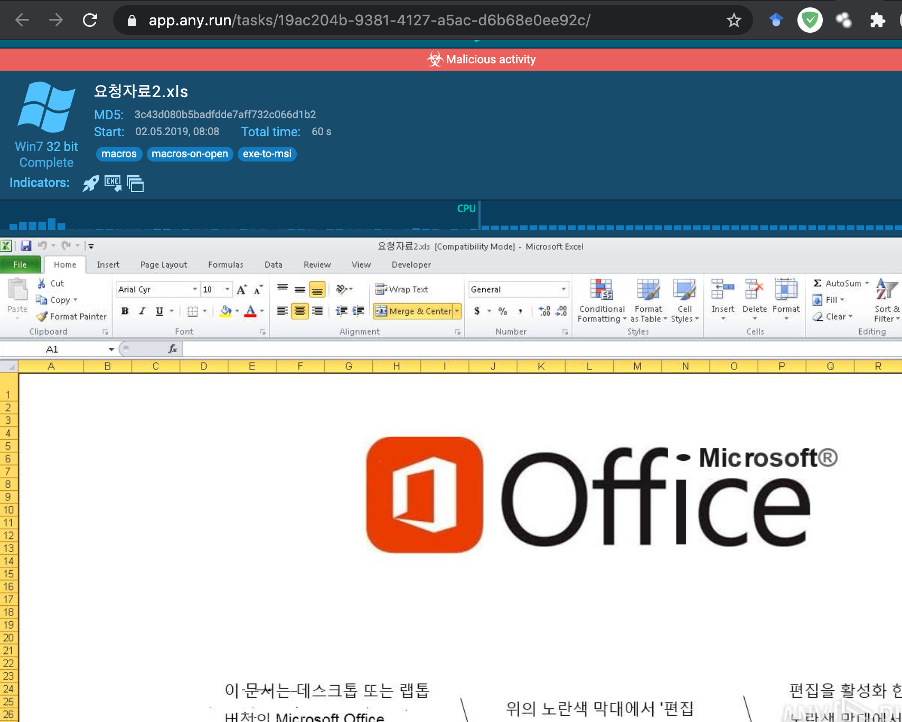

mquery 検索では、Win32_Spoonbeard_1_beta で MD5 ハッシュ 3c43d080b5badfdde7aff732c066d1b2 の汎用シグネチャ ヒットが見つかりました。次の URL で、この MD5 ハッシュを別のサンドボックス app.any.run に関連付けます。

- https://app.any.run/tasks/19ac204b-9381-4127-a5ac-d6b68e0ee92c/

図 18 に示すように、このサンプルは 2019 年 5 月 2 日に最初にアップロードされたもので、関連する感染チェーンはそのままです。

確実なシグネチャ ヒットが得られましたが、マルウェア ファミリの検出名は異なります。これは、脅威アナリストや研究者にとって共通の課題です。しかし、実行動作、暗号化方法、ドロップされたファイル、タイムライン、コマンド アンド コントロール サーバーとビーコン情報など、マルウェア自体に関する興味深い情報を入手しました。これは、以前に確認されたアクティビティを探し出し、レポートを完成させる準備をするために、独自のデータセット全体をピボットするのに十分すぎるほどです。

分析に自信が持てたら、マルウェアの特性をモデル化し、属性を特定することができます。他の脅威交換コミュニティやインテリジェンス ソースを活用して、サンプルで収集した情報をさらに充実させることができます。エンリッチメントにより、アナリストは、タイミング、マルウェアの類似性、関連するインフラストラクチャ、以前のターゲティング情報などのコンテキストをより正確に推定できます。コンテンツを MISP インスタンスに簡単に追加し、タグを適用してレビューを終了します。

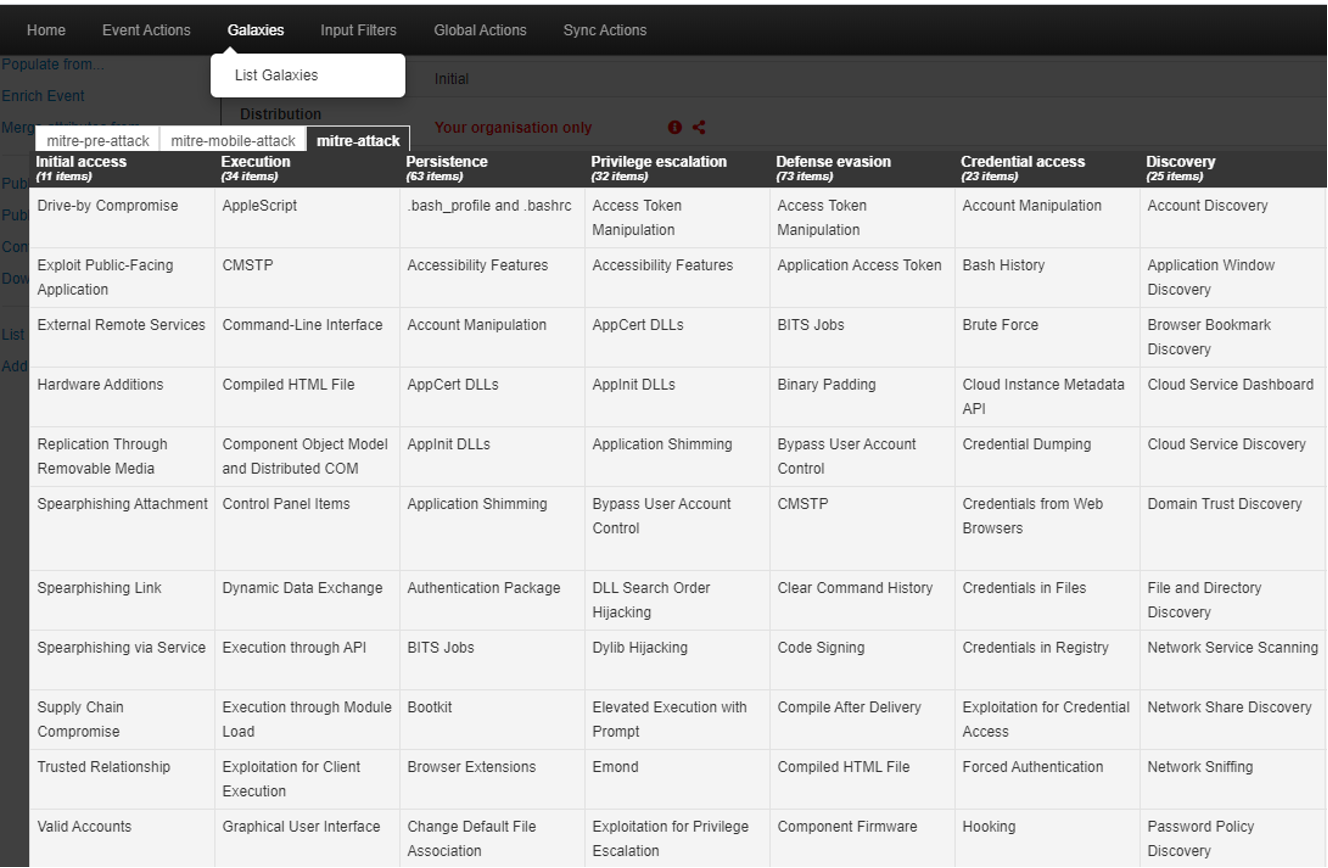

モデリングの観点から役立つ可能性があるため、サンプルのマルウェア感染チェーン全体に関連する MITRE ATT&CK タグ (図 19) を追加することをお勧めします。

最終的な考え

ThreatPursuit VM を使用した、この基本的なマルウェア トリアージ ワークフローのユースケースをお楽しみいただけたでしょうか。付属のツールセットには、機械学習 (ML) や ML アルゴリズムなど、さらに多くのツールと機能があり、大量のデータを迅速に分析して脅威ハンターを支援します。 FireEye の ML ブログ投稿の一部をここでチェックしてください。

ツールの完全なリストについては、 ThreatPursuit VM GitHub リポジトリを参照してください。ユーザーベースが拡大するにつれて、より多くのブログ投稿、コンテンツ、プレイブックをリリースできることを楽しみにしています。

最後に、興味深い関連記事をいくつか紹介します。

マルウェア分析

- capa: マルウェアの機能を自動的に特定する

- C# バックドアである Dark Crystal RAT の分析

- 迷路をナビゲートする: MAZE ランサムウェア インシデントに関連する戦術、テクニック、および手順

デジタルフォレンジック

- 調査でのリアルタイム イベントの使用

- 脅威モデリングとアプリケーション ログのフォレンジック分析に関する「DFUR-ent」の視点

- スキャンダラス! (ネットワークスキャンデータを利用した外部検知と自動化)

Comments