比較的新しい Venus Ransomware の攻撃者は、公開されているリモート デスクトップ サービスをハッキングして、Windows デバイスを暗号化していることがわかりました。

Venus Ransomware は 2022 年 8 月中旬に活動を開始したようで、それ以来、世界中の端末を暗号化しています。ただし、2021 年以降、同じ暗号化されたファイル拡張子を使用する別のランサムウェアが存在しましたが、それらが関連しているかどうかは不明です。

ランサムウェアについて最初に知ったのはMalwareHunterTeamで、セキュリティ アナリストのlinuxctからランサムウェアに関する情報を求めて連絡がありました。

Linuxct は、攻撃者が Windows リモート デスクトップ プロトコルを介して被害者の企業ネットワークにアクセスしたと伝えました。

フォーラムの別の被害者も、サービスに非標準のポート番号を使用している場合でも、ネットワークへの初期アクセスに RDP が使用されていると報告しています。

Venus が Windows デバイスを暗号化する方法

Venus ランサムウェアが実行されると、データベース サーバーと Microsoft Office アプリケーションに関連する 39 のプロセスを終了させようとします。

taskkill, msftesql.exe, sqlagent.exe, sqlbrowser.exe, sqlservr.exe, sqlwriter.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, mydesktopqos.exe, agntsvc.exe, isqlplussvc.exe, xfssvccon.exe, mydesktopservice.exe, ocautoupds.exe, agntsvc.exe, agntsvc.exe, agntsvc.exe, encsvc.exe, firefoxconfig.exe, tbirdconfig.exe, ocomm.exe, mysqld.exe, mysqld-nt.exe, mysqld-opt.exe, dbeng50.exe, sqbcoreservice.exe, excel.exe, infopath.exe, msaccess.exe, mspub.exe, onenote.exe, outlook.exe, powerpnt.exe, sqlservr.exe, thebat64.exe, thunderbird.exe, winword.exe, wordpad.exeまた、ランサムウェアは、次のコマンドを使用して、イベント ログ、シャドウ コピー ボリュームを削除し、データ実行防止を無効にします。

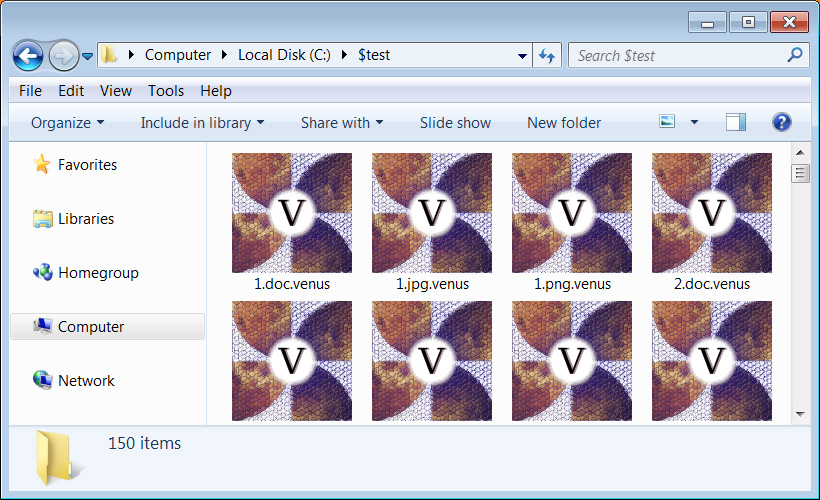

wbadmin delete catalog -quiet && vssadmin.exe delete shadows /all /quiet && bcdedit.exe /set {current} nx AlwaysOff && wmic SHADOWCOPY DELETEファイルを暗号化するとき、ランサムウェアは以下に示すように.venus拡張子を追加します。たとえば、test.jpg というファイルは暗号化され、test.jpg という名前に変更されます。

ソース: BleepingComputer

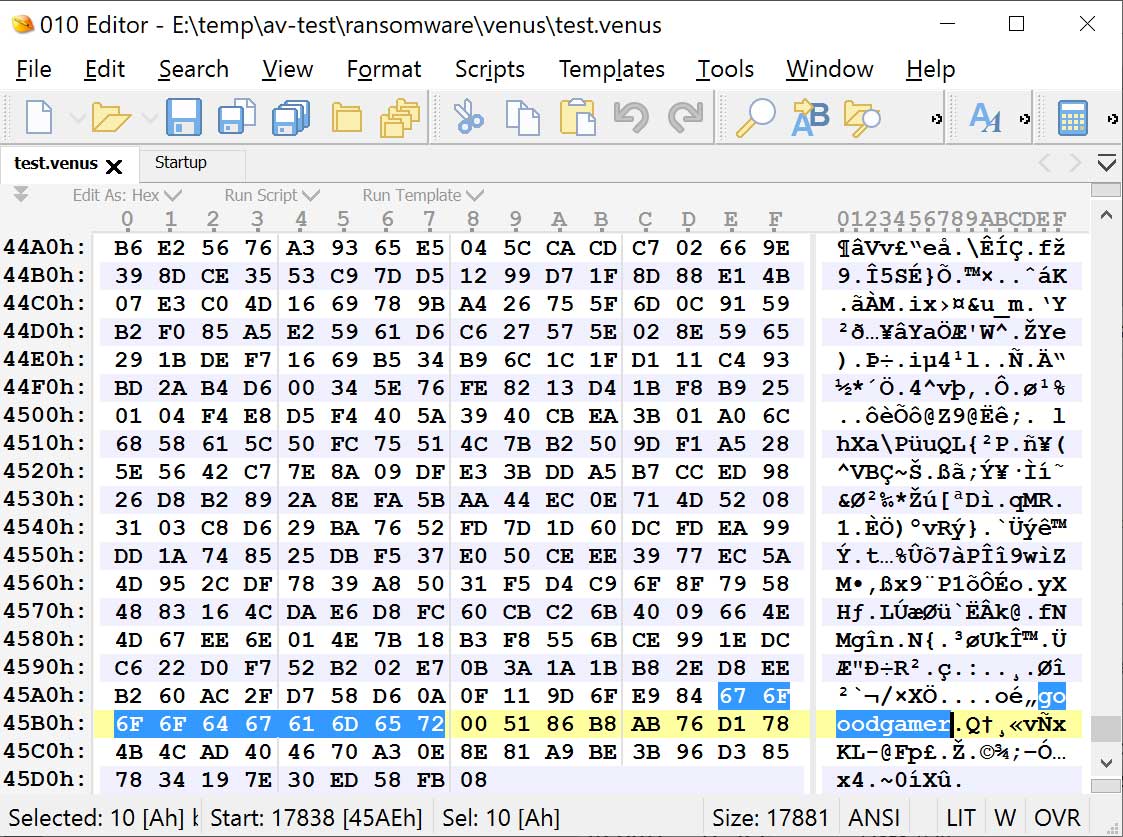

暗号化された各ファイルで、ランサムウェアは「goodgamer」ファイル マーカーとその他の情報をファイルの末尾に追加します。現時点では、この追加情報が何であるかは不明です。

ソース: BleepingComputer

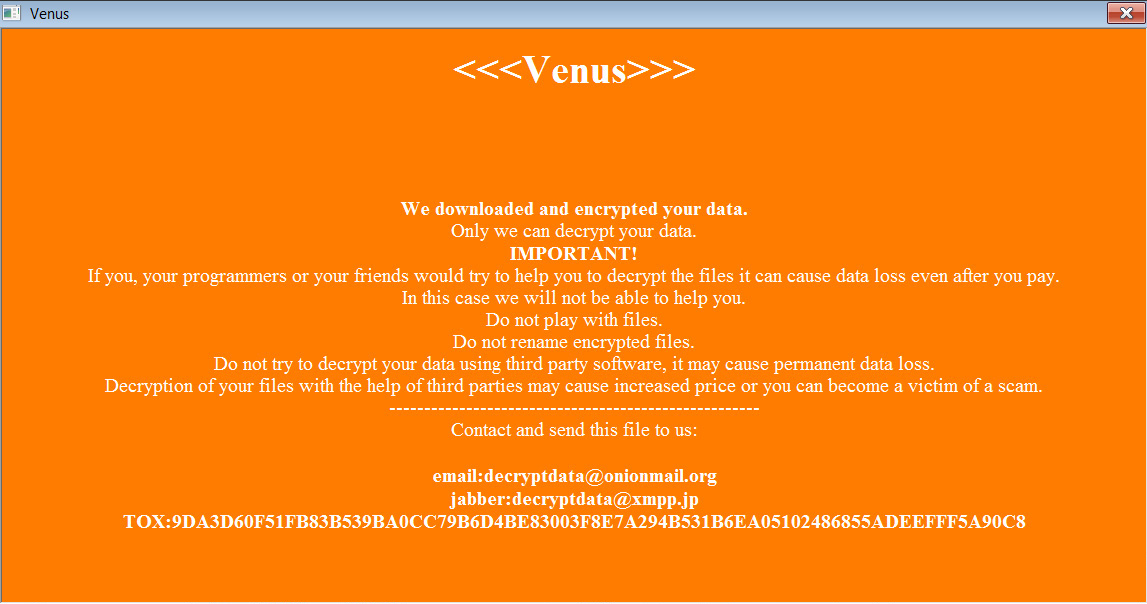

ランサムウェアは、%Temp% フォルダーに HTA 身代金メモを作成します。このメモは、ランサムウェアがデバイスの暗号化を完了すると自動的に表示されます。

以下に示すように、このランサムウェアは自分自身を「Venus」と呼び、攻撃者に連絡して身代金の支払いを交渉するために使用できる TOX アドレスと電子メール アドレスを共有します。

身代金メモの最後には base64 でエンコードされた blob があり、これは暗号化された復号化キーである可能性があります。

ソース: BleepingComputer

現時点では、Venus ランサムウェアはかなり活発で、毎日 ID ランサムウェアに新しい提出物がアップロードされています。

ランサムウェアは、一般に公開されているリモート デスクトップ サービスを標的にしているように見えるため、非標準の TCP ポートで実行されているものであっても、これらのサービスをファイアウォールの内側に配置することが不可欠です。

理想的には、リモート デスクトップ サービスをインターネット上で公開せず、VPN 経由でのみアクセスできるようにする必要があります。

Comments