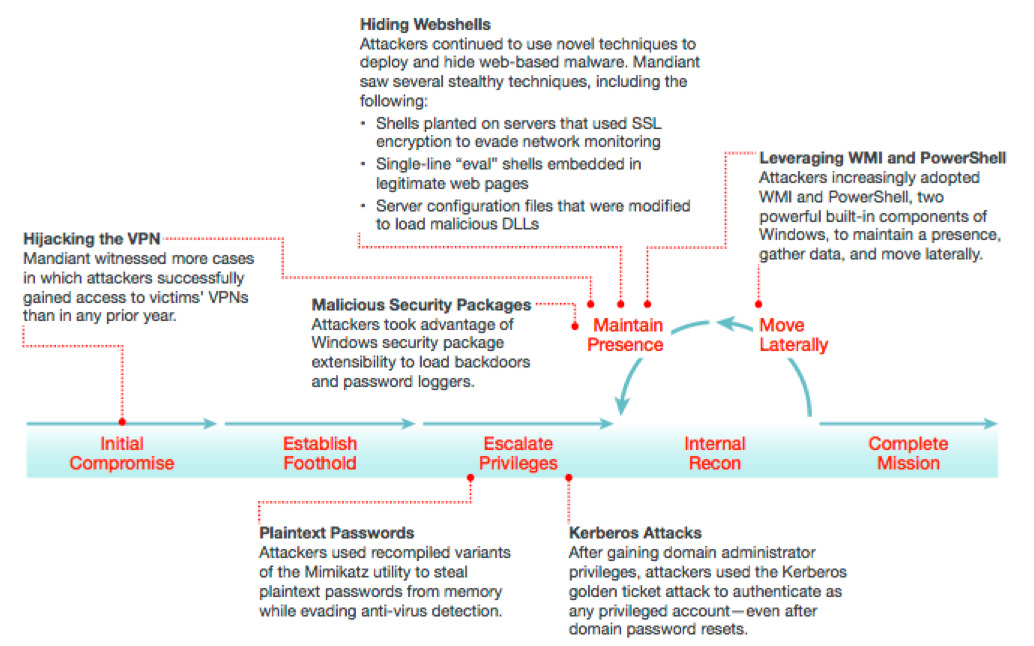

Solorigate サプライ チェーン攻撃は、先月、世界中の注目を集めました。この攻撃は洗練されていると同時に平凡でした。この攻撃者は、影響を受けるインフラストラクチャに侵入し、全体に拡大し、存続するために使用される戦術の幅広さに洗練を示しましたが、戦術、技術、および手順 (TTP) の多くは個々に普通のものでした。

環境全体でゼロ トラストの考え方を実践している企業は、新しい攻撃に対してより回復力があり、一貫性があり、応答性に優れています。Solorigate も例外ではありません。脅威が巧妙化するにつれて、ゼロトラストはこれまで以上に重要になりますが、保護されていないデバイス、脆弱なパスワード、多要素認証 (MFA) の適用範囲のギャップなど、原則の適用におけるギャップは攻撃者によって悪用される可能性があります。

ゼロトラストの適用

ゼロ トラストとは、実質的には、企業ネットワーク内のすべてが安全であるという暗黙の信頼から、違反を想定し、利用可能なすべての信号と情報に基づいて ID、エンドポイント、ネットワーク、およびその他のリソースのセキュリティ ステータスを明示的に検証するモデルへの移行です。データ。状況に応じたリアルタイムのポリシー適用に依存して、最小限の特権アクセスを実現し、リスクを最小限に抑えます。自動化と機械学習を使用して、行動分析と大規模なデータセットを使用して、攻撃の迅速な検出、防止、修復を可能にします。

明示的に確認する

明示的に検証するということは、ネットワークの場所などの弱い保証に基づいて信頼を想定するのではなく、アクセス要求の関連するすべての側面を調べる必要があることを意味します。 ID、エンドポイント、ネットワーク、およびリソースを調べてから、脅威インテリジェンスと分析を適用して、各アクセス リクエストのコンテキストを評価します。

攻撃者がSolorigateを使用して ID 環境をどのように侵害したかを見ると、ユーザー アカウントの侵害、ベンダー アカウントの侵害、ベンダー ソフトウェアの侵害という 3 つの主な経路がありました。これらのケースのそれぞれで、攻撃者が明示的な検証のギャップを悪用した場所を明確に確認できます。

- ユーザー アカウントが侵害された場合、パスワード スプレー、フィッシング、またはマルウェアなどの既知の手法を使用してユーザーの資格情報が侵害され、攻撃者に顧客ネットワークへの重要なアクセス権が与えられました。オンプレミスの ID システムは、 パスワード保護、 パスワード スプレー検出の最近の進歩、 アカウント侵害防止のための強化された AIなどのクラウドを利用した保護がないため、これらの一般的な攻撃に対してより脆弱です。

- 繰り返しになりますが、アクターが成功した場合、高度な特権を持つベンダー アカウントには、MFA、IP 範囲の制限、デバイス コンプライアンス、アクセス レビューなどの保護がありませんでした。その他のケースでは、ベンダー ソフトウェアで使用するように指定されたユーザー アカウントが、MFA やポリシーの制限なしで構成されていました。ベンダー アカウントは、組織に属するアカウントと同じ厳密さで構成および管理する必要があります。

- SAML トークンの偽造という最悪のケースでも、過剰なユーザー権限と、デバイスおよびネットワーク ポリシーの制限の欠如により、攻撃が進行する可能性がありました。ゼロ トラストの第 1 の原則は、明示的に検証することです。この検証を、ベンダーからのもの、特にオンプレミス環境からのものであっても、すべてのアクセス要求に拡張してください。

Azure Active Directory (Azure AD) などのクラウド ID は、オンプレミス ID とのフェデレーションよりもシンプルで安全です。維持が容易になるだけでなく (攻撃者が悪用する可動部分が少なくなる)、ゼロ トラスト ポリシーはクラウド インテリジェンスによって通知される必要があります。 Microsoft の資産全体で 1 日に 8 兆を超えるシグナルを推論する能力と高度な分析を組み合わせることで、非常に微妙で、非常に大規模なデータ セットでしか検出できない異常を検出できます。ユーザー履歴、組織履歴、脅威インテリジェンス、およびリアルタイムの観察は、最新の防御戦略に不可欠なメカニズムです。 エンドポイントの正常性とコンプライアンス、 デバイス コンプライアンス ポリシー、 アプリ保護ポリシー、 セッションの監視と制御、およびリソースの機密性を使用してこの信号を強化し、ゼロ トラスト検証体制を実現します。

現在フェデレーション サービスを使用しているお客様のために、Azure AD への移行を簡素化するツールの開発を続けています。使用しているアプリを検出し、Azure AD Connect の正常性とアクティビティ レポートを使用して移行作業を分析することから始めます。

最小特権アクセス

最小特権アクセスにより、適切な環境および適切なデバイスで特定のビジネス目標を達成するためだけにアクセス許可が付与されるようになります。これにより、適切なセキュリティ コンテキストでアクセスを許可し、適切な制御 (強力な認証、セッション制限、人間による承認とプロセスなど) を適用した後に、攻撃者が横方向に移動する機会を最小限に抑えます。目標は、侵害されたリソース (ユーザー、デバイス、またはネットワーク) が環境内の他のリソースにアクセスできる量を制限することにより、攻撃を区分化することです。

Solorigate では、攻撃者は幅広い役割の割り当て、役割の要件を超える権限、場合によっては、権限がまったくないはずのアカウントやアプリケーションを放棄することを利用しました。逆に、Privileged Access Workstation (PAW) デバイスを使用するなど、適切な最小特権アクセス ポリシーを持つお客様は、攻撃者による最初のネットワーク アクセスに直面しても、重要なリソースを保護することができました。

侵害を想定

私たちの最後の原則は、違反を想定することであり、違反がすでに発生しているか、間もなく発生することを想定して、プロセスとシステムを構築します。これは、冗長なセキュリティ メカニズムを使用し、システム テレメトリを収集し、それを使用して異常を検出し、可能な限りその洞察を自動化に接続して、ほぼリアルタイムで防止、対応、修復できるようにすることを意味します。

この複雑な攻撃を検出するには、顧客環境の異常を高度に分析することが重要でした。 Microsoft 365 Defender で提供されるような豊富なクラウド分析と自動化機能を使用したお客様は、攻撃者の行動を迅速に評価し、排除と修復の手順を開始することができました。

重要なことは、Microsoft のように「あいまいさによるセキュリティ」をモデル化するのではなく、攻撃者がすでに監視しているようにモデル化する組織は、脅威モデルが攻撃者の侵入を想定しているため、軽減策が既に実施されているという確信を持つことができるということです。

まとめと推奨事項

繰り返しますが、Solorigate は真に重要で高度な攻撃です。ただし、最終的には、このインシデントで観察された攻撃者の手法は、既知のセキュリティのベスト プラクティスを適用することで、リスクを大幅に軽減または緩和することができます。 Microsoft を含む組織は、ゼロ トラスト セキュリティ モデルを徹底的に適用することで、この高度な攻撃者に対しても有意義な保護を提供しました。

Solorigate 攻撃から得た教訓と、保護と防御に役立つゼロ トラストの原則を適用するには、次の推奨事項から始めてください。

- MFA を有効にすることで、アカウント侵害の可能性を 99.9% 以上削減できます。これは非常に重要なことです。商用オンライン サービスのサブスクリプションを使用しているMicrosoft のお客様には、Azure AD MFA を無料で提供しています。

- ゼロ トラスト導入ガイドを使用して、ゼロ トラスト用に構成します。

- Solorigate の Identity ワークブックを見てください。

安全を確保してください。

Microsoft ゼロ トラストの詳細については、当社の Web サイトをご覧ください。 セキュリティ ブログをブックマークして、セキュリティに関する専門家の記事を入手してください。また、 @MSFTSecurityをフォローして、サイバーセキュリティに関する最新ニュースと更新情報を入手してください。

Comments