CISA、FBI、および保健社会福祉省 (HHS) は、Daixin Team として知られるサイバー犯罪グループが、ランサムウェア攻撃で米国の医療および公衆衛生 (HPH) 部門を積極的に標的にしていると警告しました。

連邦機関はまた、セキュリティ専門家がこのランサムウェア株を使用した攻撃を検出してブロックするのを支援するために、本日発行された共同勧告で侵害の兆候 (IOC) と戦術、技術、および手順 (TTP) を共有しました。

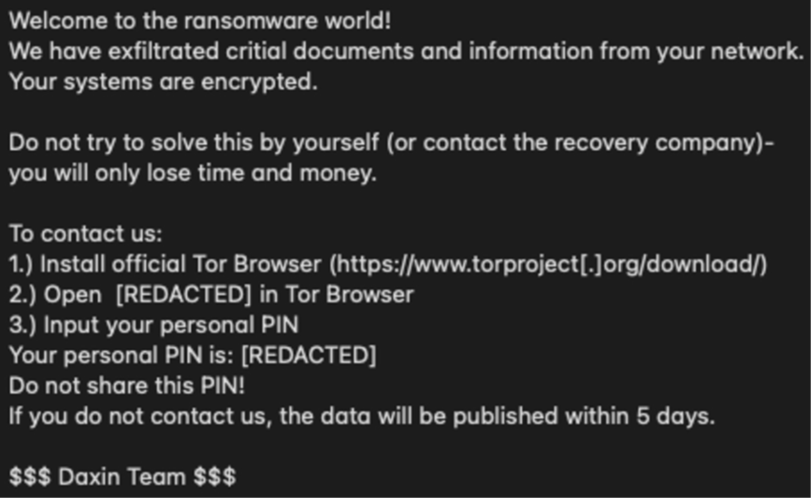

「Daixin チームは、少なくとも 2022 年 6 月以降、ランサムウェアとデータ恐喝の操作で HPH セクターを標的にしてきたランサムウェアとデータ恐喝グループです」とアドバイザリは明らかにしました。

6 月以降、Daixin Team の攻撃者は、電子医療記録の保管、診断、画像サービス、イントラネット サービスなど、多くの医療サービスに使用されるシステムを暗号化した、複数の医療部門のランサムウェア インシデントに関連付けられています。

また、患者の健康情報 (PHI) と個人を特定できる情報 (PII) を盗み、それを使用して二重恐喝を行い、盗んだ情報をオンラインで公開すると脅迫して身代金を支払うよう被害者に圧力をかけていることでも知られています。

ランサムウェア ギャングは、組織の VPN サーバーの既知の脆弱性を悪用するか、多要素認証 (MFA) がオフになっているアカウントに属する侵害された VPN 資格情報を利用して、標的のネットワークにアクセスします。

侵入すると、リモート デスクトップ プロトコル (RDP) とセキュア シェル (SSH) を使用して、被害者のネットワークを横方向に移動します。

ランサムウェアのペイロードを展開するために、資格情報のダンプなどのさまざまな方法を使用して権限を昇格させます。

この特権アクセスは、ランサムウェアを使用してシステムを暗号化するという同じ目的で、「VMware vCenter Server へのアクセスを取得し、環境内の ESXi サーバーのアカウント パスワードをリセットする」ためにも使用されます。

「第三者の報告によると、Daixin チームのランサムウェアは、流出した Babuk Locker のソース コードに基づいています」と連邦機関は付け加えました。

「このサードパーティのレポートと FBI の分析は、ランサムウェアが ESXi サーバーを標的とし、/vmfs/volumes/ にあるファイルを次の拡張子で暗号化することを示しています: .vmdk、.vmem、.vswp、.vmsd、.vmx、および . vmsn。身代金メモも /vmfs/volumes/ に書き込まれます。”

被害者のデバイスを暗号化する前に、Rclone または Ngrok を使用して、盗んだデータを専用の仮想プライベート サーバー (VPS) に流出させます。

米国の保健機関は、Daixin Team の攻撃を防御するために、次の対策を講じることが推奨されています。

- オペレーティング システム、ソフトウェア、およびファームウェアの更新プログラムがリリースされたらすぐにインストール

- できるだけ多くのサービスでフィッシング耐性のある MFA を有効化

- フィッシングの試みを認識して報告するように従業員をトレーニングする

8 月には、CISA と FBI は、Zeppelin ランサムウェアで主にヘルスケアおよび医療業界を標的にすることで知られる攻撃者がファイルを複数回暗号化し、ファイルの回復をより面倒にする可能性があると警告しました。

Comments