セキュリティ アナリストは、今年 3 つの新しいバージョンの Pilex PoS を標的とするマルウェアを観察しており、その作成者と運用者が活動を再開していることを示しています。

Pilex は 2014 年に ATM に焦点を当てたマルウェアとして始まり、2016 年に PoS (販売時点管理) デバイスにピボットしました。2020 年に開発と配布がピークに達しましたが、マルウェアは 2021 年に姿を消しました。

Kaspersky のアナリストは現在、Prilex が復活したと報告しており、昨年の運用休止は、より洗練された強力なバージョンの開発に集中するための休憩だったようです。

最新の分割払いは、2019 年に VISA によって導入されたEMV (Europay、MasterCard、および Visa) 暗号文を生成することができ、支払い詐欺を検出してブロックするのに役立ちます。

Kaspersky のレポートで詳述されているように、攻撃者は EMV クリプトグラム (取引の詳細を含むカードとリーダー間の暗号化されたメッセージ) を使用して、CHIP および PIN テクノロジで保護されたクレジット カードを使用しても「GHOST 取引」を実行できます。

Kaspersky が説明したように、「新しいバージョンの Pilex によって実行される GHOST 攻撃では、トランザクションをキャプチャした後に新しい EMV 暗号文を要求します」と、不正なトランザクションに使用されます。

.png)

感染プロセスと新機能

感染は、PoS ベンダーの技術者を装ったスピア フィッシング メールで始まり、同社は PoS ソフトウェアを更新する必要があると主張します。

次に、偽の技術者が標的の施設を直接訪問し、悪意のあるアップグレードを PoS 端末にインストールします。

あるいは、攻撃者は被害者に AnyDesk リモート アクセス ツールをコンピュータにインストールし、それを使用して PoS ファームウェアをレース バージョンに置き換えるように指示します。

感染後、オペレーターはマシンを評価して、標的が金融取引量の点で十分に多産であるかどうか、または時間を割く価値がないかどうかを判断します。

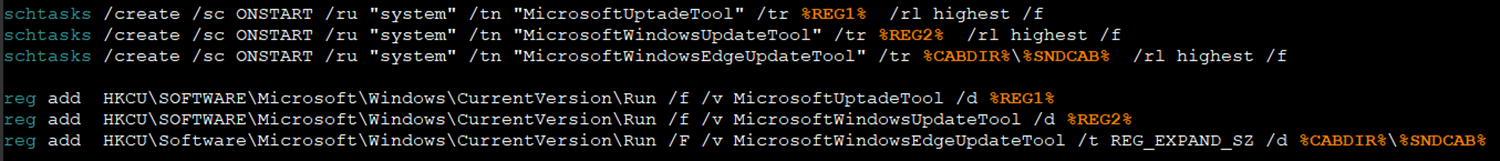

プリレックスの新しいバージョンには、通信用のバックドア、すべてのデータ交換を傍受するためのスティーラー、流出用のアップローダー モジュールが追加されています。

バックドアは、ファイル アクション、コマンドの実行、プロセスの終了、レジストリの変更、画面のキャプチャなど、さまざまな機能をサポートしています。

そのスティーラー モジュールは、複数の Windows API のフックを使用して、PIN パッドと PoS ソフトウェア間の通信チャネルをスヌープし、トランザクションの内容を変更し、カード情報を取得し、カードから新しい EMV 暗号文を要求できます。

キャプチャされた情報は、侵入先のコンピュータに暗号化された形式でローカルに保存され、HTTP POST 要求を介してマルウェアのコマンド アンド コントロール (C2) サーバーに定期的にアップロードされます。

「プリレックス グループは、クレジット カードやデビット カードの取引、および支払い処理に使用されるソフトウェアの仕組みに関する高度な知識を示しています」とカスペルスキーは締めくくっています。

「これにより、攻撃者は、承認ポリシーを回避する方法を見つけて攻撃を実行できるようにするために、ツールを更新し続けることができます。」

Comments