ウクライナのコンピューター緊急対応チーム (CERT-UA) は、1 月 17 日に、同国の国営通信社 (Ukrinform) のネットワークに展開された 5 つの異なるデータ消去型マルウェアの混合株を発見しました。

「2023 年 1 月 27 日の時点で、悪意のあるプログラム (スクリプト) の 5 つのサンプルが検出されました。その機能は、情報の整合性と可用性を侵害することを目的としています (ファイル/ディスクにゼロバイト/任意のデータを書き込み、その後削除すること)、 」 CERT-UAは言った(ウクライナ語からの自動翻訳)。

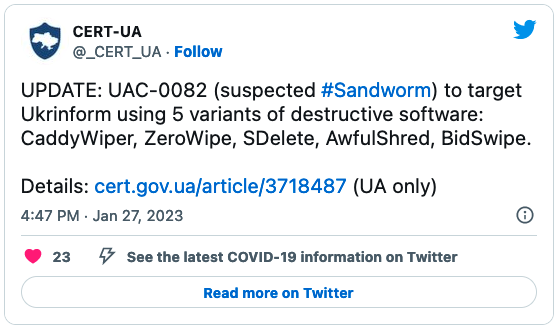

Ukrinform に対する攻撃で展開された破壊的なマルウェアのリストには、CaddyWiper (Windows)、ZeroWipe (Windows)、SDelete (Windows)、AwfulShred (Linux)、および BidSwipe (FreeBSD) が含まれます。

5 つの株のうちの 2 つである ZeroWipe と BidSwipe は、新しいマルウェアであるか、マルウェア対策ベンダーが使用する名前とは異なる名前でウクライナ人によって追跡されています。

攻撃者は、Windows グループ ポリシー (GPO) を使用して CaddyWiper マルウェアを起動し、標的のネットワークに事前に侵入したことを示しました。

CERT-UA が調査中に発見したように、攻撃者は 12 月 7 日頃に Ukrinform のネットワークへのリモート アクセスを取得し、マルウェア カクテルを解き放つまで 1 か月以上待ちました。

しかし、通信社のシステム上のすべてのデータを一掃しようとする彼らの試みは失敗しました。ワイパーは、「複数のデータ ストレージ システム」上のファイルを破壊しただけであり、Ukrinform の業務には影響しませんでした。

「CERT-UAは、特に限られた数のデータストレージシステムに関して、サイバー攻撃が部分的な成功に過ぎなかったことを強調している」と、ウクライナ国家特別通信情報保護局(SSSCIP)は付け加えた。

ロシアのサンドワーム軍のハッカーにつながるサイバー攻撃

CERT-UA は先週、この攻撃を、主要情報総局 (GRU) のロシア軍ユニット 74455 の一部であるハッキング集団である Sandworm 脅威グループに関連付けました。

Sandworm は、4 月に失敗した別の攻撃でも CaddyWiper データ ワイパーを使用しており、ウクライナの大手エネルギー プロバイダーを標的にしています。

CaddyWiper は、Industroyer ICS マルウェアによって残された痕跡を消去するために展開され、Linux および Solaris システム用に設計されたワイパーとともに、Orcshred、Soloshred、および Awfulshred として追跡されました。

2022 年 2 月にロシアがウクライナに侵攻して以来、複数の系統のデータ消去マルウェアが、CaddyWiper 以外のウクライナの標的のネットワークに展開されています。

このリストには、 DoubleZero 、 HermeticWiper 、 IsaacWiper 、 WhisperKill 、 WhisperGate 、 AcidRainなども含まれています。

Microsoft とスロバキアのソフトウェア会社 ESET は、ウクライナを標的とした最近のランサムウェア攻撃をサンドワーム ハッキング グループと関連付けました。

Comments