27 のブランドになりすました 200 以上のタイポスクワッティング ドメインを使用して、訪問者をだましてさまざまな Windows および Android マルウェアをダウンロードさせる大規模な悪意のあるキャンペーンが進行中です。

タイポスクワッティングは、本物のブランドが使用するドメイン名に似たドメイン名を登録することで、人々をだまして偽の Web サイトにアクセスさせる古い方法です。

このキャンペーンで使用されているドメインは本物のドメインに非常に近く、1 文字の位置が入れ替わっていたり、「s」が追加されていたりするため、簡単に見逃すことができます。

外観に関しては、BleepingComputer が確認したほとんどの場合、悪意のある Web サイトはオリジナルのクローンであるか、少なくとも十分に説得力があるため、詐欺であることを明らかにするものはあまりありません。

被害者は通常、アクセスしたい Web サイト名をブラウザーの URL バーに入力し間違えて、これらのサイトにたどり着きます。これは、モバイルで入力する場合には珍しくありません。

ただし、フィッシング メールや SMS、ダイレクト メッセージ、悪意のあるソーシャル メディアやフォーラムへの投稿などの方法で、ユーザーをこれらのサイトに誘導することもできます。

偽サイトの膨大なネットワーク

悪意のあるサイトの一部は、サイバー インテリジェンス企業の Cyble によって発見されました。Cyble は今週、Google Play、APKCombo、APKPure などの人気のある Android アプリ ストアを模倣したドメインや、PayPal、VidMate、Snapchat、およびチクタク。

この目的で使用されるドメインの一部は次のとおりです。

- payce-google[.]com – Google ウォレットになりすます

- snanpckat-apk[.]com – Snapchat になりすます

- vidmates-app[.]com – VidMate になりすます

- paltpal-apk[.]com – PayPal になりすます

- m-apkpures[.]com – APKPure になりすます

- tlktok-apk[.]link – TikTok アプリのダウンロード ポータルになりすます

これらすべてのケースで、APK をダウンロードしようとするユーザーに配信されたマルウェアはERMACであり、467 のアプリの銀行口座と暗号通貨ウォレットを標的とするバンキング型トロイの木馬です。

はるかに大きなキャンペーンの一部

Cyble のレポートはキャンペーンの Android マルウェアに焦点を当てていましたが、BleepingComputer は、Windows マルウェアを配布する同じオペレーターによる、はるかに大規模なタイポスクワッティング キャンペーンを発見しました。

このキャンペーンは、27 を超える人気ブランドになりすまして Windows マルウェアを配布し、暗号通貨の回復キーを盗み、前述のように Android マルウェアをプッシュするために作成された 90 を超える Web サイトで構成されています。

td {

vertical-align: top;

text-align: left;

}

| カテゴリー | なりすましブランド |

| モバイルアプリとサービス | チクタク ビドメイト スナップチャット ペイパル APKピュア APKコンボ Google ウォレット |

| ソフトウェア | マイクロソフト ビジュアル スタジオ ブレイブブラウザ サンダーバード メモ帳+ Tor ブラウザ |

| 暗号通貨 | トロンリンク メタマスク ファントム コスモスウォレット ミントテーブル エーテルミン ジェノペット |

| 暗号と株式取引 | トレーディング ビュー IQオプション 忍者トレーダー タイガー・トレード |

| Web サイト | フィグマ クアトロ カジノ ビッグタイム CS:お金 |

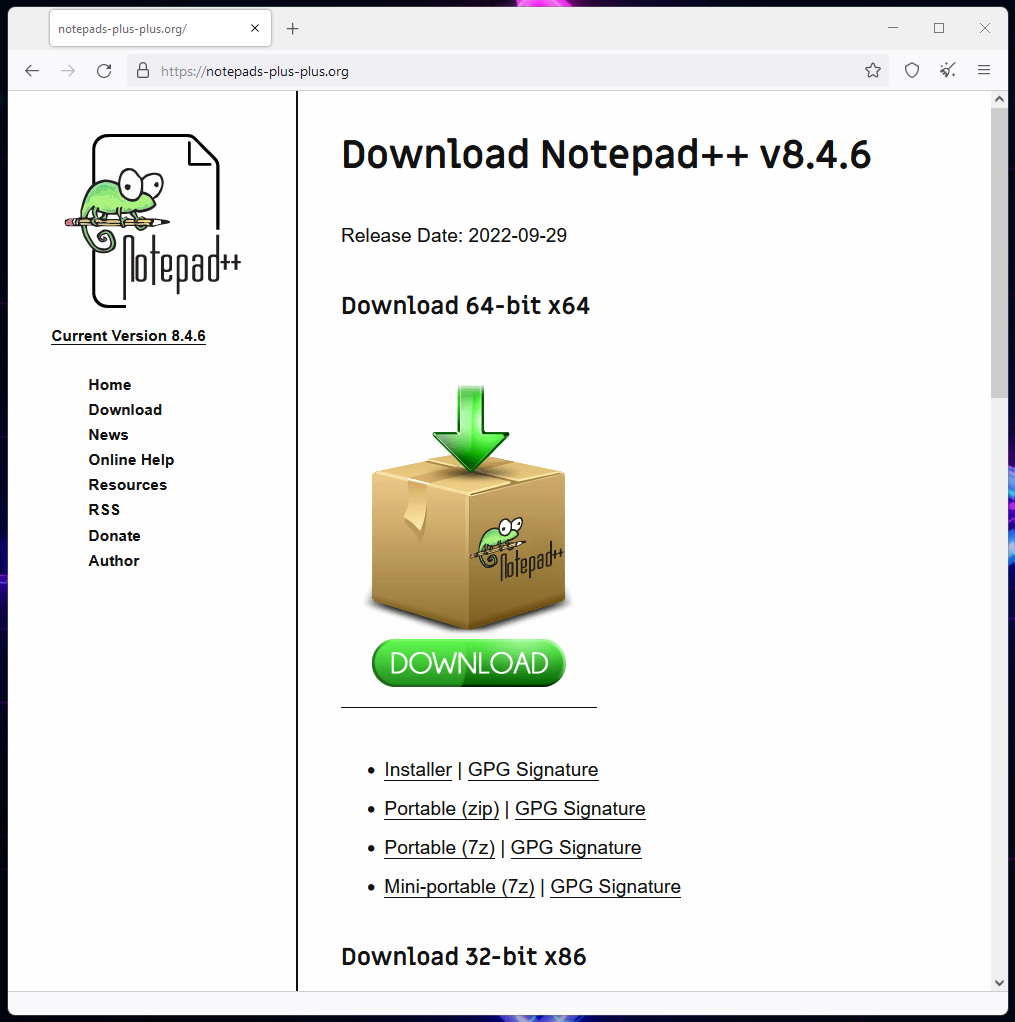

これらのタイポスクワット サイトの注目すべき例は、非常に人気のある Notepad++ テキスト エディタです。この偽のサイトは、ドメイン「notepads-plus-plus[.]org」を使用していますが、これは本物の「notepad-plus-plus.org」からわずか 1 文字離れています。

このサイトのファイルは、情報を盗むマルウェア Vidar Stealer をインストールします。このマルウェアは、分析を回避するためにサイズが 700MB に膨らんでいます。

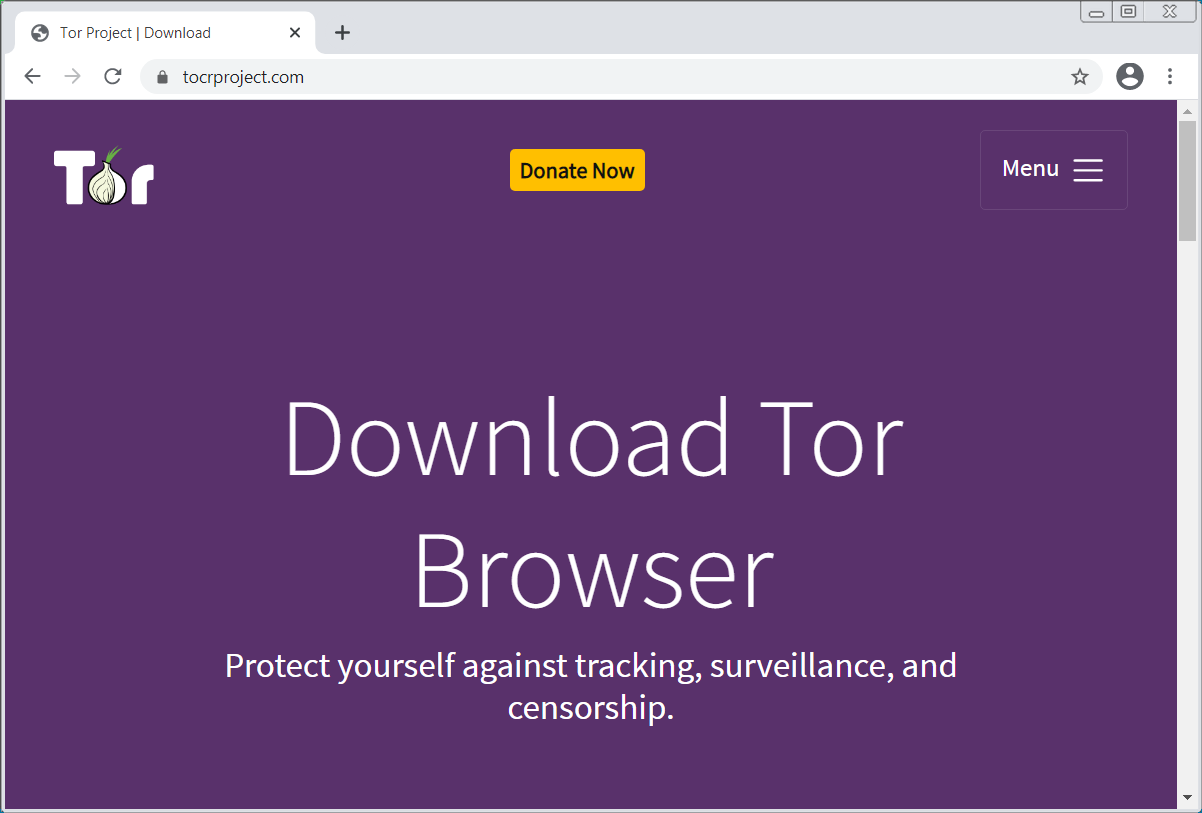

BleepingComputer によって発見された別のサイトは、「tocproject.com」ドメインを使用して Tor プロジェクトになりすました。この場合、Web サイトは Agent Tesla キーロガーと RAT をドロップします。

ドメインの長いリストをさらに掘り下げることで、次のような一般的なソフトウェアをターゲットにしていることがわかりました。

- thundersbird[.]org – 人気のオープンソース メール スイートである Thunderbird になりすまし、Vidar Stealer を投下します。

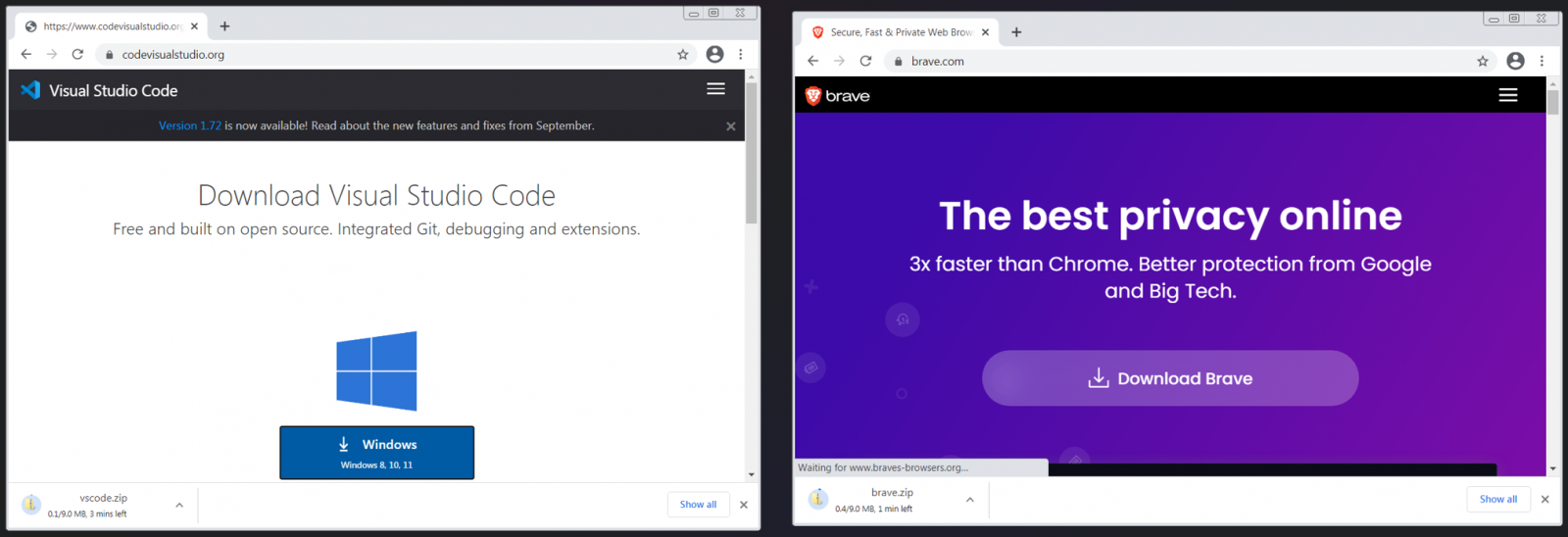

- codevisualstudio[.]org – Microsoft の Visual Studio Code になりすまして Vidar を削除

- braves-browsers[.]org – Brave Web ブラウザになりすまして Vidar をドロップします

被害者に配信されたマルウェア ファミリの多様性は、キャンペーン オペレーターがさまざまな株を試して、何が最も効果的かを確認していることを示している可能性があります。

これらのサイトの別の部分は、攻撃者にとって非常に有益な活動である暗号通貨のウォレットとシード フレーズを標的にしています。

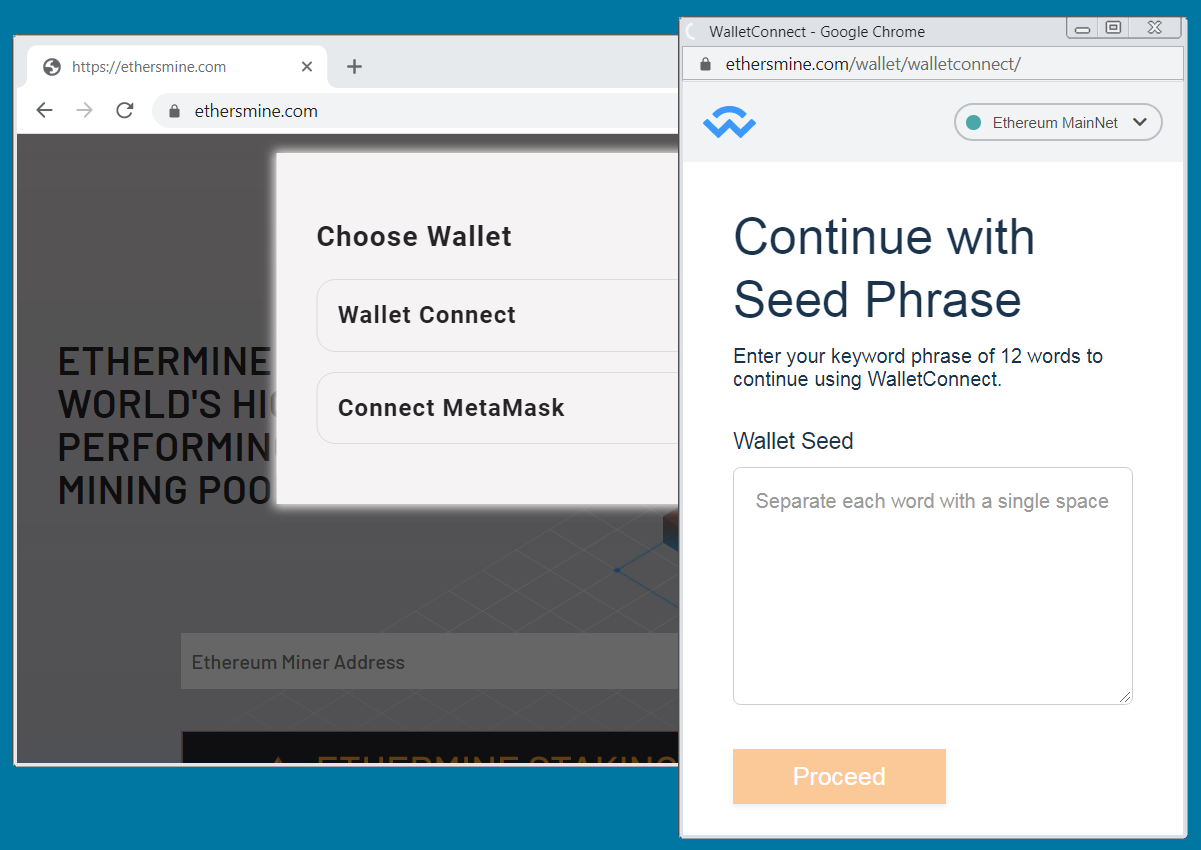

たとえば、BleepingComputer は、訪問者の Ethereum ウォレットのシード フレーズを盗もうとする「ethersmine[.]com」を発見しました。

キャンペーンの他のサイトは、人気の暗号通貨ウォレット、取引アプリ、および NFT サイトを偽装して、暗号通貨保有者およびデジタル資産投資家を標的にしています。

もちろん、攻撃者は各ドメインの複数の亜種を使用して、可能な限り多くのミスタイプをカバーしているため、これらのドメインは、キャンペーンで使用されたドメインのネットワーク全体の小さなサンプルにすぎません。

Google Chrome や Microsoft Edge などの一部のブラウザーには、タイポスクワッティング保護が含まれています。ただし、私たちのテストでは、ブラウザーはテストしたドメインのいずれもブロックしませんでした.

タイポスクワッティング ドメインから身を守るために、正当なサイトを見つける最善の方法は、検索エンジンで特定のブランドを検索することです。

ただし、実際のサイトになりすました悪意のある広告が作成されるケースが多いため、検索結果に表示される広告をクリックすることは避けてください。

Comments