Mirai マルウェア ボットネットは、CVE-2023-1389 として追跡されている TP-Link Archer A21 (AX1800) WiFi ルーターの脆弱性を積極的に悪用して、デバイスを DDoS (分散型サービス妨害) スウォームに組み込みます。

研究者は、2022 年 12 月にトロントで開催された Pwn2Own のハッキング イベントで最初にこの脆弱性を悪用しました。このイベントでは、2 つの別々のハッキング チームが異なる経路 ( LANおよびWANインターフェイス アクセス) を使用してデバイスに侵入しました。

この欠陥は 2023 年 1 月にTP-Link に開示され、TP-Link は先月、新しいファームウェア アップデートで修正をリリースしました。

実際のエクスプロイトの試みは、先週開始されたZero Day Initiative (ZDI) によって検出され、当初は東ヨーロッパに焦点を当て、世界中に広がっていました。

Mirai ボットネットに悪用される

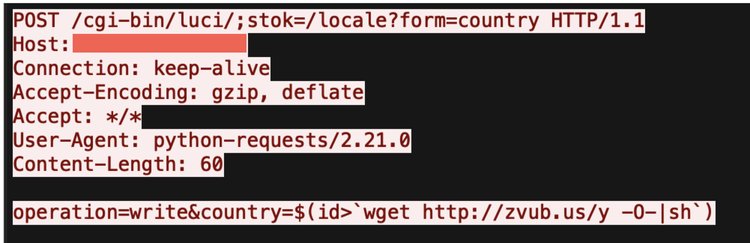

CVE-2023-1389 の脆弱性は、TP-Link Archer AX21 ルーターの Web 管理インターフェイスのロケール API における重大度の高い (CVSS v3: 8.8) 非認証コマンド インジェクションの欠陥です。

問題の原因は、ルーターの言語設定を管理するロケール API で入力のサニタイズが行われておらず、受信した内容を検証またはフィルター処理しないことにあります。これにより、リモートの攻撃者は、デバイスで実行する必要があるコマンドを挿入できます。

ハッカーは、国のパラメーターの一部としてコマンド ペイロードを含む特別に細工された要求をルーターに送信し、その後にコマンドの実行をトリガーする 2 番目の要求を送信することで、この脆弱性を悪用できます。

2023 年 4 月 11 日に最初のエクスプロイトの兆候が明らかになり、現在では悪意のある活動が世界中で検出されています。

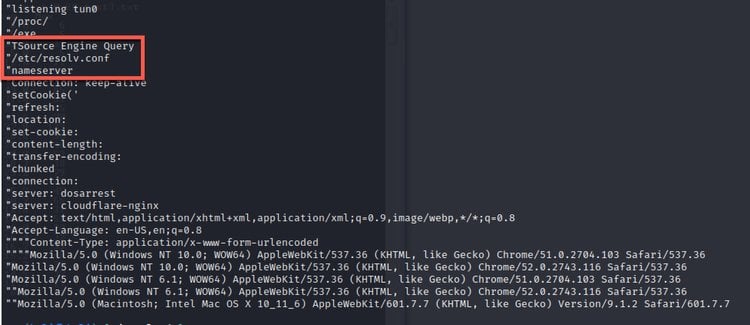

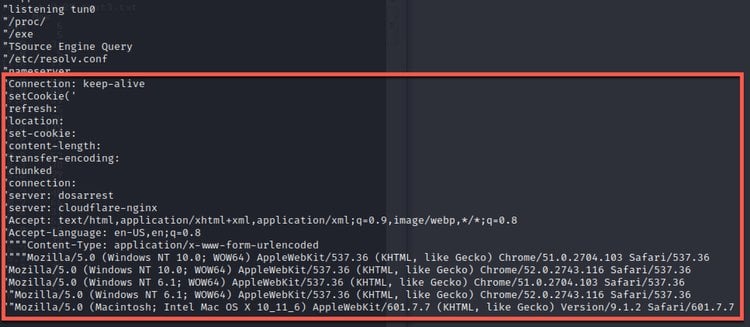

ZDI は、新しいバージョンの Mirai マルウェア ボットネットが現在、この脆弱性を悪用してデバイスにアクセスしていると報告しています。次に、ルーターのアーキテクチャに適したバイナリ ペイロードをダウンロードして、デバイスをボットネットに参加させます。

Mirai の特定のバージョンは、DDoS 攻撃の開始に焦点を当てており、その機能は、Valve Source Engine (VSE) に対する攻撃を開始する機能を備えた、主にゲーム サーバーに焦点を合わせていることを示しています。

この新しいバージョンのマルウェアのもう 1 つの興味深い点は、正当なネットワーク トラフィックを模倣できることです。これにより、DDoS 緩和ソリューションが悪意のあるトラフィックと正当なトラフィックを区別して不要なトラフィックを効果的に拒否することが難しくなります。

TP-Link の修正

TP-Link は 2023 年 2 月 24 日に最初にこの問題に対処しようとしましたが、 修正は不完全であり、悪用を防ぐことはできませんでした。

最後に、ネットワーク機器メーカーは、2023 年 3 月 14 日にバージョン 1.1.4 ビルド 20230219 で CVE-2023-1389 のリスクに対処するファームウェア アップデートを公開しました。

Archer AX21 AX1800 デュアルバンド WiFi 6 ルーターの所有者は、デバイスのハードウェア バージョンの最新のファームウェア アップデートをこの Web ページ からダウンロードできます。

感染した TP-Link ルーターの兆候には、デバイスの過熱、インターネットの切断、デバイスのネットワーク設定の不可解な変更、および管理者ユーザー パスワードのリセットが含まれます。

Comments