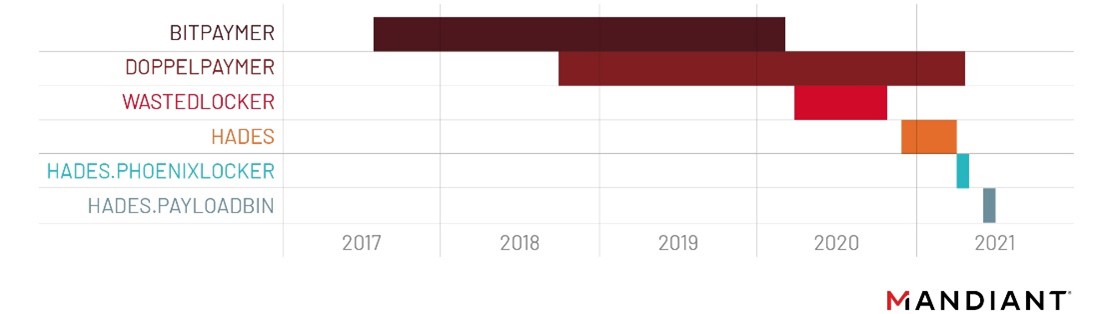

米国財務省の外国資産管理局 (OFAC) は、2019 年 12 月に Evil Corp として知られる組織に制裁を科し、同グループによる DRIDEX マルウェア エコシステムの広範な開発と使用および管理を理由に挙げました。制裁が発表されて以来、Evil Corp 関連のアクターは、使用するランサムウェアを継続的に変更しているようです (図 1)。具体的には、2020 年 10 月の OFAC アドバイザリに続いて、WASTEDLOCKER の活動が停止し、密接に関連する複数のランサムウェアの亜種が比較的短期間で連続して出現しました。これらの展開は、ランサムウェアと Evil Corp との関係が公開された後、攻撃者が身代金の支払いを受け取るという課題に直面したことを示唆しています。

Mandiant は、UNC2165 に起因する複数のLOCKBITランサムウェア侵入を調査しました。UNC2165 は、「Evil Corp」として公に報告されている脅威グループと多くの重複を共有する金銭目的の脅威クラスターです。 UNC2165 は少なくとも 2019 年から活動しており、 Mandiantが UNC1543 として追跡しているFAKEUPDATES感染チェーンを介してほぼ独占的に被害者のネットワークへのアクセスを取得します。以前、UNC2165 が HADES ランサムウェアを展開することを確認しました。 UNC2165 と Evil Corp の間の重複に基づいて、これらの攻撃者が、ランサムウェアの専用の亜種を使用することから、サービスとしてのランサムウェア (RaaS) として有名な LOCKBIT へと移行したことを確信を持って評価します。制裁を回避するためです。

UNC2165 が Evil Corp の活動と重複

2019 年 12 月の OFAC の Evil Corp に対する制裁は、司法省 (DOJ)が Bugat マルウェア作戦での役割を理由に起訴された個人に対する起訴状の封印を解いたことと併せて発表されました。 DRIDEX は、マルウェアの配布に複数のアクターが関与するアフィリエイト モデルで動作していると考えられていました。このマルウェアは当初、2018 年の早い時期から従来のバンキング型トロイの木馬として使用されていましたが、被害者のマシンにポストエクスプロイト フレームワークを展開するためのパイプとして DRIDEX が使用されることが増えてきました。 セキュリティ研究者はまた、DRIDEX がBITPAYMER の展開に先立って報告され始めたことを報告し始めました。 Evil Corp は DRIDEX の開発と配布で制裁を受けていましたが、このグループはすでに、より収益性の高いランサムウェア オペレーションに移行し始めていました。

UNC2165 の活動は、Evil Corp 関連の攻撃者の活動における別の進化を表している可能性があります。多くのレポートが、新しいランサムウェア ファミリの開発や、侵入を可能にする DRIDEX への依存度の低下など、関連する活動の進行を強調しています。帰属を曖昧にするためのこれらの明らかな努力にもかかわらず、UNC2165 は、犠牲者への初期アクセスを取得するために FAKEUPDATES に大きく依存し、インフラストラクチャと特定のランサムウェア ファミリの使用を重複させるなど、公に Evil Corp によるものとされている操作と顕著な類似点があります。

- UNC2165 は、UNC1543 から被害者のネットワークへの最初のアクセスをほぼ独占的に取得しました。 UNC1543は、少なくとも 2018 年 4 月から FAKEUPDATES を配布している金銭目的の脅威クラスターです。起訴の数か月前に、MandiantはFAKEUPDATES が DRIDEX 感染の最初の感染ベクトルとして使用され、後に BITPAYMER または DOPPELPAYMER の展開につながったと報告しました。

- UNC2165 は HADES ランサムウェアを展開しました。このランサムウェアは、Evil Corp 関連の脅威アクターに関連すると考えられている他のランサムウェアとコードと機能が類似しています。

- UNC2165 に起因する BEACON ペイロードとコマンド アンド コントロール (C&C) サーバーも、Evil Corp の疑いのある活動に関連して、他のセキュリティ ベンダーから公に報告されています (表 1)。

|

ビーコン C&C |

説明 |

|

mwebsoft [.] com |

2020 年 6 月、NCC Groupは WASTEDLOCKER ランサムウェアについて報告しましたが、これは Evil Corp によるものであると確信しています。これらのインシデントでは、攻撃者は最初のアクセスに FAKEUPDATES を利用しました。 |

|

カットユーチューブ[.]コム |

2021 年 6 月、Secureworksは、「 GOLD WINTER 」に起因する HADES ランサムウェアの侵入について報告しました。これらのインシデントでは、攻撃者は最初のアクセスに FAKEUPDATES または VPN 資格情報を利用しました。この活動は、後にランサムウェアをさらに分析した結果、GOLD DRAKE (別名 Evil Corp) によるものであることが判明し、GOLD DRAKE によって運営されていると考えられる他のファミリと重複しています。 |

|

ポタシップ[.] com |

2022 年 2 月、SentinelOneは Evil Corp の系譜に関する詳細なレポートを公開し、WASTEDLOCKER、HADES、PHOENIXLOCKER、PAYLOADBIN、および MACAW が同じ攻撃者によって開発されたことを高い信頼性で評価しました。研究者はまた、FAKEUPDATES と BITPAYMER、DOPPELPAYMER、WASTEDLOCKER、および HADES ランサムウェアの間のインフラストラクチャの重複にも注目しました。 |

「SilverFish」レポートと重複

UNC2165 は、ProDaft によって「SilverFish」と呼ばれる活動のクラスターとも重複しています。 Mandiant はこのレポートの情報を確認し、分析されたマルウェア管理パネルが FAKEUPDATES 感染の管理と、BEACON を含む二次ペイロードの配布に使用されていると判断しました。レポートに含まれるマルウェア ペイロードやその他の技術的成果物に基づいて、説明されているアクティビティの少なくとも一部は UNC2165 に起因すると考えられます。

- ProDaft レポート内のスクリーンショットに表示されるコマンドは、UNC2165 アクティビティと一致しています。このコマンドは、

msbuild.exeを使用して.csprojファイルから C&C ドメインtanzaniafisheries[.]comと通信する BEACON ペイロードを実行すると報告されています。私たちは、この BEACON C&C ドメインが UNC2165 によるものであると考えており、UNC2165 がこれと同じ手法を利用して、.csprojファイルを介して BEACON シェルコード ペイロードをロードすることを日常的に観察しています。 FAKEUPDATES C&C サーバーを介してこのコマンドを実行することは、UNC2165 がコマンドを実行し、侵害後にペイロードを起動するために、管理パネルへの少なくともある程度のアクセス権を持っていることを示唆しています。- 2020 年 6 月以降、FAKEUPDATES 経由で配信されたことが確認されたすべての BEACON ペイロードは、一般的な防弾ホスティング クライアントによる所有権と観察されたエクスプロイト後の TTP に基づいて、UNC2165 に起因するとされています。

- FAKEUDPATES もこの期間中に NETSUPPORT を配信しましたが、現在、この活動が UNC2165 によるものであるとは考えていません。 NETSUPPORT は、資格情報やその他の機密性の高い個人情報を盗むことで、組織ではなく個人に属するマシンへの感染を収益化するために使用される可能性が最も高いです。

- ProDaft レポートには、セカンダリ ペイロードがパネルに直接アップロードされ、ファイル ID 番号で参照されていることを示す画像が含まれています。 COLORFAKE のロードを確認したスクリプトは、次の参照

fileid = '<number>'(例: var fileid = ‘190’) を含んでいるため、このアクティビティと一致しています。

攻撃のライフサイクル

UNC2165 の活動は少なくとも 2020 年 6 月までさかのぼりますが、次の TTP は、展開されたランサムウェアを直接観察した侵入に焦点を当てています。

最初の妥協と足場の確立

UNC2165 は、主に FAKEUPDATES 感染を介して被害組織にアクセスし、最終的に影響を受けるホストに BEACON サンプルを展開するローダーを配信します。 UNC2165 Cobalt Strike ペイロードのローダー部分は頻繁に変更されていますが、2020 年以降、ほとんどの侵入で BEACON を継続的に使用しています。

- 2021 年、UNC2165 はDONUTなどの公開されているローダーを利用して、BEACON ペイロードを展開しました。ただし、2021 年後半以降に観察された侵入では、COLORFAKE (別名ブリスター) ドロッパーが使用されています。

- COLORFAKE が使用された最近の UNC2165 侵入では、FAKEUPDATES を介した COLORFAKE ペイロードの最初の配信を示す JavaScript アーティファクトを回復しました。ダウンロードされる各ペイロードには、FAKEUPDATES が取得してディスクに書き込む「fileid」値があります (図 2)。

-

- COLORFAKE DLL は

%ProgramData%内に.tmpファイルとして配置され、DLL に名前が変更された後、エクスポート機能を使用して RunDLL32 によって実行されます。

- COLORFAKE DLL は

-

|

|

権限の昇格

UNC2165 は、Mimikatz 攻撃や Kerberos 攻撃、Windows レジストリに保存されている認証データを標的とする攻撃、パスワード マネージャーに関連付けられたドキュメントやファイル、またはプレーンテキストの資格情報を含む可能性のあるドキュメントやファイルの検索など、侵入全体で特権昇格に対して複数の一般的なアプローチを採用しています。

- UNC2165 は、サービス アカウントを使用して、Windows SECURITYレジストリ ハイブのコピーを抽出しました。

- UNC2165 は Mimikatz を使用し、 Kerberoasting攻撃を実行して、標的の環境で広範な認証情報へのアクセスを取得しました。 UNC2165 によって生成された Kerberos データ出力ファイルは、通常、

%ProgramData%ルート ディレクトリに配置されます (図 3)。攻撃者はまた、取得した資格情報をターゲット ドメイン全体でテストして、どこで活動するかを特定します。 - UNC2165 は、 keep 、 avamar 、 kdb 、 netapp、 pass 、 passwなどの用語を検索して、資格情報や機密データを含む可能性のあるファイルやシステムを抽出目的で特定しました。さらに、攻撃者は、企業のパスワード マネージャーからパスワードに直接アクセスしてエクスポートしました。

- UNC2165 は、KEETHIEF/KEETHEFT や SecretServerSecretStealer などのツールを使用して、KeePass からキー マテリアルを収集し、Thycotic Secret Server からシークレットを復号化しました。

|

c |

内部偵察

UNC1543 FAKEUPDATES 感染に続いて、 whoami、nltest、cmdkey、 netなどの一連の組み込みの Microsoft Windows ユーティリティが、新しくアクセスされたシステムに対して使用され、データを収集し、被害者の環境について詳しく知ることがよくあります。これらのコマンドの大部分は、列挙コマンドのセミコロンで区切られた 1 つの大きなリストを使用して発行され、その後に追加の PowerShell 偵察が続きます (図 4)。この最初の偵察活動は、UNC2165 BEACON 展開の前に発生したため、UNC1543 に起因すると考えられます。ただし、収集された情報はほぼ確実に UNC2165 の意思決定を可能にします。侵入中、UNC2165 は複数の一般的なサードパーティ ツールを使用して被害者のネットワークを偵察し、内部システムにアクセスして侵入操作のガイドに使用される情報を取得しました。

- ある侵入では、UNC2165 が Advanced Port Scanner ユーティリティをダウンロードして実行しました。

- UNC2165 は、資産管理ツール Lansweeper をダウンロードしてインストールしました。

- UNC2165 は被害者の VMware VCenter にアクセスし、組織の仮想化環境のホスト構成、クラスター、およびストレージ デバイスに関する情報を提供しました。

- UNC2165 は、TrendMicro OfficeScan 管理コンソールにアクセスし、管理者の役割やその他の構成情報を表示しました。

|

|

横方向の動きと存在感の維持

UNC2165 は Cobalt Strike BEACON に大きく依存して、横方向の移動を可能にし、犠牲者の環境で存在を維持します。 BEACON の使用以外にも、UNC2165 は一般的な管理プロトコルとソフトウェアを使用して、RDP や SSH などのラテラル ムーブメントを可能にしています。

- 攻撃者は、SSH 経由で PuTTy を使用してエンタープライズ ストレージ システムに接続しました。

- UNC2165 は、RDP を介して被害者の環境内を横方向に移動しました。

- 永続性と水平移動の両方をサポートするために、UNC2165 はローカル システム アカウントを作成し、ローカル管理者や RDP ユーザーを含むグループに追加しました。

- 少なくとも 1 つのケースでは、UNC2165 は企業の VPN インフラストラクチャを介して被害者の環境へのアクセスを維持していました。

ミッションを完了する

ほとんどの場合、UNC2165 は被害者からデータを盗み、環境全体にランサムウェアを展開した後、恐喝の手段として使用します。データの流出方法が特定できる侵入では、グループが Rclone または MEGASync のいずれかを使用して、暗号化の前に被害者の環境からデータを転送したことを示唆する証拠があります。 Rclone ユーティリティは、機密ファイルをクラウド ストレージ プロバイダーと同期するために金銭目的の多くのアクターによって使用され、MEGASync はデータを MEGA クラウド ホスティング サービスに同期します。

UNC2165 は、その操作の最終段階で複数の Windows バッチ スクリプトを利用して、ランサムウェアを展開し、ランサムウェアの拡散を支援するためにシステムを変更しました。 UN2165 が HADES と LOCKBIT の両方を使用していることを確認しました。 2021 年初頭以降、これらの攻撃者が HADES を使用していることは確認されていません。特に、 LOCKBIT は有名なサービスとしてのランサムウェア (RaaS) アフィリエイト プログラムであり、UNC2758 として追跡されており、2020 年初頭からアンダーグラウンド フォーラムで宣伝されてきました ( 21 -00026166 )。

- UNC2165 は、グループ ポリシーの更新を強制するスクリプトを使用し、拡張子が EXE、BAT、または DLL のすべてのファイルと、

C:ProgramdataおよびC:Windowsディレクトリを Windows Defender の除外リストに追加します (図 5)。 - UNC2165 スクリプトは、ランサムウェアの展開前に、WMI を使用してウイルス対策製品やその他の Windows サービスを停止およびアンインストールすることもありました (図 6)。

- UNC2165 は、スクリプトを使用して複数の Windows レジストリ キーを変更し、ランサムウェアの実行に対する障壁を取り除き、Windows タスク マネージャー、レジストリ ツール、コマンド プロンプトなど、管理者が一般的に使用するユーティリティを無効にしました (図 7)。

- UNC2165 は、PSEXEC を使用して暗号化プロセスを開始するランサムウェア実行スクリプトを採用しています。また、このスクリプトは Windows Defender を無効にし、Windows イベント ログをクリアします (図 8)。

|

|

|

|

|

|

|

|

関連する可能性のある攻撃者

信頼できる機密情報源とアンダーグラウンド フォーラムの活動からの情報に基づいて、アンダーグラウンド フォーラムで活動している特定の攻撃者が UNC2165 と提携しているという中程度の確信を持っています。詳細については、 Mandiant Advantageを参照してください。

- Mandiant は以前、yalishanda の防弾ホスティング サービスでホストされている BEACON C&C サービスのクラスターを強調しており、これは一般的な攻撃者によって運営されていると考えられます。信頼できる機密情報源から収集された情報により、このクライアントに関連付けられたアカウント情報がアンダーグラウンド フォーラムでも攻撃者によって使用されていることが明らかになりました。

- この攻撃者のアンダーグラウンド フォーラムでの活動は、UNC2165 オペレーションで使用される TTP と一致しています。

- 2022 年 4 月、この攻撃者は、年間売上高が 30 億米ドルの卸売流通会社に VPN アクセスを購入したようで、追加のネットワーク アクセスの購入に関心を示しました。あまり一般的ではありませんが、UNC2165 が盗まれたと疑われる資格情報を侵入に使用していることが確認されています。

- 2019 年 12 月から 2020 年 8 月までの間に、攻撃者は Cobalt Strike のバージョンを購入しようと

exploit[.]inを少なくとも 2 回投稿しました。 - 2019 年 7 月以降、マルウェアを難読化して検出を回避するためのサービスやツールを探して、

exploit[.]inに関する投稿をいくつか行っています。

- また、攻撃者のユーザー名と一致する GitHub プロファイルも特定しました。アカウントのアクティビティは制限されていますが、UNC2165 操作と一致しています。最も注目すべきは、攻撃者が、

.csprojシェルコード ランナーを構築しようとしていることを示すコマンド ライン引数を含むプロジェクトの問題を公開したことです。 UNC2165 は、この期間中に.csprojファイルを広範囲に使用して BEACON ペイロードを展開し、.csprojファイルを利用して、問題が開かれたプロジェクトと一致する BEACON を展開しました。

含意

米国政府は、ランサムウェアの操作に取り組むためのより広範なツールキットの一部として、制裁をますます活用しています。これには、ランサムウェアの操作に直接関与するアクターと、不正な資金を受け取った暗号通貨取引所の両方に対する制裁が含まれています。これらの制裁は、脅威アクターの活動に直接的な影響を与えています。特に、交渉などのランサムウェア修復活動に関与する少なくとも一部の企業が、既知の制裁対象組織への支払いを促進することを拒否しているためです。これにより、ランサムウェア操作の主な要因である、攻撃者が被害者から支払う能力が最終的に低下する可能性があります。

既存のランサムウェアの採用は、UNC2165 が Evil Corp との提携を隠蔽しようとする自然な進化です。近年の LOCKBIT の卓越性と、いくつかの異なる脅威クラスターによるその使用の成功により、ランサムウェアが魅力的な選択肢になった可能性があります。この RaaS を使用すると、UNC2165 が他のアフィリエイトに溶け込むことができるため、攻撃ライフサイクルの初期段階を可視化して、専用のランサムウェアの使用に基づいて起因する可能性のある以前の操作と比較して、アクティビティを適切に特定する必要があります。さらに、HADES の頻繁なコード更新とブランド変更には開発リソースが必要であり、UNC2165 が LOCKBIT の使用をより費用対効果の高い選択肢と見なしたのはもっともなことです。 RaaS を使用すると、ランサムウェアの開発にかかる時間と労力が不要になり、ランサムウェアの展開操作を拡大するなど、リソースを別の場所で使用できるようになります。また、その採用により、攻撃者が完全に新しいランサムウェアをゼロから開発するための時間が一時的に増える可能性があり、セキュリティ研究者がそれを以前の Evil Corp の操作に簡単に関連付けることができなくなります。

UNC2165 オペレーションの背後にいる攻撃者が、Evil Corp の名前から距離を置くために追加の手順を引き続き実行する可能性があります。たとえば、攻撃者は FAKEUPDATES の使用を放棄することを選択できます。FAKEUPDATES は、Evil Corp の攻撃者とのリンクが十分に文書化されている操作であり、新たに開発された配信ベクトルを支持するか、アンダーグラウンド コミュニティからアクセスを取得しようとする可能性があります。 UNC2165 が侵入のサブセットで盗んだ資格情報を利用したことを考えると、この発展傾向のいくつかの証拠はすでに存在しており、これは疑わしいメンバーのアンダーグラウンド フォーラム活動と一致しています。私たちは、これらのアクターや将来的に制裁を受ける他のアクターが、被害者からの支払いを制限する要因にならないようにするために、身元を隠すためにこのような措置を講じることを期待しています.

技術的な付録

MITRE ATT&CK マッピング

Mandiant は、UNC2165 が次の手法を使用していることを確認しました。

影響

T1486: 影響を与えるために暗号化されたデータ

T1489: サービス停止

T1490: システム回復を禁止する

T1529: システムのシャットダウン/再起動

防御回避

T1027: 難読化されたファイルまたは情報

T1027.005: ツールからのインジケーターの削除

T1036: マスカレード

T1055: プロセス インジェクション

T1055.002: ポータブル実行可能インジェクション

T1070.001: Windows イベント ログをクリアする

T1070.004: ファイルの削除

T1070.005: ネットワーク共有接続の削除

T1070.006: タイムスタンプ

T1078: 有効なアカウント

T1112: レジストリの変更

T1127.001: MSBuild

T1134: アクセス トークンの操作

T1134.001: トークンのなりすまし/盗難

T1140: ファイルまたは情報の難読化解除/デコード

T1202: 間接コマンド実行

T1218.005: ムシュタ

T1218.011:Rundll32

T1497: 仮想化/サンドボックスの回避

T1497.001: システムチェック

T1553.002: コード署名

T1562.001: ツールの無効化または変更

T1562.004: システム ファイアウォールの無効化または変更

T1564.003: 隠しウィンドウ

T1620: リフレクティブ コードの読み込み

コマンドと制御

T1071: アプリケーション層プロトコル

T1071.001: Web プロトコル

T1071.004: DNS

T1090.004: ドメイン フロンティング

T1095: 非アプリケーション層プロトコル

T1105: Ingress ツール転送

T1573.002: 非対称暗号

コレクション

T1056.001: キーロギング

T1113: 画面キャプチャ

T1115: クリップボード データ

T1560: 収集されたデータのアーカイブ

T1602.002: ネットワーク デバイス構成のダンプ

発見

T1007: システム サービス ディスカバリ

T1010: アプリケーション ウィンドウの検出

T1012: レジストリのクエリ

T1016: システム ネットワーク構成の検出

T1033: システム所有者/ユーザーの検出

T1049: システム ネットワーク接続の検出

T1057: プロセス検出

T1069: アクセス許可グループの検出

T1069.001: ローカル グループ

T1069.002: ドメイン グループ

T1082: システム情報の検出

T1083: ファイルとディレクトリの検出

T1087: アカウントの検出

T1087.001: ローカル アカウント

T1087.002: ドメイン アカウント

T1482: ドメイン信頼発見

T1518: ソフトウェア検出

T1614.001: システム言語の検出

横移動

T1021.001: リモート デスクトップ プロトコル

T1021.002: SMB/Windows 管理共有

T1021.004: SSH

流出

T1020: 自動抽出

実行

T1047: Windows Management Instrumentation

T1053: スケジュールされたタスク/ジョブ

T1053.005: スケジュールされたタスク

T1059: コマンドおよびスクリプト インタープリター

T1059.001: PowerShell

T1059.003: Windows コマンド シェル

T1059.005: Visual Basic

T1059.007: JavaScript

T1569.002: サービスの実行

持続性

T1098: アカウント操作

T1136: アカウントの作成

T1136.001: ローカル アカウント

T1543.003: Windows サービス

T1547.001: レジストリ実行キー/スタートアップ フォルダ

T1547.009: ショートカットの変更

資格情報へのアクセス

T1003.001: LSASS メモリ

T1003.002: セキュリティ アカウント マネージャー

T1552.002: レジストリの資格情報

T1558: Kerberos チケットを盗むか偽造する

T1558.003: ケルベロスト

初期アクセス

T1133: 外部リモート サービス

T1189: ドライブバイ侵害

資源開発

T1588.003: コードサイニング証明書

T1588.004: デジタル証明書

T1608.003: デジタル証明書のインストール

ロックビットYARAのルール

次の YARA ルールは、適切なパフォーマンスを確保し、誤検知のリスクを制限するために、組織独自の内部テスト プロセスを通じて最初に検証することなく、運用システムで使用したり、ブロック ルールを通知したりすることを意図したものではありません。これらのルールは、LOCKBIT アクティビティを特定するためのハンティング作業の開始点として機能することを目的としています。ただし、マルウェア ファミリが変更された場合は、時間の経過とともに調整が必要になる場合があります。

|

ルール LOCKBIT_Note_PE_v1 { 文字列:

$onion = /http://lockbit[a-z0-9]{9,49}.onion/ ascii wide $note1 = “restore-my-files.txt” nocase ascii wide $note2 = /lockbit[_-](ransomware|note).hta/ nocase ascii wide $v2 = “LockBit_2_0_Ransom” ノーケースワイド

調子:

(uint16(0) == 0x5A4D) および (uint32(uint32(0x3C)) == 0x00004550) そして$オニオン および (($note*) のすべて) であり、$v2 ではない |

|

ルール LOCKBIT_Note_PE_v2 { 文字列:

$onion = /http://lockbit[a-z0-9]{9,49}.onion/ ascii wide $note1 = “restore-my-files.txt” nocase ascii wide $note2 = /lockbit[_-](ransomware|note).hta/ nocase ascii wide $v2 = “LockBit_2_0_Ransom” ノーケースワイド

調子:

(uint16(0) == 0x5A4D) および (uint32(uint32(0x3C)) == 0x00004550) およびそれらすべて } |

参照: https://www.mandiant.com/resources/blog/unc2165-shifts-to-evade-sanctions

Comments