マイクロソフトは、標的型キャンペーンでCVE-2021-40539に対して脆弱な ZOHO ManageEngine ADSelfService Plus ソフトウェア バージョンを実行しているシステムを侵害するために使用されるエクスプロイトを検出しました。 Microsoft Threat Intelligence Center (MSTIC) は、観測されたインフラストラクチャ、被害者学、戦術、および手順に基づいて、このキャンペーンが中国で活動しているグループ DEV-0322 によるものであることを確信しています。

MSTIC は以前、ゼロデイ エクスプロイトによる SolarWinds Serv-U ソフトウェアを標的とした攻撃に関連する DEV-0322 アクティビティを強調していました。観察された国家の攻撃者の活動と同様に、Microsoft は、標的にされたり侵害されたりした顧客に通知し、アカウントを保護するために必要な情報を提供します。

Palo Alto Unit 42 の同僚も、最近のブログでこの活動を強調しています。 Unit 42 の業界パートナーとしての協力と、顧客を保護するための継続的な取り組みに感謝します。また、Lumen Technologies のBlack Lotus Labsのパートナーにも、この脅威を追跡して軽減するための取り組みに貢献していただいたことに感謝します。

このブログでは、Microsoft が最新の DEV-0322 キャンペーンで観察したことを共有し、セキュリティ製品を通じて実施されている保護についてお客様にお知らせします。この活動で Microsoft 製品のエクスプロイトは確認されていません。

MSTIC は、DEV-#### の指定を、脅威活動の未知の、新興の、または発展中のクラスターに付けられた一時的な名前として使用します。これにより、MSTIC は、その起源または身元について高い信頼が得られるまで、一意の情報セットとして追跡できます。アクティビティの背後にあるアクター。定義された基準を満たすと、DEV グループは名前付きアクターに変換されます。

活動内容

MSTIC は、2021 年 9 月 22 日に最新の DEV-0322 キャンペーンを初めて観測し、防衛産業基地、高等教育、コンサルティング サービス、および情報技術セクターにあると思われる標的に対する活動を行いました。標的とされたシステムで CVE-2021-40539 が最初に悪用された後、DEV-0322 は、クレデンシャル ダンプ、カスタム バイナリのインストール、永続性を維持してネットワーク内を横方向に移動するためのマルウェアの投下など、いくつかのアクティビティを実行しました。

資格情報のダンピング

このキャンペーンでは、DEV-0322 が次のコマンドを使用して資格情報のダンプを実行していることが確認されました。

DEV-0322 はまた、セキュリティ イベント ログを具体的に読み取り、イベント ID 4624 イベントを探すためのツールを展開することもありました。次に、彼らのツールはドメイン、ユーザー名、および IP アドレスを収集し、ファイルelrs.txtに書き込みます。彼らは通常、このツールをelrs.exeと呼びました。以下は、その呼び方の例です。

資格情報を取得した後、DEV-0322 がネットワーク上の他のシステムに横方向に移動し、次のコマンドでカスタム IIS モジュールをドロップすることが観察されました。

カスタム IIS モジュールのインストール

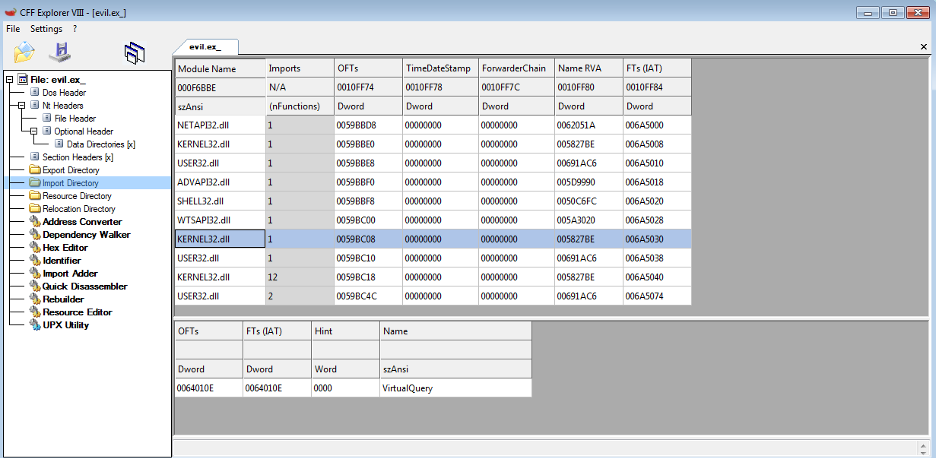

gac.exeバイナリは、 AppCmd .exeを使用して IIS モジュールとしてインストールする前に、 ScriptModule.dllをグローバル アセンブリ キャッシュにインストールします。 AppCmd.exeは、サーバー管理に使用される IIS 7 以降のインストールに含まれるコマンド ライン ツールです。このモジュールは、BeginRequest IIS http イベントにフックし、HTTP ヘッダーの Cookies フィールドを介して渡されるカスタム コマンドと引数を探します。

図 1: コントローラーから被害者のマシンへのエンコードされた要求

カスタム IIS モジュールは、 cmd.exeおよび PowerShell コマンドの実行をサポートしています。また、DEV-0322 には、侵害された IIS Web サーバーとの間でファイルを直接ダウンロードおよびアップロードする機能も提供されます。このモジュールは、受信する認証資格情報も監視してキャプチャします。次に、これらをエンコードし、次のパスに書き込みます。

C:ProgramDataMicrosoftCryptoRSAkey.dat

このモジュールがコマンド「ccc」を受け取ると、ファイルc:windowstempccc.exeをドロップします。ファイルccc.exeは、引数を指定してcmd.exeを起動し、出力をコントローラに送り返す .NET プログラムです。

図 2: IIS モジュール バックドアに含まれる Base64 でエンコードされた ccc.exe

以下は、 ccc.exe がドロップされた後のw3wp.exeプロセスからのコマンドの例です。

"c:windowstempccc.exe" dir

Zebracon マルウェアの展開

カスタム IIS モジュールに加えて、DEV-0322 は、私たちが Trojan:Win64/Zebracon と呼んでいるトロイの木馬も配備しました。このトロイの木馬は、ハードコードされた認証情報を使用して、DEV-0322 に感染した疑いのある Zimbra 電子メール サーバーに接続します。

取得した認証トークン (ZM_AUTH_TOKEN) を使用して<ZimbraServer>/service/soapに対して後続のコマンドを実行し、脅威アクターが制御するメールボックスで次のような電子メール操作を実行します。

- メールを検索 (例: <query>(in:”inbox” or in:”junk”) is:unread</query> )

- メールを読む

- メールを送信する (例: 件名: [自動返信] メールを受け取りました。すぐに確認します! )

これらの操作は、Zebracon マルウェアが DEV-0322 制御のメールボックスからコマンドを受信するために使用されます。

Zebracon トロイの木馬に関連するファイルには、次のメタデータがあります。

- 会社名:

- シナコール。株式会社

- ファイル説明:

- ジンブラ ソープ スイーツ

- Zimbra 石鹸ツール

- 内部名:

- newZimbr.dll

- zimbra-controller-dll.dll

- 元のファイル名:

- newZimbr.dll

- ZIMBRA-SOAP.DLL

マイクロソフトは引き続き DEV-0322 の活動を監視し、お客様のために保護を実装します。当社のセキュリティ製品全体で実施されている現在の検出、高度な検出、および IOC の詳細を以下に示します。

検出

Microsoft 365 Defender の検出

ウイルス対策

Microsoft Defender ウイルス対策は、脅威コンポーネントを次のマルウェアとして検出します。

- Trojan:MSIL/Gacker.A です!

- バックドア:MSIL/Kokishell.A!is

- トロイの木馬:Win64/Zebracon.A!

エンドポイントの検出と応答 (EDR)

セキュリティ センターの次のタイトルのアラートは、ネットワーク上の脅威の活動を示している可能性があります。

- DEV-0322 アクターのアクティビティが検出されました

- CVE-2021-40539 を悪用した可能性のあるマルウェア

次のアラートも、この脅威に関連するアクティビティを示している可能性があります。これらのアラートは、無関係な脅威活動によってトリガーされる可能性がありますが、参考のためにここにリストされています。

- 重大度の高いマルウェア「Zebracon」を検出

- ASEP レジストリで検出された異常

Microsoft 365 Defender は、関連するすべてのアラートをインシデントに関連付けて、観察されたアラートがこのアクティビティに関連しているかどうかを顧客が自信を持って判断できるようにします。 Microsoft 365 Defender ポータルを使用しているお客様は、この DEV-0322 アクティビティに関連する検出を含むインシデントを表示、調査、および対応することができます。

Microsoft Defender for Endpoint (Microsoft 365 Defender に含まれる) の脅威と脆弱性の管理モジュールは、CVE-2021-40539 に関連する洞察を提供します。お客様は、Microsoft 365 Defender ポータルで環境内の影響を受けるデバイスを見つけ、ManageEngine ソフトウェアの適切なバージョンの更新を開始できます。お客様は、以下に含まれるハンティング クエリを使用して、CVE-2021-40539 に対して脆弱である可能性があるデバイスを特定することもできます。

Microsoft Sentinel の検出

このブログ投稿に含まれる侵害の兆候 (IoC) は、Microsoft Sentinel のお客様は、 Microsoft Sentinel Threat Intelligence ブレードにあるMicrosoft Emerging Threat Feedからも入手できます。これらは、以下に詳述するハンティング クエリとともに、検出目的でお客様が使用できます。

高度なハンティング クエリ

Microsoft Sentinel ハンティング クエリ

名前: DEV-0322 コマンドライン アクティビティ 2021 年 11 月

説明: このハンティング クエリは、このブログ投稿で詳しく説明されているように、観察された DEV-0322 アクティビティに関連するプロセス コマンド ライン アクティビティを探します。攻撃者のエクスプロイト後の活動の一部として使用されるコマンド ラインを特定します。クエリは、Microsoft Defender for Endpoint からの追加データを使用して、各結果に関連付けられたリスク スコアを生成します。リスクの高いイベントが発生したホストを最初に調査する必要があります。

名前: DEV-0322 ファイル ドロップ アクティビティ 2021 年 11 月

説明: このハンティング クエリは、このブログで詳しく説明されているように、観測された DEV-0322 アクティビティに関連するファイル作成イベントを探します。このクエリがハントするファイルは、攻撃者のエクスプロイト後のアクティビティの一部としてドロップされます。クエリは、Microsoft Defender for Endpoint からの他の追加データを使用して、各結果に関連付けられたリスク スコアを生成します。リスクの高いイベントが発生したホストを最初に調査する必要があります。

これらのクエリに加えて、Microsoft Sentinel Information Model (MSIM) を使用して同じアクティビティを検索する同等のクエリがあります。 MSIM を使用している場合、これらのクエリは次の場所にあります。

- https://github.com/azure/azure-sentinel/blob/master/Hunting%20Queries/MultipleDataSources/Dev-0322CommandLineActivityNovember2021-MSIM.yaml

- https://github.com/azure/azure-sentinel/blob/master/Hunting%20Queries/MultipleDataSources/Dev-0322FileDropActivityNovember2021-MSIM.yaml

Microsoft 365 Defender ハンティング クエリ

名前: CVE-2021-40539 の脆弱性がある Surface デバイス

説明:このクエリを使用して、CVE-2021-40539 に対して脆弱である可能性がある組織内のデバイスを探します。 クエリを実行します。

DeviceTvmSoftwareVulnerabilities

| where CveId == "CVE-2021-40539"

| project DeviceId, DeviceName, CveId, OSPlatform, SoftwareName, SoftwareVersion

名前:エクスプロイト後にドロップされた疑わしいファイルのハント

説明:攻撃者のエクスプロイト後の活動によってドロップされた疑わしいファイルを探します。 クエリを実行します。

// Look for the specific files dropped by threat actor

let files = dynamic(["C:ProgramDataMicrosoftCryptoRSAkey.dat ", "c:windowstempccc.exe"]);

DeviceFileEvents

| where FileName endswith "elrs.exe" or FolderPath has_any (files)

// Increase the risk score of command accessing file also seen

| join kind=leftouter (DeviceProcessEvents

| where ProcessCommandLine contains "cmd /c elrs.exe") on DeviceId

| project-reorder Timestamp, DeviceName, FileName, FolderPath, ProcessCommandLine, InitiatingProcessAccountName

名前: DEV-0322 攻撃者によって使用されていることが観察されたコマンド ラインのハント

説明:攻撃者によるエクスプロイト後の活動の一部として使用されている疑わしいコマンド ラインを探します。 クエリを実行します。

// Look for command lines observed used by the threat actor

let cmd_lines = dynamic(['cmd.exe /c "wmic /node:redacted process call create "ntdsutil snapshot "activate instance ntds" create quit quit > c:windowstempnt.dat";', 'regsvr32 /s c:windowstempuser64.dll', 'process call create "cmd /c c:windowstempgac.exe -i c:windowstempScriptModule.dll >c:windowstemptmp.dat"']);

DeviceProcessEvents

// Look for static cmd lines and dynamic one using regex

| where ProcessCommandLine has_any (cmd_lines) or ProcessCommandLine matches regex "save HKLMSYSTEM [^ ]*_System.HIV" or InitiatingProcessCommandLine has_any (cmd_lines) or InitiatingProcessCommandLine matches regex "save HKLMSYSTEM [^ ]*_System.HIV"

| summarize count(), FirstSeen=min(Timestamp), LastSeen = max(Timestamp) by DeviceId, DeviceName, ProcessCommandLine, AccountName, FileName, InitiatingProcessCommandLine, InitiatingProcessFileName, InitiatingProcessAccountName, InitiatingProcessAccountSid

// Base risk score on number of command lines seen for each host

| extend RiskScore = count_

| project-reorder FirstSeen, LastSeen, RiskScore, DeviceName, DeviceId, ProcessCommandLine, AccountName

| extend timestamp = FirstSeen, AccountCustomEntity = AccountName, HostCustomEntity = DeviceName

侵害の痕跡 (IOC)

| タイプ | インジケータ |

| SHA-256 | bb4765855d2c18c4858dac6af207a4b33e70c090857ba21527dc2b22e19d90b5 |

| SHA-256 | e5edd4f773f969d81a09b101c79efe0af57d72f19d5fe71357de10aacdc5473e |

| SHA-256 | 79e3f4ef28ab6f118c839d01a404ccae56f4067f3f2d2add3603be5c717932b |

| SHA-256 | a2da9eeb47a0eef4a93873bcc595f8a133a927080a2cd0d3cb4b4f5101a5c5c2 |

| SHA-256 | d1d43afd8cab512c740425967efc9ed815a65a8dad647a49f9008732ffe2bb16 |

| SHA-256 | 3c90df0e02cc9b1cf1a86f9d7e6f777366c5748bd3cf4070b49460b48b4d4090 |

| SHA-256 | ae93e2f0b3d0864e4dd8490ff94abeb7279880850b22e8685cd90d21bfe6b1d6 |

| SHA-256 | b4162f039172dcb85ca4b85c99dd77beb70743ffd2e6f9e0ba78531945577665 |

| SHA-256 | b0a3ee3e457e4b00edee5746e4b59ef7fdf9b4f9ae2e61fc38b068292915d710 |

| SHA-256 | bec067a0601a978229d291c82c35a41cd48c6fca1a3c650056521b01d15a72da |

| SHA-256 | 1e031d0491cff504e97a5de5308f96dc540d55a34beb5b3106e5e878baf79d59 |

| SHA-256 | f757d5698fe6a16ec25a68671460bd10c6d72f972ca3a2c2bf2c1804c4d1e20e |

| SHA-256 | 322368e7a591af9d495406c4d9b2461cd845d0323fd2be297ec06ed082ee7428 |

| SHA-256 | 5fcc9f3b514b853e8e9077ed4940538aba7b3044edbba28ca92ed37199292058 |

| SHA-256 | b2a29d99a1657140f4e254221d8666a736160ce960d06557778318e0d1b7423b |

Comments