今週のレポートは、脅威アクターが Microsoft Exchange を企業ネットワークへの初期アクセスを得てデータを盗み、ランサムウェアを展開するための主要な標的と見なしていることを示しています。

CrowdStrike の研究者は今週、Play ランサムウェア オペレーションが「OWASSRF」と呼ばれる新しい Microsoft Exchange 攻撃を利用し、CVE-2022-41082 と CVE-2022-41080 のエクスプロイトを連鎖させて、企業ネットワークへの初期アクセスを取得したことを報告しました。

ランサムウェア操作は、このアクセスを使用してデータを盗み、ネットワーク上のデバイスを暗号化しました。

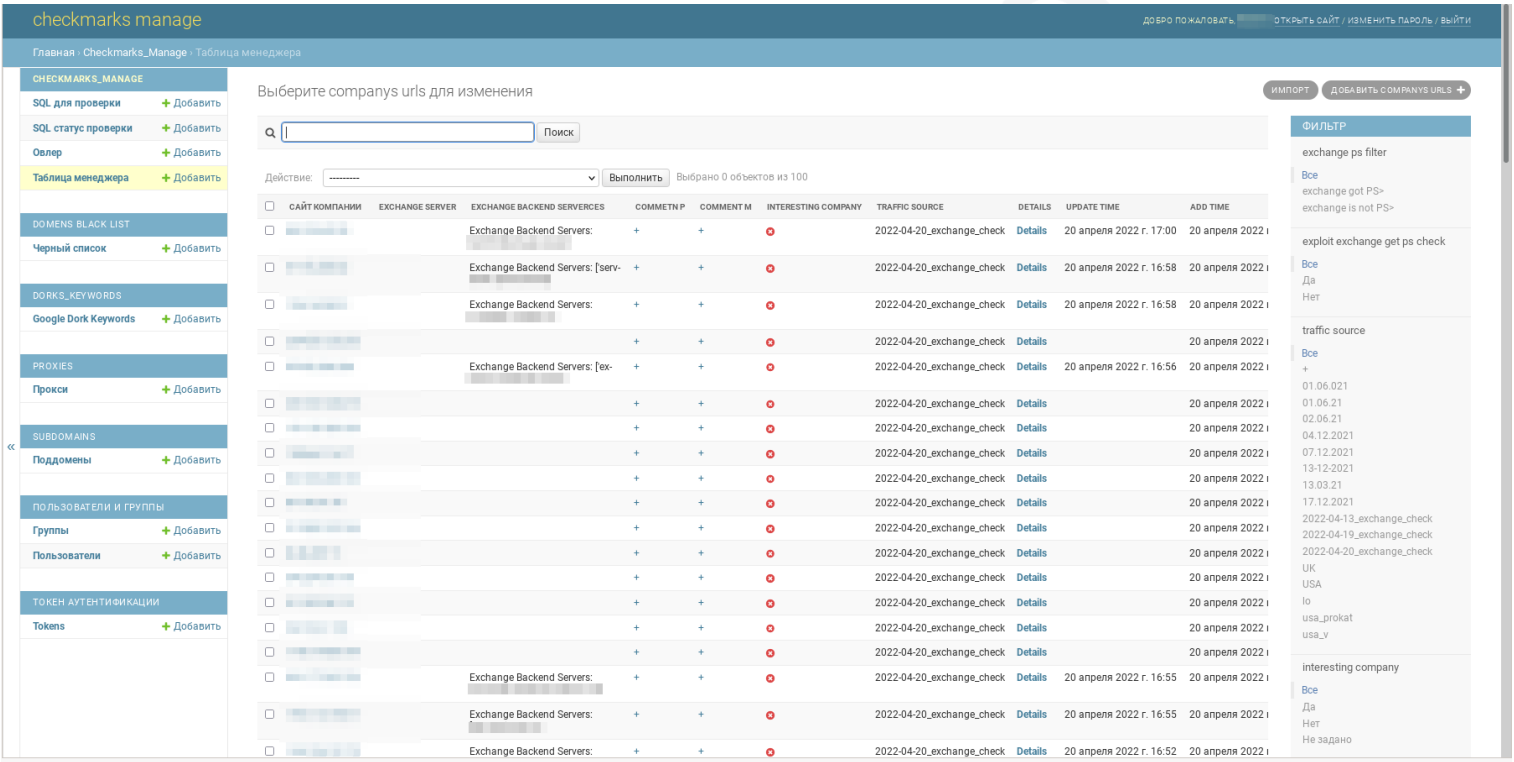

Microsoft Exchange が攻撃者の標的にされた別の例として、ProDaft は今週、 FIN7 ハッキング グループが Microsoft Exchange を標的とする「Checkmarks」と呼ばれる自動攻撃プラットフォームを作成したことを明らかにしました。

このプラットフォームは、Exchange サーバーを自動的にスキャンし、脆弱性を悪用してアクセスを取得し、サーバーからデータをダウンロードします。

次に、FIN7 はその会社を評価して、ランサムウェアを展開するのに十分な価値があるかどうかを判断します。

出典:プロダフト

TrendMicro は、 Zeonとして知られるConti セルが Royal Ransomware にブランド変更されたという 9 月のレポートも確認しました。

今週のその他のレポートは、さまざまなランサムウェア操作に光を当てています。

- Reveton が Ransomware -as-a-Service 運用の前身であったことに関するレポート。

- Nokoyawa ランサムウェアの運用に関するレポートです。

- Vice Society は最終的に、他のオペレーションのマルウェアに依存する代わりに、独自のカスタム ランサムウェア エンクリプターを手に入れました。

- 最近活動を拡大しているPlayランサムウェアに関するテクニカルレポートです。

寄稿者、および今週ランサムウェアに関する新しい情報やストーリーを提供した人は次のとおりです。@Bleepinコンピューター、@フォーオクテット、@billtoulas、@ダニエルギャラガー、@demonslay335、@シャギーゲル、@jorntvdw、@LawrenceAbrams、@malwrhunterteam、@VK_インテル、@PolarToffee、@fwosar、@Ilonut_Ilascu、@セイフリード、@マルウェアフォーム、@セルゲイ、@IBMセキュリティ、@PRODAFT、@CrowdStrike、@LabsSentinel、@フォーティネット、@zscaler、@トレンドマイクロ、 と@pcrisk.

2022 年 12 月 19 日

Play ランサムウェアがドイツのホテル チェーン H-Hotels への攻撃を主張

Play ランサムウェア ギャングは、H-Hotels (h-hotels.com) に対するサイバー攻撃の犯行声明を発表し、同社の通信障害を引き起こしました。

Reveton Ransomware-as-a-Service がサイバーセキュリティをどのように変えたか

2012 年、Reveton ランサムウェアが出現しました。これは、史上初のサービスとしてのランサムウェア (RaaS) 操作であると考えられています。それ以来、RaaS により、基本的な技術スキルを持つギャングが無差別に攻撃を開始できるようになりました。現在、ほとんどの人が非常に効果的なマルウェア キャンペーンを作成できます。

2022 年 12 月 20 日

ランサムウェア ギャングが新しい Microsoft Exchange エクスプロイトを使用してサーバーを侵害

Play ランサムウェアの脅威アクターは、ProxyNotShell URL 書き換え緩和策をバイパスする新しいエクスプロイト チェーンを使用して、Outlook Web Access (OWA) を介して脆弱なサーバーでリモート コード実行 (RCE) を取得します。

Nokoyawa ランサムウェア: Rust or Bust

Nokoyawa ランサムウェアは 2022 年 2 月に発見され、Karma として知られる別のランサムウェア ファミリとコードを共有していました。 Nokoyawa ランサムウェアの系統は、さらに Nemty ランサムウェアに遡ることができます。 Nokoyawa ランサムウェアの元のバージョンは C プログラミング言語で記述され、ファイル暗号化は非対称楕円曲線暗号 (ECC) と Curve SECT233R1 (別名 NIST B-233) を使用し、Tiny-ECDH オープン ソース ライブラリとファイルごとの Salsa20 対称キーを組み合わせて使用します。 . Nokoyawa ランサムウェア 2.0 は対称暗号化に引き続き Salsa20 を使用しますが、楕円曲線は Curve25519 に置き換えられました。

新しい STOP ランサムウェアの亜種

PCriskは、拡張子.isalまたは.iszaを追加する新しい STOP ランサムウェアの亜種を発見しました。

2022 年 12 月 21 日

Conti Team One Splinter Group が、コールバック フィッシング攻撃を伴う Royal ランサムウェアとして再浮上

Royal ランサムウェアは、2022 年 9 月頃に研究者によって最初に発見された可能性がありますが、その背後にあるサイバー犯罪者を熟知させてきました。Vitali Kremez が共有したマインド マップによると、このランサムウェアを実行している攻撃者は、かつて Conti Team One の一員でした。 Royal ランサムウェアにブランド変更するまで、Zeon ランサムウェアと呼ばれていました。

新しい HardBit 2.0 ランサムウェア

PCrisk は、拡張子.hardbit2を追加し、 How To Restore Your Files.txtという名前の身代金メモをドロップする HardBit 2.0 ランサムウェアを発見しました。

新しい STOP ランサムウェアの亜種

PCrisk は、 .iswr拡張子を追加する新しい STOP ランサムウェアの亜種を発見しました。

2022 年 12 月 22 日

Vice Society ランサムウェア ギャングが新しいカスタム エンクリプタに切り替える

Vice Society ランサムウェア オペレーションは、NTRUEncrypt と ChaCha20-Poly1305 に基づく強力なハイブリッド暗号化スキームを実装するカスタム ランサムウェア暗号化の使用に切り替えました。

FIN7 ハッカーが Exchange サーバーに侵入するための自動攻撃プラットフォームを作成

悪名高い FIN7 ハッキング グループは、Microsoft Exchange と SQL インジェクションの脆弱性を悪用する自動攻撃システムを使用して、企業ネットワークを侵害し、データを盗み、財務規模に基づいてランサムウェア攻撃のターゲットを選択します。

ランサムウェアのまとめ – ランサムウェアをプレイ

Play は、2022 年 6 月に初めて検出されたランサムウェア ゲームでは比較的新しい存在です。このレポートでは、Play は、それを開発および配布しているグループとランサムウェアの実行可能ファイルの名前の両方を指しています。この分野の他の多くの事業者と同様に、Play は、組織内のエンドポイントやその他の価値のあるインフラストラクチャを暗号化し、身代金が支払われない場合、これらのマシンから盗み出したデータをインターネット上に公開すると脅迫する二重恐喝手法を採用しています。

Comments