2021 年の世界の滞留時間の中央値(攻撃者が検出されるまでに被害者のシステムに留まる日数) は 21 日でした。セキュリティ チームは滞留時間を大幅に短縮してきましたが、まだ改善の余地があります。

効果的なセキュリティ運用プログラムの重要な側面の 1 つは、実用的で最新の関連する脅威インテリジェンスです。脅威インテリジェンスは、組織が脅威を先取りし、最終的に滞留時間を短縮するのに役立ちます。ただし、敵対者の戦術の幅広さ、拡大し続ける攻撃対象領域、および増大するサイバーセキュリティの人材不足により、適切に実装することは困難な場合があります.

そこで、Google Cloud の Chronicle 向け Mandiant Breach Analyticsの出番です。Breach Analytics を使用すると、Chronicle のお客様は、高度な自動化によって攻撃者の滞留時間を短縮できます。

このオファーは、侵害の痕跡 (IOC) の存在について顧客に知らせるように設計されています。これらの IOC は、世界中の最新の侵害を調査している Mandiant のコンサルタントによって特定されます。自動化と機械学習ベースのモデルは、数分の 1 の労力とコストで IOC をキュレートし、優先順位を付けます。結局のところ、このオファリングは組織が重要な質問に答えるのに役立ちます:私たちは侵害されていますか?

侵害分析は Mandiant によって強化されています

クラウド、オンプレミス、またはハイブリッド モデルに展開された規模、業界、地理、またはセキュリティ制御に関係なく、組織が潜在的な侵害をより迅速に検出できるようにするために、仮想拡張機能として Mandiant の最前線の洞察と専門知識へのプロアクティブなパイプラインを開発しました。大規模なセキュリティ エンジニアリングは必要ありません。現在、高度な分析を使用して、セキュリティ チームは、私たちが知っていることを、知っているときに知ることができます。

Mandiant のサービスは世界に展開されており、社内のセキュリティ アナリストと研究者からなる大規模なチームがすべての違いを生み出しています。 Mandiant のIntel Grid™を利用した Breach Analytics は、 Mandiant Incident Responseエンゲージメントからの最新の IOC、業界をリードする脅威インテリジェンス アナリストからの洞察、マネージド ディフェンスクライアントの最前線で見られるものを取り入れ、それをお客様のサイバーと継続的に比較します。セキュリティデータ。

ブリーチ分析は、特定のプロファイルに対する脅威アクターの既知の公開された戦術や手法を照合するだけでなく、公開されていない可能性のある戦術も照合します Mandiant が最近の Forrester Wave™ でリーダーにランク付けされた場合、Mandiant のアクティブなインシデント対応業務で特定され、認定されています。これにより、お客様は、世界中で実施されている実際のアクティブな違反調査から得られた最新の情報を常に入手できます。

しかしそれだけではありません。攻撃者や攻撃者が攻撃や手法を進化させるにつれて、かつては「安全」と見なされていたシステムが新たな脅威にさらされる可能性があります。 Breach Analytics は履歴データを継続的に分析し、セキュリティ チームが新しい IOC を使用して、過去の侵害または侵害された過去のデータを発見できるようにします。 Google Cloud Chronicle の 12 か月の保持期間により、大量のデータ ソースを含むすべての取り込みが保持されるため、ユーザーは遡及ハントを実行して、最初の侵害ポイントを費用対効果の高い方法で特定できるようになりました。

内部の仕組み

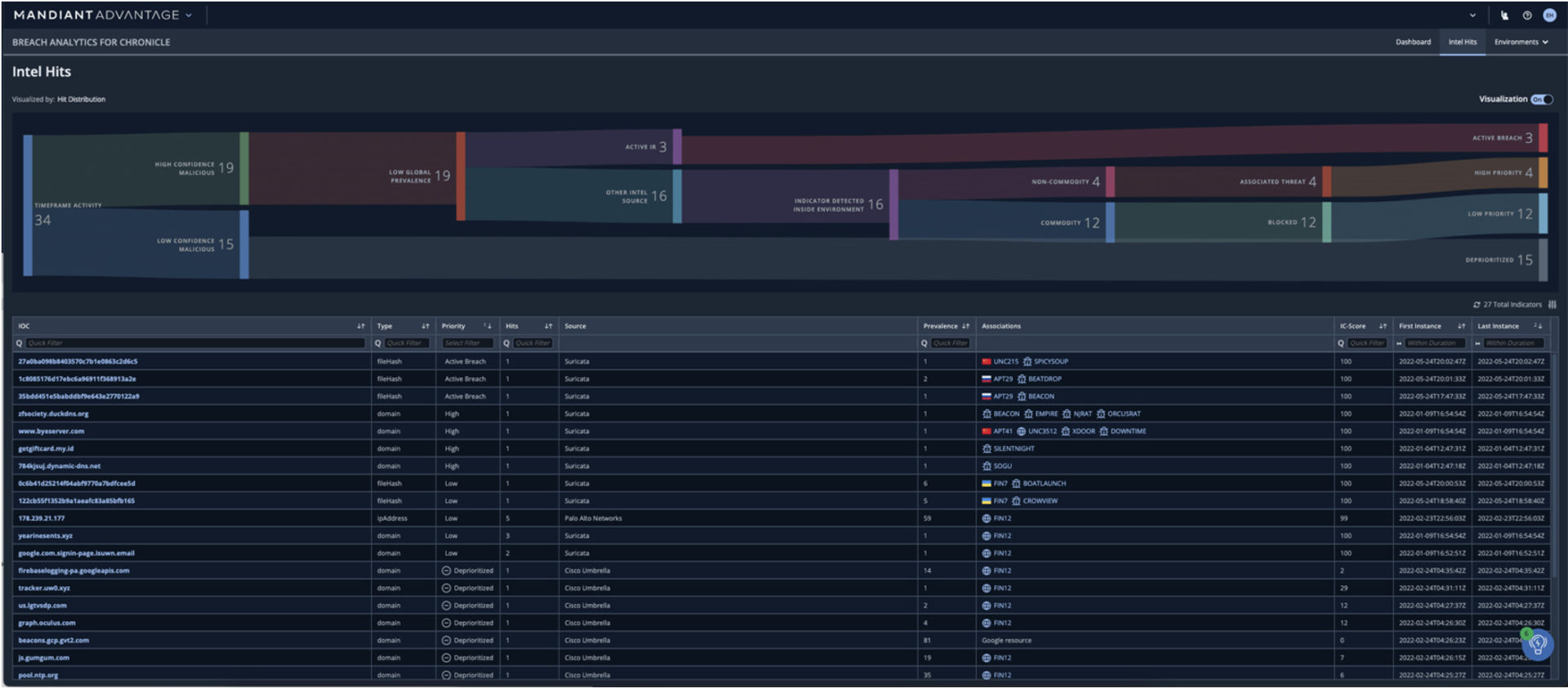

図 1 は、Breach Analytics が 34 の一致または「ヒット」を検出し、そのうちの 3 つだけが「アクティブな侵害」であることをすばやく抽出した様子を示しています。侵害分析がなければ、アナリストがトリアージと分析に 11 時間以上かかっていたでしょう (「ヒット」あたり約 20 分と仮定)。

Breach Analytics を使用すると、セキュリティ アナリストは「優先度の高い」イベントを選択して注目し、その「IC スコア」を確認できます。これは、公式に知られている数百万の指標に対する Mandiant の専門家ベースの信頼度スコアと、脆弱性に関する最新の未発表の洞察です。 「普及率」指標は、Mandiant がすでに特定している同様の地域または業界の顧客に対する直接的な影響を理解するのに役立ちます。最後に、Mandiant の現在の調査で特定された脆弱性を Active Breaches 内で可視化することは、目前のリスクを迅速に理解するために不可欠です。

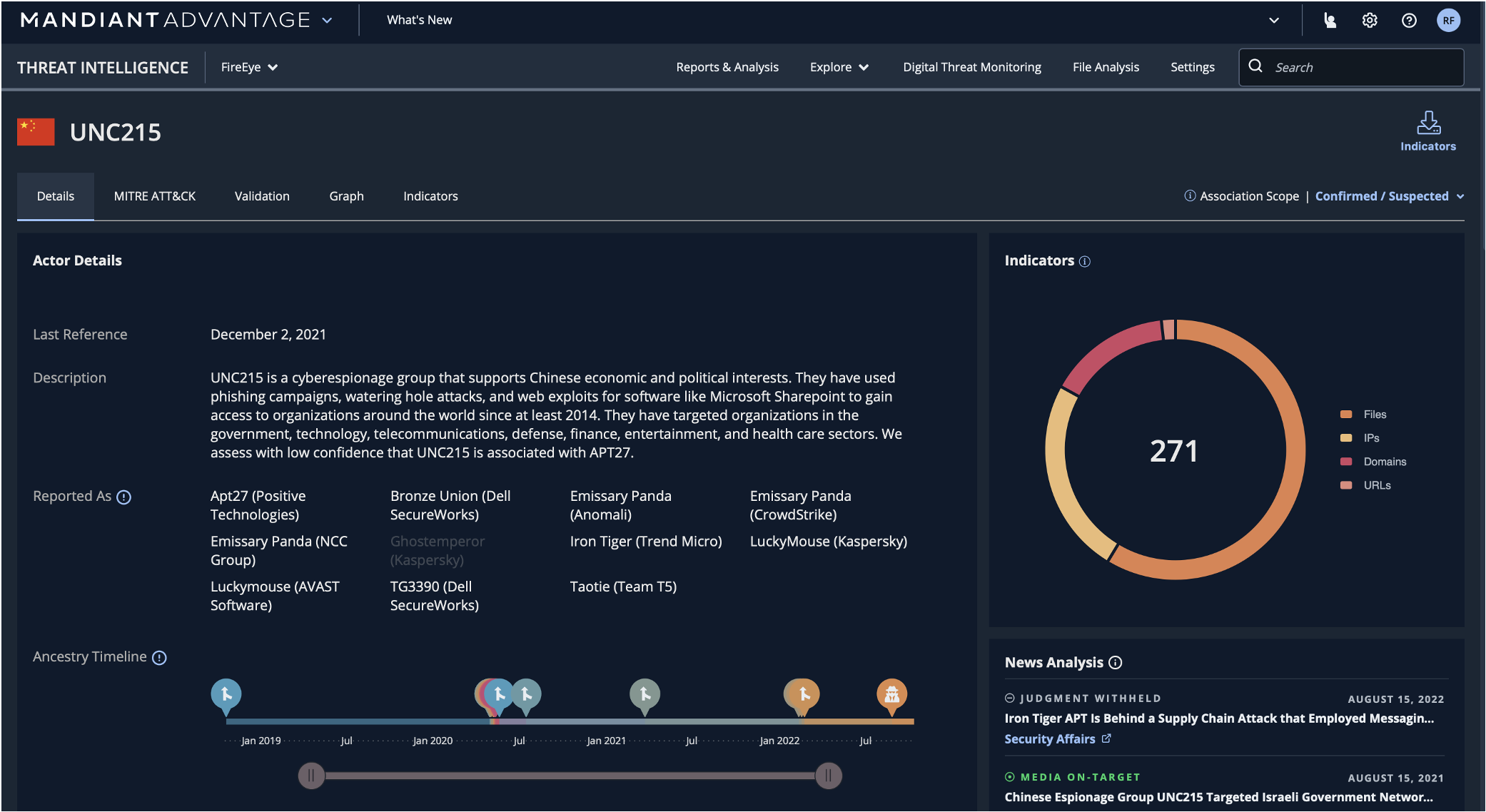

侵害の詳細と攻撃元に関するより深い洞察については、Mandiant Advantage Threat Intelligence をクリックしてください。図 2 は、アナリストが「UNC215」などの既知の脅威にズームインしている例を示しています。この脅威は、「スパイ活動」の動機で中国から発信され、特定の地域の特定の業界を標的にしています。すべてこのビューに示されています。

どうやって始めるのか

Mandiant Breach Analytics for Google Cloud’s Chronicle は、セキュリティ プロフェッショナルがシステム内の攻撃者の活動を発見、理解、統合、簡素化するのに役立ちます。 IOC を特定して照合し、高度なデータ サイエンスとコンテキスト データを適用して、関連性と優先度を決定します。時間、労力、コストを節約しながら、複数の IT システムからセキュリティ イベントを収集し、有用で実用的な情報に変換します。 Breach Analytics は、組織が、アクティブな違反によって引き起こされる事業運営または評判への影響のリスクを軽減するために、防御するか防御しないかの決定を下すことを目標に、より詳細な調査の実施を決定するのに役立ちます。

知っているときに知っていることを知るには、今すぐブリーチ分析の無料デモをリクエストしてください。実装が完了すると、Chronicle Security Operations を使用している組織は、Google Cloud の Chronicle 向け Mandiant Breach Analytics を利用できるようになります。 Breach Analyticsはサーバーのインストールを必要とせず、簡単に実装できます。現在使用しているシステムからログ イベントを収集し、作業環境や構成の変更につながりません。

大規模なアラートの調査と範囲設定について、追加の支援が必要ですか? アラートの調査と優先順位付け、データ サイエンス モデルにより、より深い調査が可能になり、誤検知が減少し、アナリストのトリアージ疲労が軽減されるため、アナリストは最も重要なイベントに集中し、有益な防御/防御なしの決定を下すことができます。

規模に関係なく、ほとんどの企業がサイバー攻撃を受けます。 Mandiant Breach Analytics for Google Cloud’s Chronicleは、組織が攻撃の兆候を発見し、滞留時間を短縮できるようにすることで、初期の知識を利用して侵害の影響を最小限に抑えることができるようにします。

Mandiant Breach Analytics for Google Cloud’s Chronicle の詳細を確認するか、Breach Analytics のデモにサインアップしてください。 Chronicle Security Operations の詳細については、Chronicle にアクセスしてください。セキュリティ。

参照: https://www.mandiant.com/resources/blog/breach-analytics-chronicle

Comments