FireEye オペレーショナル テクノロジー サイバー セキュリティ インシデント オントロジー (OT-CSIO)

Stuxnet の発見以来、 運用技術 (OT) に対する脅威の数は大幅に増加していますが、これは、情報技術 (IT) ネットワークとの統合の進展や、OT 情報、技術、ソフトウェア、参考資料の可用性の向上などの要因によって引き起こされています。 – 実世界の OT に焦点を当てた攻撃はごく少数しか観察されていません。十分に文書化された OT 攻撃のサンプル サイズが限られていることと、マクロ レベルの観点からの分析が不足していることは、十分な情報に基づいたセキュリティの決定とリスク評価を行おうとする防御者とセキュリティ リーダーにとっての課題です。

この問題に対処するために、 FireEye Intelligenceは OT サイバー セキュリティ インシデント オントロジー (OT-CSIO) を開発して、経営陣とのコミュニケーションを支援し、リスクを評価するためのガイダンスを提供しました。 OT-CSIO は高レベルの分析に重点を置いており、各インシデントのニュアンスに関する詳細な洞察を提供することを意図していないことを強調します。

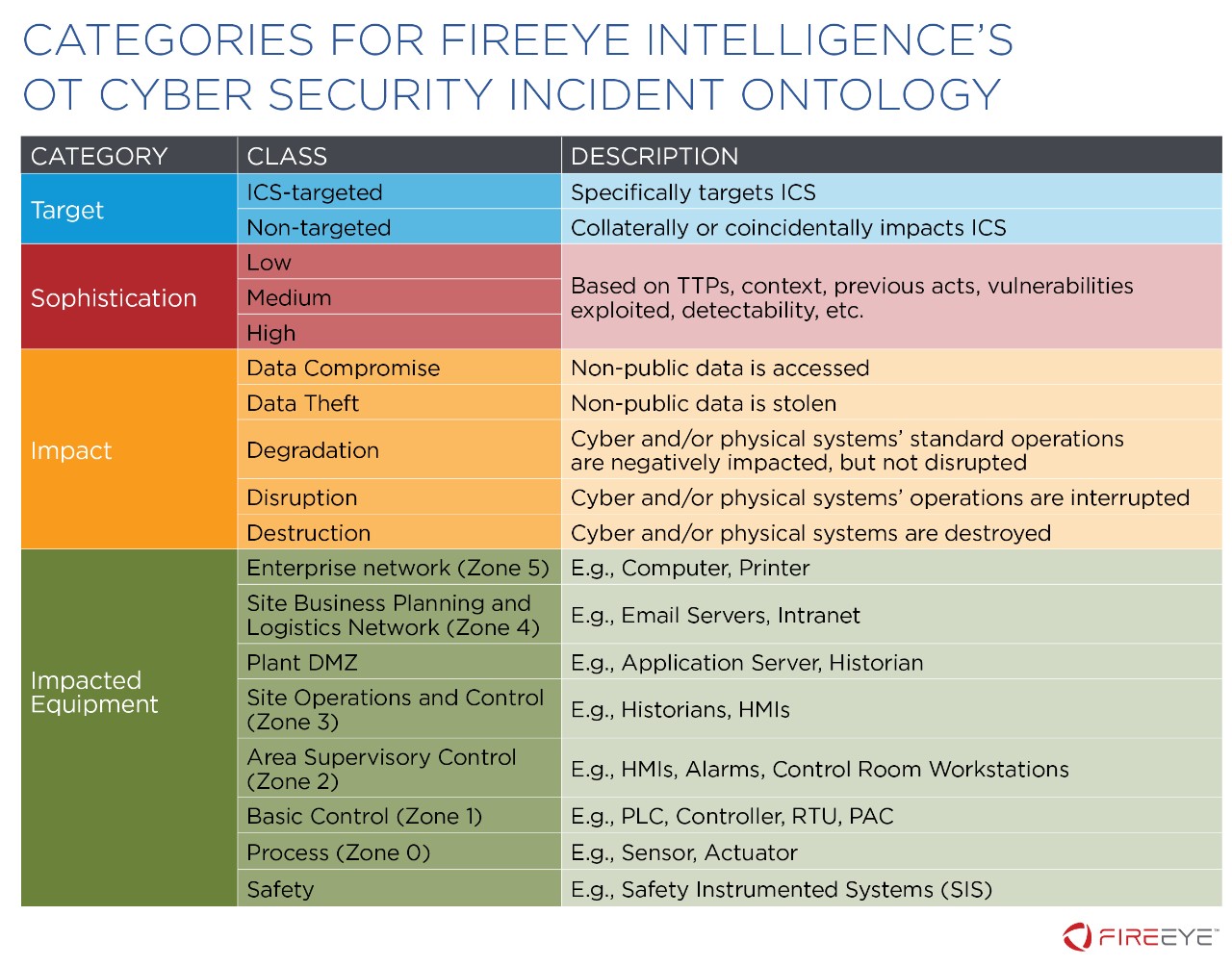

私たちの方法論は、Purdue モデルに基づいて、対象、影響、高度化、および影響を受ける機器アーキテクチャの 4 つのカテゴリを評価します (表 7)。 MITRE のATT&CK Matrix などの他の方法論とは異なり、FireEye Intelligence の OT-CSIO は、完全に集約された攻撃のライフサイクルと最終的な影響のみを評価します。インシデントの各段階で実装される戦術、技法、および手順 (TTP) については説明しません。表 1 では、4 つのカテゴリについて説明します。各クラスの詳細については、付録 1 を参照してください。

実際の OT-CSIO

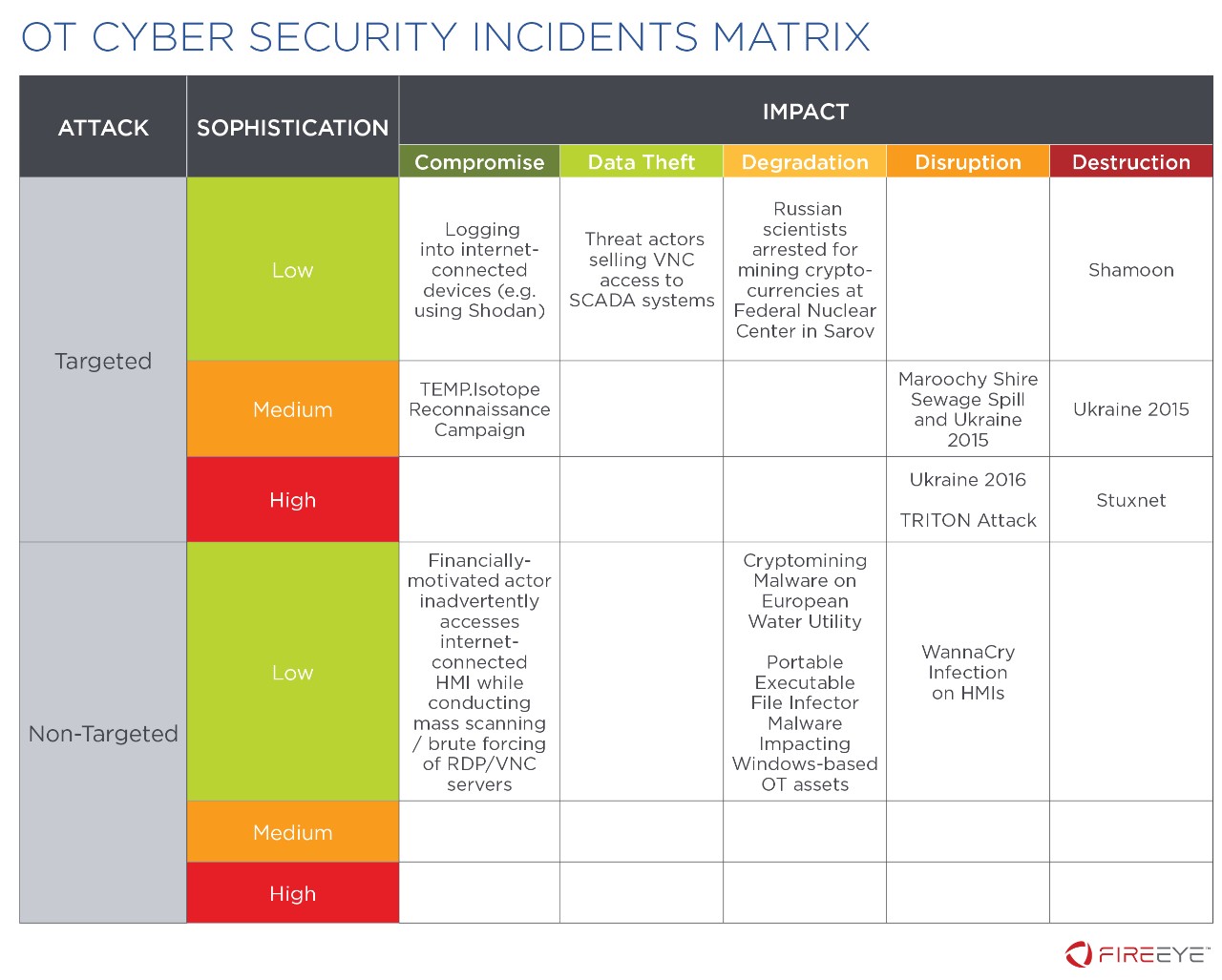

表 2 に、オントロジーに従って分類された OT システムに影響を与える 9 つの現実世界のインシデントを示します。オントロジーはインシデントの最終的な影響のみを反映しており、攻撃のライフサイクル全体のすべてのステップを考慮していないことを強調します。注意として、可能な限り公開ソースを引用していますが、一部のインシデントに関するレポートは、FireEye Threat Intelligence のお客様のみが利用できます。

|

事件 |

目標 |

洗練 |

影響 |

影響を受ける機器 |

|

(2000) |

ICS 対象 |

中くらい |

混乱 |

ゾーン 3 |

|

(2011) |

ICS 対象 |

高い |

破壊 |

ゾーン1~2 |

|

(2012) |

ICS 対象 |

低い |

破壊 |

ゾーン 4-5 |

|

(2015) |

ICS 対象 |

中くらい |

混乱、破壊 |

ゾーン 2 |

|

(2016) |

ICS 対象 |

高い |

混乱 |

ゾーン 0 ~ 3 |

|

(2017) |

非対象 |

低い |

混乱 |

ゾーン 2-3 |

|

(2017) |

ICS 対象 |

低い |

データ盗難 |

ゾーン 2 ~ 4 |

|

(2017) |

ICS 対象 |

高い |

破壊(破壊能力を構築する可能性が高い) |

ゾーンの安全性、1-5 |

|

(2018) |

非対象 |

低い |

劣化 |

ゾーン 2/3 |

|

金銭目的の攻撃者が POS システムを探しながら HMI にアクセス (2019) |

非対象 |

低い |

妥協 |

ゾーン 2/3 |

|

移植可能な実行可能ファイル 感染するマルウェア Windows ベースの OT 資産に影響を与える (2019) |

非対象 |

低い |

劣化 |

ゾーン 2-3 |

表 2: OT-CSIO を使用して分類されたサンプル

OT-CSIO マトリックスは、リスク管理と分析を容易にします

影響が大きく頻度の低いイベントの影響を評価して伝達することの難しさを考えると、OT サイバー セキュリティのリスク管理は現在大きな課題です。さらに、 複数のリスク評価方法論は、ケース シナリオを決定するために背景情報に依存しています。ただし、このタイプの分析の品質は、モデルの開発や攻撃ベクトルの特定に適用される背景情報に依存します。これを考慮して、次のマトリックスは、過去のケースについて学習し、目に見えないまま実行可能な攻撃の将来のケース シナリオに関する戦略的分析を容易にするために使用できるインシデントのベースラインを提供します。

表 3 が示すように、OT サイバー セキュリティ インシデント タイプの限られたセットの例のみを特定しました。さらに、いくつかのケースは発生する可能性が非常に低いです。たとえば、中程度および高度の高度な非標的型インシデントは、実行可能であっても、目に見えないままです。同様に、OT における中程度および高度なデータ侵害は、検出されないままになる可能性があります。この種の活動は一般的ですが、データ侵害は多くの場合、最終目標ではなく、攻撃ライフサイクルの一部にすぎません。

OT-CSIO マトリックスの使用方法

OT-CSIO マトリックスは、さまざまな種類のインシデントを分類し、まだ文書化されていないが組織にとってリスクとなる可能性があるケースのさらなる分析を促しているため、マクロ レベルの観点から OT の脅威を評価するための複数の利点を提示します。このオントロジーの使用方法について、いくつかの例を示します。

- さまざまなタイプの攻撃を分類し、クロスケース分析を開発して相違点と類似点を特定します。過去のインシデントに関する知識は、同様のシナリオを防ぎ、組織によって評価されていない脅威について考えるのに役立ちます。

- FireEye OT-CSIO マトリックスを活用して、さまざまなタイプの脅威、その巧妙さ、考えられる影響を視覚的に表現することで、エグゼクティブとのコミュニケーションを図ります。このツールを使用すると、影響が大きく頻度の低いイベントについて利用できるデータが限られているにもかかわらず、リスクを簡単に伝えることができます。オントロジーは、高度化と影響の分析に基づいて、さまざまなタイプのインシデントのリスクを評価するための代替手段を提供します。高度化と影響の増加は、一般に、より高いリスクに相当します。

- まだ観察されていないが、将来関連する可能性がある脅威を予測するために、追加のケース シナリオを作成します。この情報は、リスク評価に取り組む際のサポートとして使用してください。

見通し

FireEye Intelligence の OT-CSIO は、複雑なインシデントを実用的な図にまとめて、コミュニケーションと分析を容易にすることを目指しています。これらのイベントを分類することは、脅威の状況全体を視覚化し、以前に文書化されたインシデントに関する知識を得て、実際にはまだ確認されていない別のシナリオを検討するのに役立ちます。 OT サイバー セキュリティの分野がまだ発展途上にあり、十分に文書化されたインシデントの数がまだ少ないことを考えると、分類は傾向を把握し、最終的にセキュリティ ギャップを特定する機会となります。

付録 1: OT-CSIO クラス定義

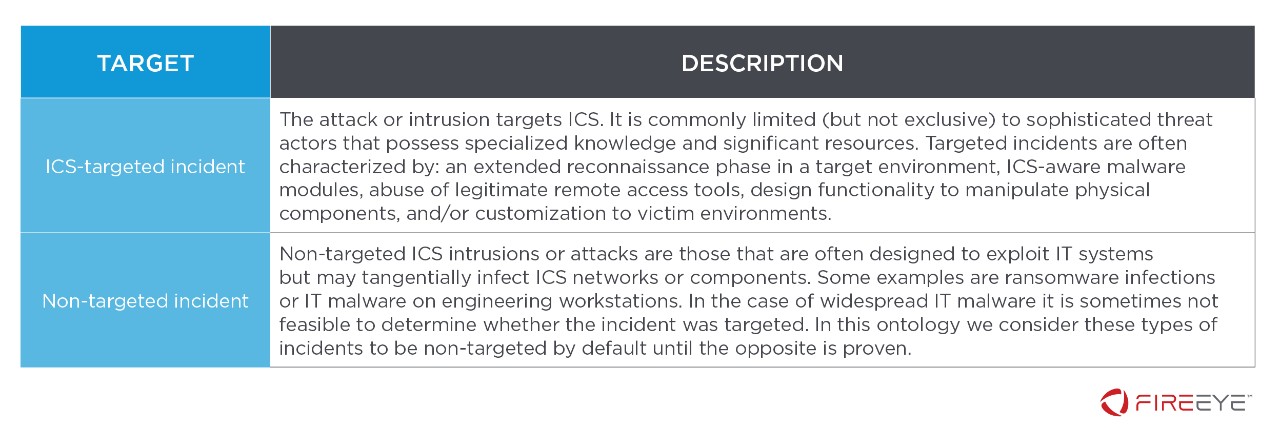

目標

このカテゴリには、産業用制御システム (ICS) を標的とするサイバー インシデントと、ランサムウェアなど、付随的または偶然に ICS に影響を与える非標的型インシデントが含まれます。

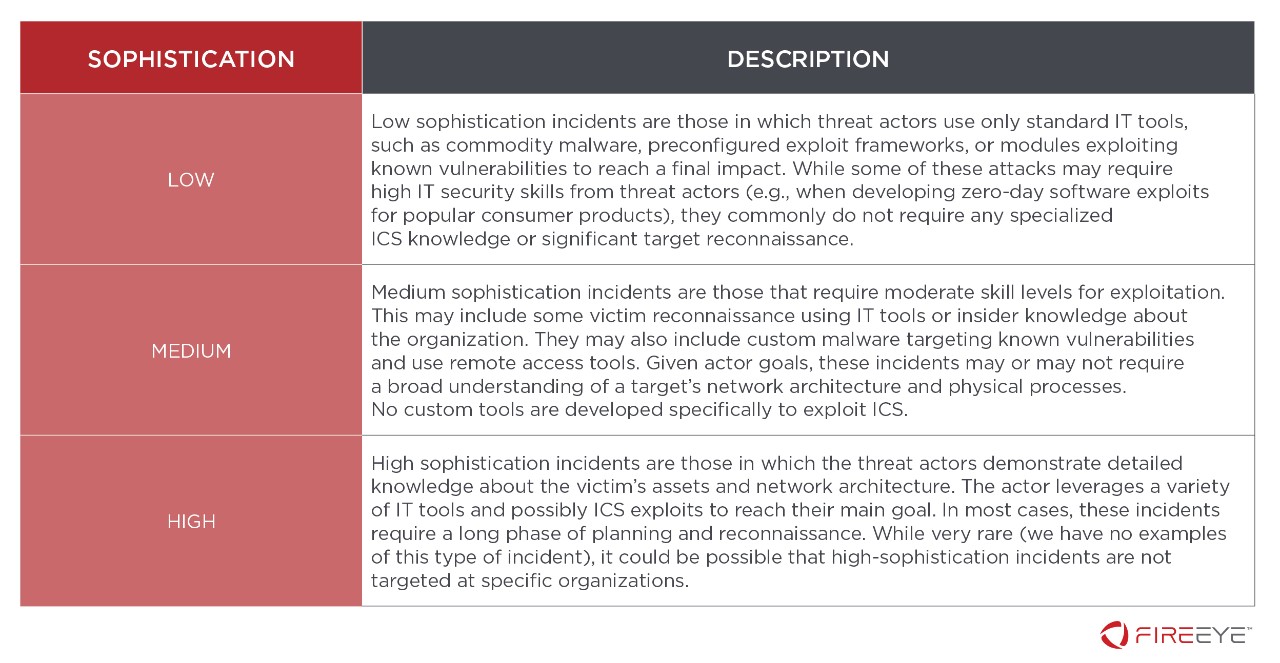

洗練

洗練度とは、攻撃の技術的および運用上の洗練度を指します。洗練度には 3 つのレベルがあり、以下の基準に基づいてアナリストによって決定されます。

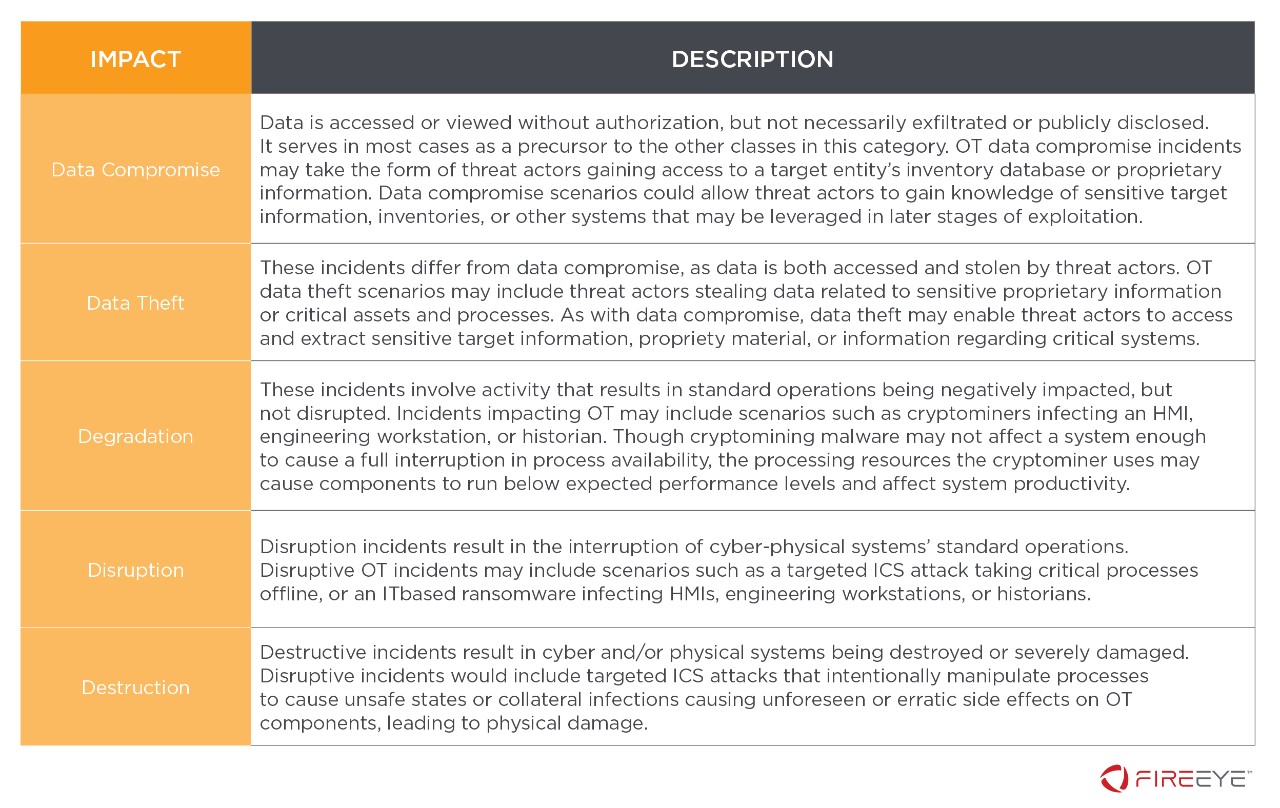

影響

オントロジーは、結果として生じる環境への影響ではなく、プロセスまたはシステムへの影響を反映します。このカテゴリには、データの侵害、データの盗難、劣化、混乱、および破壊を含む 5 つのクラスがあります。

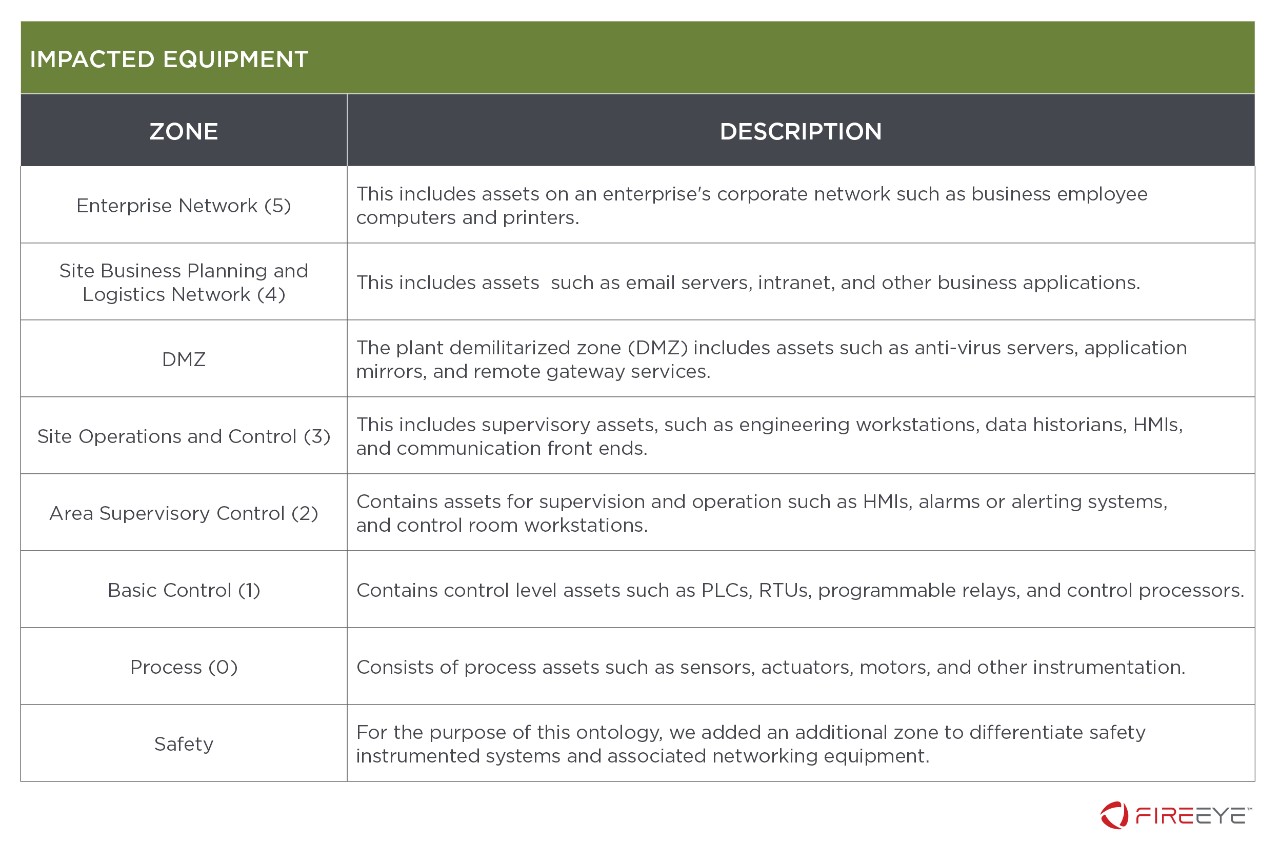

影響を受ける機器

このカテゴリは、FireEye Intelligence による Purdue モデルの適応に基づいて分類されます。このオントロジーの目的のために、安全システム用のゾーンを追加します。

Comments