注: この投稿の内容は、Center for Threat-Informed Defense と共同でリリースされています。 Chris Ante と Matthew Bajzek の共著です。センターポストはここにあります。

コンテナが多くの組織の IT ワークロードの主要な部分になるにつれて、セキュリティ ソリューションを構築する際に、そのような環境を標的とする固有のセキュリティ脅威を考慮することが重要になります。このプロセスの最初のステップは、関連する攻撃の状況を理解することです。

MITRE ATT&CK®チームは、コミュニティから、ATT&CK がコンテナ内の敵対行為をカバーするかどうか、またはいつカバーするかについて、頻繁に質問を受けました。以前の ATT&CK の反復には、コンテナー (例: Resource Hijacking ) への言及と、いくつかの明らかにコンテナー関連の手法 (例: Implant Internal Image ) が含まれていましたが、ネットワーク防御担当者にコンテナーがどのように標的にされているかの全体像を提供するには、その範囲が不十分でした。エンタープライズ環境で。

コンテナの脅威を理解するための共通フレームワークの必要性への対応

明確なコミュニティの関心、 Kubernetes の脅威マトリックスに関する Microsoft の作業からのインスピレーション、および他のチームからの研究の公開を考慮して、Center for Threat-Informed Defense は (Microsoft を含む複数のセンター メンバーによって後援された) 調査を開始し、追加の実行可能性を調べました。コンテナの内容を ATT&CK に送信します。 Container Techniques プロジェクトの目的は、コンテナ化技術における敵対的行動を調査し、コンテナ マトリックス用の ATT&CK の作成を正当化するのに十分なオープンソース インテリジェンスがあるかどうかを判断することでした。 -the-wild コンテナベースの戦術、テクニック、および手順 (TTP)。センターの研究チームは、技術開発を正当化するのに十分なオープンソース インテリジェンスが存在することをすぐに結論付け、最終的に新しいマトリックスを生み出しました。

ATT&CK v9 リリースの時点で、 ATT&CK for Containers マトリックスが公式に利用可能になりました。 Containers マトリックスの詳細については、 MITRE-Engenuity の発表ブログ を参照してください。新しいマトリックスのいくつかのハイライトには、関連するソフトウェア エントリ、ネットワーク防御者が新しいコンテナ中心の手法をよりよく理解するのに役立つ手順の例、最近の ATT&CK データ ソース リファクタリングに一致するデータ ソース、およびその他多数が含まれています。

図 1. コンテナー マトリックスの ATT&CK。

脅威マトリックスの進化

MITRE ATT&CK は、現実世界の敵対者の行動を説明するための一般的な語彙になりました。 ATT&CK は、環境に影響を与える脅威に対する防御を測定し、潜在的なギャップを特定する方法を組織に提供します。可能性のある脅威を体系的に概説する ATT&CK のアプローチにより、Microsoft は Kubernetes の脅威マトリックスを構築しました。これは、Kubernetes の攻撃面を体系的にマッピングする最初の試みの 1 つです。マトリックスの更新版は、2021 年初頭にリリースされました。

図 2: Kubernetes の脅威マトリックス。

マイクロソフトはセンターのプロジェクトに参加し、コンテナ セキュリティの分野で同社が得た知識を提供しました。 Microsoft の比類のない脅威に対する可視性は、コンテナー化されたワークロードに対する実際の攻撃を特定し、それらの攻撃で使用される戦術と手法に関する情報を提供するのに役立ちます。このような攻撃の一例は、Kubernetes を標的とした暗号通貨マイニング キャンペーンです。このインシデントで、Microsoft は、Microsoft の脅威マトリックスから次の手法の証拠を確認しました。

- 機密性の高いインターフェースの公開

- 新しいコンテナ

- Pod/コンテナ名の類似性

- Kubernetes シークレットを一覧表示する

- Kubernetes API サーバーにアクセスする

- リソースハイジャック

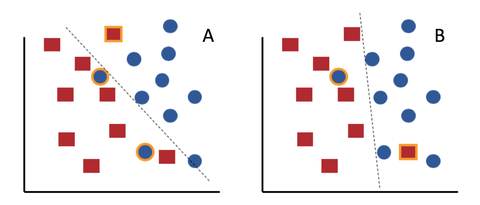

コンテナの ATT&CK に導入された手法は、Microsoft の脅威マトリックスのものとは異なります。センターのブログ投稿で説明されているように、可能であれば新しい ATT&CK 手法を作成するよりも、既存の ATT&CK 手法を使用することが望ましいとされていました。そのため、脅威マトリックスのいくつかの手法が、既存のエンタープライズ ATT&CK 手法にマッピングされました。たとえば、上記の手法では、脅威マトリックスの「機密性の高いインターフェイスの公開」は、ATT&CK の「外部リモート サービス」に相当します。

Microsoft の Kubernetes 脅威マトリックスを活用するためのセンターのプロセスは次のとおりです。

- 脅威インテリジェンスと Kubernetes 脅威マトリックスの手法との相互参照。

- 十分な情報を裏付ける技術が既存のエンタープライズ ATT&CK 技術によって既にカバーされているかどうか、またはそれらが 1 つまたは複数の新しい技術またはサブ技術の作成を正当化するかどうかを判断する。

特定の技術に対する Microsoft の戦術マッピングと、それらが ATT&CK のエンタープライズ、クラウド、およびコンテナー マトリックスのスコープ内にどのように適合するかを考慮して、センターは代わりに、1 つの ATT&CK プラットフォーム マトリックスから別の ATT&CK プラットフォーム マトリックスへのピボットを特定しました (たとえば、 、コンテナからクラウドへ)。

以下は、既存のエンタープライズ ATT&CK 手法に適合するように再スコープされた、Microsoft のマトリックスからの手法の例です。

| マイクロソフトの脅威マトリックス | MITRE ATT&CK | |

| アプリケーションの脆弱性 | –> | 公開アプリケーションの悪用 |

| 機密性の高いインターフェースの公開 | –> | 外部リモート サービス |

| コンテナのログをクリア | –> | ホストでのインジケータの削除 |

| Pod/コンテナ名の類似性 | –> | マスカレード: 正当な名前または場所と一致 |

| Kubelet API へのアクセス | –> | ネットワーク サービス スキャン |

一方、以下は、センターのプラットフォームの決定と追加のオープンソース インテリジェンスに基づいて再スコープされたマイクロソフトの脅威マトリックスからの手法の例であり、コンテナの ATT&CK 内の説明で利用可能な各手法/サブ手法の追加の詳細があります。

| マイクロソフトの脅威マトリックス | MITRE ATT&CK | |

| コンテナへの実行 + コンテナ内での bash/cmd | –> | コンテナ管理コマンド |

| 新しいコンテナ | –> | コンテナのデプロイ |

| Kubernetes クロンジョブ | –> | スケジュールされたタスク/ジョブ: コンテナ オーケストレーション ジョブ |

| HostPath マウント + ホスト上の書き込み可能ボリューム マウント | –> | ホストに逃げる |

Microsoft の脅威マトリックスに示されている手法と戦術のすべてが、新しい ATT&CK マトリックスに組み込まれたわけではありません。 ATT&CK は、実際に見られる現実世界のテクニックに焦点を当てています。対照的に、脅威マトリックスの手法の多くは調査作業中に観察されたものであり、必ずしもアクティブな攻撃の一部としてではありません。たとえば、 更新されたマトリックスの「CoreDNS ポイズニング」は攻撃ベクトルの可能性がありますが、実際にはまだ確認されていません。

ATT&CKはダイナミック

コンテナ用の ATT&CK は決して完成したわけではありません。新しいインテリジェンスとさらなるコミュニティの貢献に基づいた将来の追加を楽しみにしています。コンテナー向けの ATT&CK の公開前に、Microsoft は Kubernetes 向けの脅威マトリックスの更新版をリリースしました。これは、このテクノロジー空間の急速な進化と、新しい攻撃者の行動に遅れずについていく必要性を物語っています。

ATT&CK チームの次のステップは、Microsoft のマトリックスの新しいコンテンツを評価し、上記の要因に基づいて将来的に ATT&CK に含める可能性を検討することです。マイクロソフトと ATT&CK チームは、ATT&CK でカバーされているコンテナー技術が最新のものであり、コミュニティのニーズに応え続けることができるように、引き続き協力していきます。

このセンター プロジェクトの完了に伴い、ATT&CK for Containers は ATT&CK チームによって維持されます。ATT&CK チームは、継続的なフィードバックと貢献を歓迎します!あなたの考え、改善できる点、そして最も重要なこととして、コンテナに関連して攻撃者が実際に行っていることをチームに知らせてください。いつでも気軽にattack@mitre.orgにメールを送ってください。センターが検討すべき他の研究開発プロジェクトのアイデアがある場合は、 ctid@mitre-engenuity.orgに電子メールを送信してください。

もっと詳しく知る

Microsoft が現在コンテナーと関連テクノロジを保護するためにどのように役立つかについては、 Microsoft Defender for EndpointとAzure Defenderについてお読みください。

Microsoft セキュリティ ソリューションの詳細については、 当社の Web サイト を参照してください。セキュリティ ブログをブックマークして、セキュリティに関する専門家の記事を入手してください。また、 @MSFTSecurityをフォローして、サイバーセキュリティに関する最新ニュースと更新情報を入手してください。

Comments