10 月に発見された洗練された Mac 型トロイの木馬の分析により、マルウェア ファミリの 1 年にわたる進化が明らかになり、プラットフォーム全体で脅威の複雑さが増していることがわかります。 UpdateAgent として追跡されるこのトロイの木馬は、比較的基本的な情報窃盗プログラムとして開始されましたが、最新のキャンペーンで二次的なペイロードを配布していることが確認されました。他のプラットフォームでの情報窃取型トロイの木馬の進行を思い起こさせるように、UpdateAgent は同様に、標的システムに侵入する他の脅威のベクトルになる可能性があります。

2020 年 9 月に初めて出現して以来、このマルウェアはますます洗練された機能の進化を見せており、最新の 2 つの亜種は以前のバージョンに比べてはるかに洗練された動作を見せていましたが、マルウェアがまだ開発段階にあり、さらに更新されている兆候を示しています。来る可能性があります。最新のキャンペーンでは、マルウェアが回避的で永続的な Adload アドウェアをインストールすることが確認されましたが、理論的には、デバイスにアクセスする UpdateAgent の機能をさらに活用して、より危険な可能性のある他のペイロードをフェッチすることができます。

UpdateAgent は、正規のソフトウェアになりすまして被害者をおびき寄せ、Mac デバイスの機能を利用して利益を得ることができます。 UpdateAgent の最新のツールボックスに見られる最も高度な手法の 1 つは、信頼できるアプリのみが Mac デバイスで実行されるように設計された Gatekeeper コントロールをバイパスすることです。このトロイの木馬は、痕跡を隠すために証拠を削除する前に、既存のユーザー権限を利用して悪意のあるアクティビティを静かに実行できます。 UpdateAgent はまた、追加のペイロードをホストするために、パブリック クラウド インフラストラクチャ、つまり Amazon S3 および CloudFront サービスを悪用します。調査結果をアマゾン ウェブ サービスのチームと共有したところ、彼らは悪意のある URL を削除しました。これは、インテリジェンスの共有とコラボレーションが、より広範なコミュニティのセキュリティを向上させる方法のもう 1 つの例です。

UpdateAgent のような脅威は、環境が多様なデバイスやオペレーティング システムに依存し続ける中で、組織がプラットフォーム全体を保護し、セキュリティ体制の全体像を把握できるセキュリティ ソリューションを必要としていることを証明しています。 Microsoft Defender for Endpointは、Windows、macOS、Linux、Android、iOS を含むすべての主要な OS プラットフォームにわたって脅威防御を提供し、調整します。 macOS デバイスでは、Microsoft Defender for Endpoint は、ウイルス対策、エンドポイントの検出と対応 (EDR)、および脅威と脆弱性の管理機能を通じて、脅威と脆弱性を検出して公開します。

このブログ投稿では、Mac ユーザーを標的とするトロイの木馬 UpdateAgent の進化する開発を共有し、デバイスを侵害し、機密情報を盗み、アドウェアを二次ペイロードとして配布するこのマルウェアの最近のキャンペーンについて詳しく説明します。

UpdateAgent の進行

UpdateAgent は、持続性技術を段階的にアップグレードするという独自の特徴を持っています。これは、このトロイの木馬が将来のキャンペーンでより高度な技術を使用し続ける可能性が高いことを示しています。他のプラットフォームで見られる多くの情報窃取型マルウェアと同様に、このマルウェアは macOS マシンに侵入してデータを盗もうとし、他の種類の悪意のあるペイロードに関連付けられているため、デバイスが複数回感染する可能性が高くなります。

このトロイの木馬は、ビデオ アプリケーションやサポート エージェントなどの正規のソフトウェアになりすますドライブバイ ダウンロードまたは広告ポップアップを介して配布される可能性があります。正規のソフトウェアを偽装またはバンドルするこのアクションにより、ユーザーがだまされてマルウェアをインストールする可能性が高くなります。インストールが完了すると、UpdateAgent はシステム情報の収集を開始し、その情報がコマンド アンド コントロール (C2) サーバーに送信されます。

特に、このマルウェアの開発者は、このトロイの木馬をこの 1 年間定期的に更新して、初期の機能を改善し、トロイの木馬のツールボックスに新しい機能を追加してきました。以下のタイムラインは、2020 年 9 月から 2021 年 10 月までに UpdateAgent によって採用された一連の手法を示しています。

- 2020 年 9 月 ~ 12 月: UpdateAgent の初期バージョンは、かなり基本的な情報窃盗プログラムであると見なされていました。当時、マルウェアは偵察を実行して、製品名やバージョンなどのシステム情報をスキャンおよび収集することしかできませんでした。収集されたデータは、ハートビートとしてマルウェアの C2 サーバーに送信されました。

- 2021 年 1 月から 2 月:約 2 か月後、UpdateAgent は元の機能を維持し、パブリック クラウド インフラストラクチャから.dmgファイルとしてセカンダリ ペイロードをフェッチする機能を追加しました。 DMG ファイルは、ソフトウェアやアプリを macOS に配布するために使用されるマウント可能なディスク イメージであり、トロイの木馬が感染したデバイスに追加のプログラムを簡単にインストールできるようにします。

- 2021 年 3 月: 3 回目の更新で、マルウェアは以前の機能の 1 つを変更して、セカンダリ ペイロードを.dmgファイルではなく.zipファイルとしてフェッチするようにしました。マルウェアの開発者は、ダウンロードしたファイルの検疫属性を削除してゲートキーパーをバイパスする機能と、 LaunchAgentフォルダーに追加される PLIST ファイルを作成する機能の 2 つの新しい機能も追加しました。検疫属性により、Gatekeeper は、Web またはその他の不明なソースからダウンロードされたファイルの起動を強制的にブロックされます。また、「未確認の開発者からのものです」として、ユーザーがそれぞれのファイルを開くことができないというポップアップ警告も表示されます。この属性を削除することで、マルウェアはユーザーに警告するポップアップ メッセージを防止し、Gatekeeper によってブロックされることなくファイルを起動できるようにしました。さらに、 LaunchAgentフォルダーは、ユーザーがマシンにサインインするたびに自動的に実行されるアプリとコードを指定するため、マルウェアの PLIST ファイルを追加することで、影響を受けるデバイスにユーザーがサインインする際に永続化するために、これらの自動起動にマルウェアを含めることができました。

- 2021 年 8 月:マルウェアの 4 回目の更新により、以前の機能の一部がさらに変更されました。その 1 つは、偵察機能を拡張して、System_profile と SPHardwaretype の情報をスキャンして収集することです。さらに、 UpdateAgentは、LaunchAgent フォルダーの代わりにLaunchDaemonフォルダーに PLIST ファイルを作成して追加するように変更されました。 LaunchAgent フォルダーの代わりにLaunchDaemonフォルダーをターゲットにするためには管理者権限が必要でしたが、ルートとして実行される永続的なコードをマルウェアが挿入することを許可していました。このコードは一般に、ユーザーと対話しないバックグラウンド プロセスの形式をとっているため、トロイの木馬の回避能力も向上します。

- 2021 年 10 月: UpdateAgent の最新の亜種が、リリースからわずか 1 年余りで検出されました。 2021 年 8 月の亜種で発見された多くの更新を備えた UpdateAgent は、依然としてシステム偵察を実行し、ハートビートとして C2 サーバーと通信し、Gatekeeper をバイパスしていました。さらに、10 月の更新では、ファイル タイプを選択するのではなく、パブリック クラウド インフラストラクチャから.dmgまたは.zipファイルの両方としてセカンダリ ペイロードをフェッチするマルウェアの機能が拡張されました。 UpdateAgent には、その新機能の 1 つとして、SQLite を使用して LSQuarantineDataURLString を列挙する機能が含まれていました。これは、マルウェアがダウンロードしたアプリが、検疫属性が割り当てられる検疫イベント データベース内にあるかどうかを検証するためです。このアップグレードにより、マルウェアは既存のユーザー プロファイルを利用して、sudo アクセスを必要とするコマンドを実行できるようになりました。また、PlistBuddy を使用して引数を追加し、PLIST ファイルをより簡単に作成および編集できるようになりました。最後に、このトロイの木馬には sudoers リストを変更する機能が含まれており、マルウェアが UpdateAgent のダウンロードしたアプリの実行中に、高い権限を持つユーザーの認証情報を要求するプロンプトをバイパスできるようにします。

2021年10月キャンペーン

2021 年 10 月のキャンペーンでは、UpdateAgent には、これまでに観察されたよりも多くの高度な手法が含まれていました。攻撃者は、2021 年初頭に観測されたキャンペーンに合わせて、トロイの木馬化したアプリを.zipまたは.pkg形式で配布しました。

UpdateAgent のインフラストラクチャを分析した結果、2021 年 10 月のキャンペーンで使用されたインフラストラクチャは 2021 年 9 月末に作成されたものであることが判明しました。また、ペイロードを含む追加のドメインも発見しました。これは、このトロイの木馬がまだ開発段階にあり、今後のアップデートで機能を追加または変更し、全体的な高度化レベルの改善を継続する可能性が高いことを示しています。

さらに、2021 年 10 月のキャンペーンで、UpdateAgent トロイの木馬の 2 つの異なる亜種を確認しました。以下に詳述するように、各亜種は異なる戦術を利用してデバイスを感染させました。

バリアント 1

UpdateAgent の最初の亜種は、次の手順を実行してデバイスに感染します。

- HelperModule.zip という名前の.zipファイルは、特定のファイル パス ( /Library/Application Support/xxx/xxx ) を使用してUpdateAgentをダウンロードしてインストールします。この.zipファイルは、 /Library/Application Support/Helper/HelperModule にインストールされます。

- UpdateAgent は、影響を受けるデバイスに関するオペレーティング システムとハードウェアの情報を収集します。侵害されたデバイスが C2 サーバーに接続すると、トロイの木馬はcurlリクエストを使用してこのデータを C2 サーバーに送信します。

- 接続が成功すると、UpdateAgent は、CloudFront インスタンスでホストされているセカンダリ ペイロード (通常は.dmgまたは.zipファイル) を要求します。

- セカンダリ ペイロードがダウンロードされると、UpdateAgent はxattrコマンド ( /usr/bin/xattr -rc /tmp/setup.dmg)を使用して、ダウンロードしたファイルの隔離属性を削除し、ゲートキーパー コントロールをバイパスします。

- その後、 UpdateAgentはセカンダリ ペイロード (.dmg または.zip) を抽出します。ファイルがマウントされると、ペイロード ファイルを解凍して一時フォルダーにコピーし、実行権限を割り当てて、これらのファイルを起動します。 UpdateAgent はまた、PlistBuddy を使用して、 LaunchAgentフォルダーの下に PLIST ファイルを作成し、システムの再起動後も持続するようにします。

- UpdateAgent は、セカンダリ ペイロード、一時フォルダー、PLIST ファイル、およびダウンロードされた他のすべてのアーティファクトを削除することで、証拠を削除します。

バリアント 2

UpdateAgent の 2 番目の亜種は、次の手順を実行してデバイスに感染します。

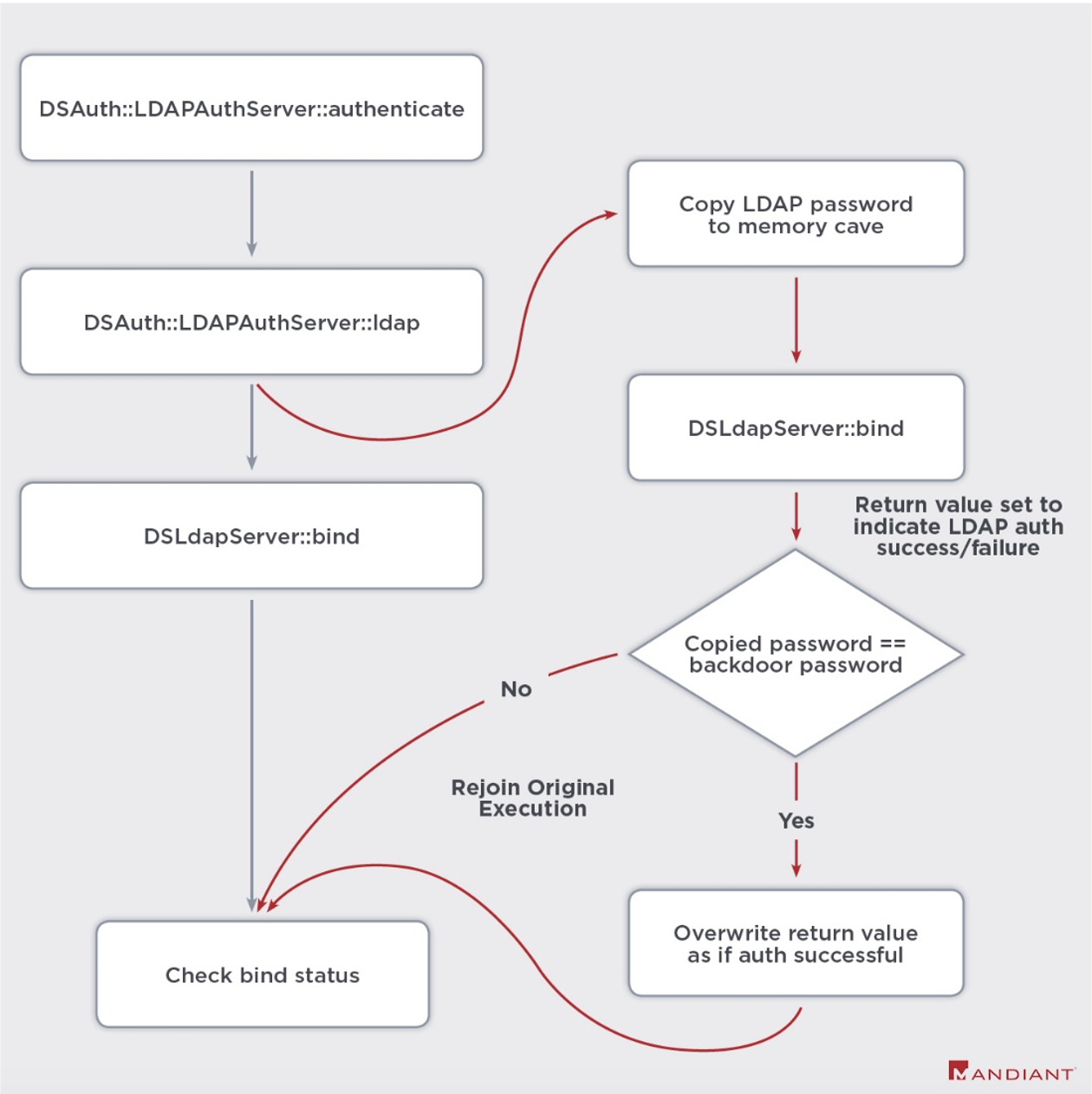

- インストール後のスクリプトを使用したサードパーティの WebVideoPlayer アプリケーション (WebVideoPlayer.pkg) は、追加のアプリまたは.zipファイルを/Applications/WebVideoPlayer.app/Contents/MacOS/WebVideoPlayerとしてダウンロードします。特に、このアプリケーションには、2021 年 10 月に Apple によって取り消された有効な証明書が含まれていました。

- アプリケーションはユーザー プロファイルをスキャンして、既存のユーザー ID と割り当てられたグループを識別します。

- WebVideoPlayer アプリケーションは、SQLite3 コマンドを使用して、ダウンロードしたファイルの URL、メール アドレス、および保存された添付ファイルの件名を含む検疫イベント データベース内に.pkgファイルがあるかどうかを判断します。

- .pkgペイロードは UpdateAgent を抽出して/Library/Application Support/WebVideoPlayer/WebVideoPlayerAgentにドロップします。

- また、WebVideoPlayer アプリケーションは実行権限を UpdateAgent に割り当て、 xattrコマンドを使用してファイルの検疫属性を削除し、ゲートキーパー コントロールをバイパスしようとします。

- その後、アプリケーションは UpdateAgent を起動し、OS 情報を収集して攻撃者の C2 サーバーに送信します。最初の亜種と同様に、2 番目の亜種は、アドウェアなどの追加のペイロードをダウンロードするcurlリクエストを送信し、作成したすべてのファイルとフォルダーを削除して証拠を削除します。

アドウェアのアドロード

UpdateAgent は、アドウェアをプッシュする最新のキャンペーンで、デバイス上で複数の感染の可能性を高める可能性がある二次ペイロードを取得する機能によってさらに特徴付けられます。マイクロソフトは、2021 年 10 月のキャンペーンで、UpdateAgent がアドウェアをセカンダリ ペイロードとして配布しているのを最初に確認しました。これは、Microsoft Defender ウイルス対策によって Adload アドウェア ファミリの一部として識別されました。

UpdateAgent と同様に、アドウェアは、無料プログラムのなりすましまたは正規のコピーと一緒にアドウェアをインストールする、不要または悪意のある可能性のあるソフトウェア バンドルに含まれていることがよくあります。 Adload のケースでは、macOS ユーザーを標的とするアドウェア ファミリーが、悪意のある Web サイトでよく見られる不正なインストーラーを介して拡散していることを以前に確認しました。

アドウェアがインストールされると、広告挿入ソフトウェアと技術を使用してデバイスのオンライン通信を傍受し、ユーザーのトラフィックをアドウェア オペレーターのサーバーにリダイレクトして、広告やプロモーションを Web ページや検索結果に挿入します。より具体的には、Adload は Web プロキシをインストールして検索エンジンの結果を乗っ取り、Web ページに広告を挿入することで、Person-in-The-Middle (PiTM) 攻撃を利用して、公式 Web サイト所有者からアドウェア オペレーターに広告収入を吸い上げます。

Adload はまた、異常に永続的なアドウェアの亜種です。攻撃者の C2 サーバーに送信されるシステム情報を収集するだけでなく、バックドアを開いて他のアドウェアやペイロードをダウンロードおよびインストールすることができます。 UpdateAgent と Adload の両方に追加のペイロードをインストールする機能があることを考慮すると、攻撃者はこれらのベクトルのいずれかまたは両方を利用して、将来のキャンペーンでターゲット システムにより危険な脅威をもたらす可能性があります。

macOS の脅威に対する防御

UpdateAgent の進化は、プラットフォーム全体で脅威の複雑さが増していることを示しています。開発者は昨年、このトロイの木馬を着実に改善し、基本的な情報窃取型マルウェアを永続的でより洗練されたマルウェアに変えました。この脅威は、一般的なマルウェアがより危険な脅威をますます潜伏させている傾向を示しています。これは、他のプラットフォームでも見られるパターンです。デバイスへのアクセスを取得する UpdateAgent の機能は、理論的には、攻撃者が潜在的により危険なペイロードを導入するために利用することができ、このような脅威を特定してブロックする必要性を強調しています。

防御者は、この脅威から防御するために、次の軽減策を講じることができます。

- Microsoft Edge (macOS およびさまざまなプラットフォームで利用可能)、またはMicrosoft Defender SmartScreenをサポートするその他の Web ブラウザーの使用を奨励します。これは、フィッシング サイト、詐欺サイト、エクスプロイトを含むサイトやマルウェアをホストするサイトなど、悪意のある Web サイトを識別してブロックします。

- OSX エンタープライズ管理ソリューションを使用して、 LaunchDaemonsまたはLaunchAgentsフォルダーや sudoers ファイルなどの特権リソースへのアクセスを制限します。これは、一般的な永続性と権限昇格の手法を軽減するのに役立ちます。

- ソフトウェア プラットフォームの公式アプリ ストアなど、信頼できるソースからのみアプリをインストールします。サードパーティのソースは、ホストするアプリケーションの基準が緩い場合があり、悪意のあるアクターがマルウェアをアップロードして配布できるようになっています。

- オペレーティング システムとアプリケーションの最新バージョンを実行します。最新のセキュリティ更新プログラムが利用可能になったらすぐに展開します。

組織の環境は複雑で異質であり、複数のアプリケーション、クラウド、およびデバイスを実行しているため、プラットフォーム全体を保護できるソリューションが必要です。 Microsoft Defender for Endpointは、クロスプラットフォームのセキュリティと統合された調査エクスペリエンスを提供します。これにより、顧客はすべてのエンドポイントを可視化し、UpdateAgent による PlistBuddy の異常な使用を検出する機能など、脅威を検出、管理、対応、修復することができます。

Microsoft Defender for Endpoint のお客様は、次の軽減策を適用して、環境の攻撃面を減らし、この脅威とそのペイロードの影響を軽減できます。

- Microsoft Defender ウイルス対策で、 クラウドによる保護と自動サンプル送信を有効にします。これらの機能は、人工知能と機械学習を使用して、新しい未知の脅威を迅速に特定して阻止します。

- 不要と思われるアプリケーション (PUA) 保護をブロック モードで有効にして、アドウェアなどの PUA を自動的に隔離します。 PUA のブロックは、次の署名の更新またはコンピューターの再起動後に、エンドポイント クライアントで有効になります。 PUA のブロックは、次の署名の更新またはコンピューターの再起動後に、エンドポイント クライアントで有効になります。

- ネットワーク保護を有効にして、悪意のあるドメインと IP アドレスへの接続をブロックします。

Defender for Endpoint の次世代保護は、ネットワーク セキュリティ境界を強化し、UpdateAgent とそのセカンダリ ペイロード、C2 通信、トロイの木馬の偵察活動に関連するその他の悪意のあるアーティファクトなど、新たな脅威を捕捉するマルウェア対策機能を備えています。さらに、macOS のマルウェア対策検出機能により、脅威の発生場所と悪意のあるプロセスまたはアクティビティがどのように作成されたかについての洞察が得られ、セキュリティ チームはインシデントと攻撃チェーンの包括的なビューを得ることができます。

最後に、この調査は、macOS の脅威の進行状況を理解して、現在の能力を修復するだけでなく、脅威の能力の向上と巧妙化に備えることが重要であることを強調しています。他の OS プラットフォームに対する脅威が増大し続ける中、Windows マシンであろうと非 Windows マシンであろうと、当社のセキュリティ ソリューションはユーザーのコンピューティング エクスペリエンスを保護する必要があります。私たちの研究やその他の形式の脅威インテリジェンスを共有することで、より大きなセキュリティ コミュニティ全体で協力することで、使用しているプラットフォームやデバイスに関係なく、保護テクノロジを強化することができます。

検出の詳細

ウイルス対策

Microsoft Defender ウイルス対策は、脅威のコンポーネントと動作を次のマルウェアとして検出します。

- Trojan:MacOS/UpdateAgent.B

- Trojan:MacOS/UpdateAgent.A

- Trojan:MacOS/Agent.A

- アドウェア:MacOS/Adload.A

- 動作:MacOS/UpdateAgent.B

エンドポイントの検出と応答 (EDR)

Microsoft 365 セキュリティ センターの次のタイトルのアラートは、ネットワーク内の脅威の活動を示している可能性があります。

- macOS ゲートキーパーのバイパス

- ファイルまたはディレクトリに追加された実行権限

- 不審なデータベース アクセス

- 不審なシステム ハードウェアの発見

- 疑わしいバイナリが投下され、起動された

高度な狩猟

UpdateAgent に関連するアクティビティを見つけるには、Microsoft 365 Defender または Microsoft Defender セキュリティ センターで次の高度な検索クエリを実行します。

ファイル検疫属性

キャンペーンに関係する特定のパッケージのファイル検疫属性の削除を探します。

DeviceProcessEvents | |ここで、FileName には「xattr」があり、(ProcessCommandLine には「-rc Library/Application Support/WebVideoPlayer/WebVideoPlayerAgent」があり、ProcessCommandLine には「-r -d /Library/Application Support/Helper/HelperModule」があります)

検疫イベント データベース

キャンペーンに関係するパッケージについては、 sqlite3を介して検疫イベント データベースの列挙を探します。

DeviceProcessEvents | | FileName には「sqlite3」があり、ProcessCommandLine には「WebVideoPlayer.pkg」があります。

カールリクエスト

UpdateAgent の curl リクエストを探します。

DeviceProcessEvents | |ここで、FileName は「curl」で、ProcessCommandLine は「--connect-timeout 900 -L」です。

指標

ファイル (SHA-256)

- 1966d64e9a324428dec7b41aca852034cbe615be1179ccb256cf54a3e3e242ee

- ef23a1870d84e164a4234074251205190a5dfda9f465c8eee6c7e0d6878c2b05

- 519339e67b1d421d51a0f096e80a57083892bac8bb16c7e4db360bb0fda3cb11

- cc2f246dda46b17e9302242879788aa114ee64327c8de43ef2b9ab56e8fb57b2

- 5c1704367332a659f6e10d55d08a3e0ab1bd26aa97654365dc82575356c80502

- c60e210f73d5335f57f367bd7e166ff4c17f1073fd331370eb63342ab1c82238

- f01dec606db8f66489660615c777113f9b1180a09db2f5d19fb5bca7ba3c28c7

- 4f1399e81571a1fa1dc822b468453122f89ac323e489f57487f6b174940e9c2e

- 9863bc1917af1622fdeebb3bcde3f7bebabcb6ef13eae7b571c8a8784d708d57

- a1fba0bb0f52f25267c38257545834a70b82dbc98863aee01865a2661f814723

- 81cfa53222fa473d91e2a7d3a9591470480d17535d49d91a1d4a7836ec943d3a

- 78b4478cd3f91c42333561abb9b09730a88154084947182b2ec969995b25ad78

- 91824c6a36ef60881b4f502102b0c068c8a3acd4bceb86eb4ffd1043f7990763

- 86b45b861a8f0855c97cc38d2be341cc76b4bc1854c0b42bdca573b39da026ac

- 84ff961552abd742cc2393dde20b7b3b7b2cfb0019c80a02ac24de6d5fcc0db4

- 0ee6c8fd43c03e8dc7ea081dfa428f22209ed658f4ae358b867de02030cfc69b

- 443b6173ddfbcc3f19d69f60a1e5d72d68d28b7323fe2953d051b32b4171aa9a

- 409f1b4aeb598d701f6f0ed3b49378422c860871536425f7835ed671ba4dd908

- 77f084b5fc81c9c885a9b1683a12224642072f884df9e235b78941a1ad69b80d

- cbabbbb270350d07444984aa0ce1bb47078370603229a3f03a431d6b7a815820

- 053fbb833ac1287d21ae96b91d9f5a9cfdd553bc41f9929521d4043e91e96a98

- 29e3d46867caddde8bb429ca578dd04e5d7112dd730cd69448e5fb54017a2e30

- 356d429187716b9d5562fe6eee35ea60b252f1845724b0a7b740fbddec73350f

- a98ecd8f482617670aaa7a5fd892caac2cfd7c3d2abb8e5c93d74c344fc5879c

- c94760fe237da5786464ec250eadf6f7f687a3e7d1a47e0407811a586c6cb0fc

- eb71d15308bfcc00f1b80bedbe1c73f1d9e96fd55c86cf420f1f4147f1604f67

- 0c08992841d5a97e617e72ade0c992f8e8f0abc9265bdca6e09e4a3cb7cb4754

- 738822e109f1b14413ee4af8d3d5b2219293ea1a387790f207d937ca11590a14

- 0d9f861fe4910af8299ac3cb109646677049fa9f3188f52065a47e268438b107

- a586ef06ab8dd6ad1df77b940028becd336a5764caf097103333975a637c51fa

- 73a465170feed88048dbc0519fbd880aca6809659e011a5a171afd31fa05dc0b

- d5c808926000bacb67ad2ccc4958b2896ea562f27c0e4fc4d592c5550e39a741

- 7067e6a69a8f5fdbabfb00d03320cfc2f3584a83304cbeeca7e8edc3d57bbbbd4

- 939cebc99a50989ffbdbb2a6727b914fc9b2382589b4075a9fd3857e99a8c92a

- c5017798275f054ae96c69f5dd0b378924c6504a70c399279bbf7f33d990d45b

- 57d46205a5a1a5d6818ecd470b61a44aba0d935f256265f5a26d3ce791038fb4

- e8d4be891c518898dd3ccdff4809895ed21558d90d415cee868bebdab2da7397

- 9f1989a04936cd8de9f5f4cb1f5f573c1871b63737b42d18ac4fa337b089cbdc

- b55c806367946a70d619f25e836b6883a36c9ad22d694a173866b57dfe8b29c9

- e46b09b270552c7de1311a8b24e3fcc32c8db220c03ca0d8db05e08c76e536f1

- f9842e31ed16fe0173875c38a41ed3a766041350b4efcd09da62718557ca3033

- bad5dc1dd6ff19f9fb1af853a8989c1b0fdfeaa4c588443607de03fccf0e21c9

ダウンロード URL

- hxxps://d35ep4b5x8d5j[.]クラウドフロント[.]net/pkg

- hxxps://d7rp2fva69arq[.]cloudfront[.]net/pkg

- hxxps://daqi268hfl8ov[.]クラウドフロント[.]net/pkg

- hxxps://events[.]optimizerservices[.]com/pkg

- hxxps://ekogidekinvgwyzmeydw[.]s3[.]amazonaws[.]com/OptimizerProcotolStatus[.]zip

- hxxps://lnzjvpeyarvvvtljxsws[.]s3[.]amazonaws[.]com/ConsoleSoftwareUpdateAgent[.]zip

- hxxps://qqirhvehhnvuemxezfxc[.]s3[.]amazonaws[.]com/ModuleAgent[.]zip

- hxxps://dpqsxofvslaxjaiyjdok[.]s3[.]amazonaws[.]com/ProtocolStatus[.]zip

- hxxps://oldbrlauserz[.]s3[.]amazonaws[.]com/setup[.]zip

- hxxps://grxqorfazgqbmzeetpus[.]s3[.]amazonaws[.]com/SetupUpdateAgent[.]zip

- hxxps://phdhrhdsp[.]s3[.]amazonaws[.]com/setup[.]zip

- hxxps://xyxeaxtugahkwrcvbzsw[.]s3[.]amazonaws[.]com/BundleAgent[.]zip

- [.]s3[.]amazonaws[.]com/GuideServices[.]zip

- hxxps://tnkdcxekehzpnpvimdwquzwzgpehlnwgizrlmzev[.]s3[.]amazonaws[.]com/HelperModule[.]zip

- hxxps://svapnilpkasjmwtygfstkhsdfrraa[.]s3[.]amazonaws[.]com/WizardUpdate[.]zip

Comments