Microsoft Detection and Response Team (DART) の脅威ハンティングの原則については、「Microsoft の脅威ハンティングの背後にある技術と科学」ブログ シリーズのパート 1 で説明しました。このフォローアップ投稿では、いくつかの一般的なハンティング戦略、フレームワーク、ツール、およびMicrosoft インシデント レスポンダーが脅威インテリジェンスとどのように連携するかについて説明します。

一般的な狩猟戦略

DART では、アナリストが調査を開始する際に一連の脅威ハンティング戦略に従います。これらの戦略は、アナリストがより深い調査を行うための触媒として機能します。このブログでは、お客様の環境で侵害が確認されていることを前提として、これらの戦略をリストしています。

IOC (「既知の不良」) から始める

インシデント対応調査は、侵害の初期兆候 (IOC) トリガー、または「既知の不良」から開始して追加の調査結果を得ると、より管理しやすくなります。私たちは通常、対象となるデータを制限するためのデータ削減手法から始めます。 1 つの例はデータ スタッキングです。これは、同じ環境内の複数のマシンが同じ IOC トリガーで確認されたと判断するまで、エンタープライズ環境全体のインジケーターによってフォレンジック アーティファクトをフィルター処理および分類するのに役立ちます。次に、ハンティング フローに入り、すすぎ、このプロセスを繰り返します。

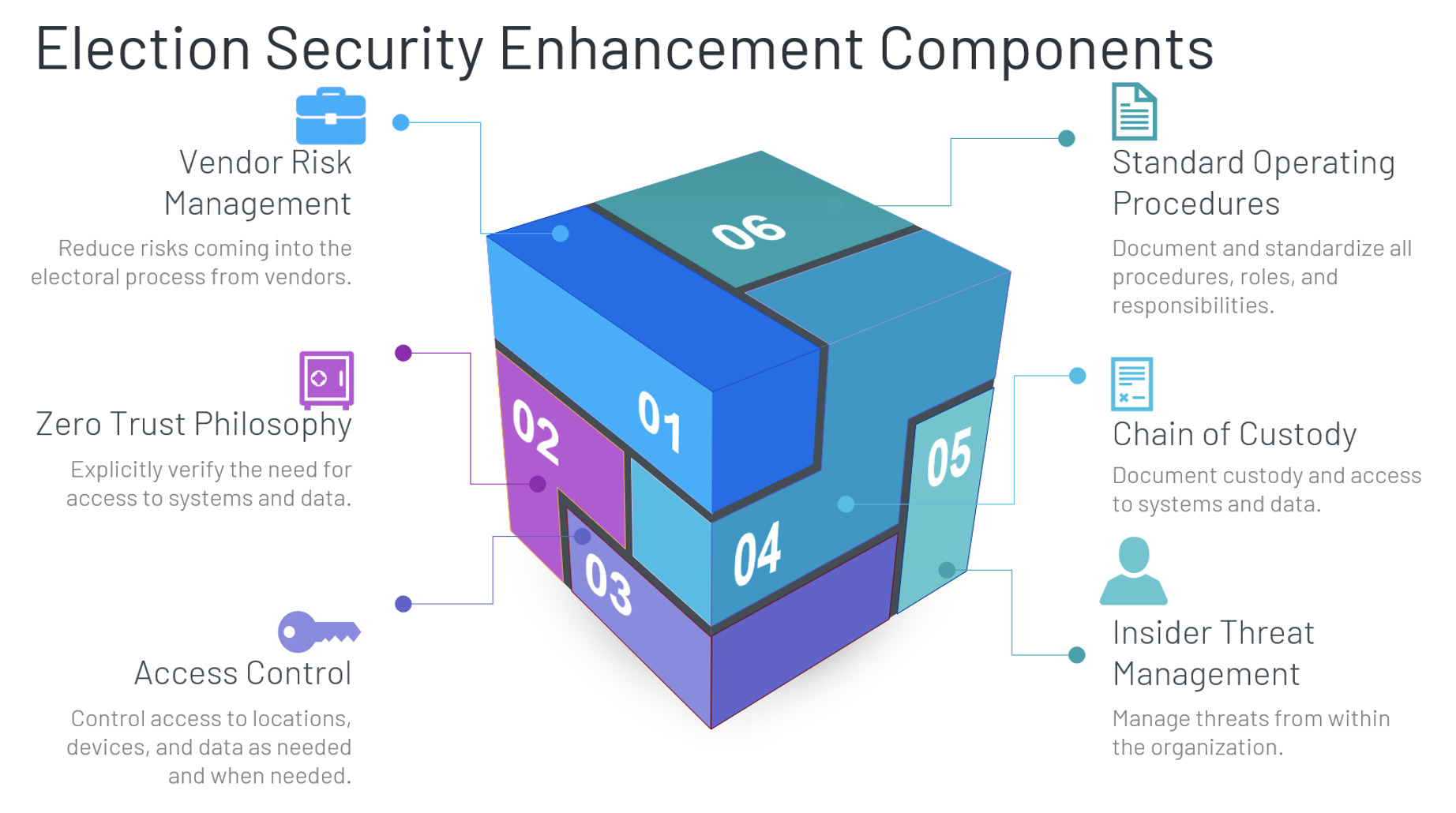

図 1: ハンティング サイクルは、インジケーターの最小単位からアクターを定義する可能性のある行動インジケーターに至るまで、インジケーターまたは「既知の悪い点」を探すことから始まります。

インジケーターの種類は次のように分類できます。

- Atomic — 最小単位。たとえば、IP アドレス、ドメイン名、電子メール アドレス、ファイル名などです。

- Computed — 複数のアトミック インジケーターに一致します。たとえば、ハッシュと正規表現です。

- 行動— 敵対者の行動のパターン。たとえば、戦術、技法、および手順 (TTP) や、攻撃者の好み (ファイル パス、ユーザー名、ツールなど) を示します。

クイックウィン

残念ながら、最初からすべてがトリガー IOC と相互に関連しているわけではありません。私たちが採用しているもう1つの狩猟戦略は、迅速な勝利を探すことです。つまり、顧客環境に存在する典型的な敵対行為の指標を探します。迅速な勝利の例としては、典型的なアクターのテクニック、アクター固有の TTP、既知の脅威、検証済みの IOC などがあります。迅速な勝利を特定することは、攻撃者を環境から遠ざけるように顧客を導きながら、攻撃の物語を策定するのに役立つため、顧客にとって最も影響力があります。

図 2: 操作のハンティング順序。

異常に基づく狩猟

リードがなくなった場合に採用すべきもう 1 つの戦略は、「既知の悪い点」と迅速な勝利から導き出された情報を利用して、異常を探すことに軸足を移すことです。顧客データを理解する一環として、このシリーズの第 1 部で異常について説明しました。いくつかのテクニック:

- ベースラインを定義します。データセットのベースライン比較を実行します。環境内の通常と異常を判断します。

- データと発生を要約し、指標で並べ替えて外れ値を見つけます。

- 出力をきれいにします。外れ値や異常を目立たせるために、効率と正確性を重視してデータをフォーマットすることをお勧めします。

純粋な異常ベースのハンティングは、提示されたデータに応じて、カスタマー エンゲージメントの他のハンティング戦略と同時に実行される場合があります。この方法は非常に微妙であり、経験豊富な専門家がデータ パターンに正常な動作または「異常な」動作が含まれているかどうかを検証する必要があります。この有病率チェックとデータ サイエンスのアプローチは、最も時間がかかりますが、調査で最も興味深い証拠のいくつかを示すことができます。その好例として、「既知の不正」を検索するだけではめったに検出されませんが、アノマリー ハンティングを使用して、新しい Advanced Persistent Threat (APT) アクター グループやキャンペーンを検出できます。

すべてを結び付ける: 攻撃の物語

異常な活動のパターン、迅速な勝利からの事実データ、および分析的意見をつなぎ合わせて、攻撃の物語で締めくくる必要があります。インシデント対応の調査では、 MITRE ATT&CKフレームワークは、実世界の観察に基づく敵対者の戦術とテクニックの基盤として機能します。

MITRE フレームワークは、構造化された方法で仮説を検討し、分析に根ざしたまとまりのある物語をお客様に伝えることができるようにするのに役立ちます。次のような質問に答えることを目指しています。

- 攻撃者はどのようにアクセスしたのですか?

- 彼らは中に入って何をしましたか?

- 彼らはどのアカウントを使用しましたか?

- 彼らはどのシステムにアクセスしましたか?

- 彼らはどのように、そしてどこで持続しましたか?

- アクセスまたは流出したデータはありますか?

- そして、最も重要なことは、彼らはまだ環境にいますか?

さらに、より良いストーリーを伝え、より優れた防御を構築するために、攻撃者の意図に関する質問に答えたいと考えています。表 1 に、MITRE フレームワークからの一般的な攻撃パターンをいくつか示します。

| 戦術 | テクニック |

|---|---|

| 初期アクセス | フィッシング ファイル |

| 実行 | PowerShell とサービスの実行 |

| 持続性 | サービスのインストール、Webshell、スケジュールされたタスク、レジストリ実行キー |

| 防御回避 | マスカレード、難読化、バックグラウンド インテリジェント転送サービス (BITS) ジョブ、署名付き実行可能ファイル |

| 資格情報へのアクセス | ブルート フォース、クレデンシャル ダンピング |

| 発見 | ネットワーク共有の列挙 |

| 横移動 | ハッシュを越えて、WinRM |

| コレクション | データステージング |

| コマンドと制御 | 未使用/一般的に使用されるポート |

| 流出 | データ圧縮 |

| 影響 | インパクトのために暗号化されたデータ |

表 1: MITRE からの一般的な攻撃パターン。

脅威ハンティングのツールと方法論

攻撃チェーンの最大限の可視性を確保するために、ハンターは、エンドポイントでのポイントインタイム ディープ スキャンのための独自のインシデント対応ツールから供給されたデータと、関心のあるデバイスでの特注のフォレンジック トリアージ ツールを使用します。

ポイントインタイム ディープ スキャンの場合、DART は以下を使用します。

- Windows および Linux 用の独自のインシデント対応ツール。

- 対象デバイスのフォレンジック トリアージ ツール。

- Microsoft Azure Active Directory (Azure AD) のセキュリティと構成の評価。

継続的な監視の場合:

- Microsoft Sentinel — イベント ログの集中ソースを提供します。機械学習と人工知能を使用しています。

- Microsoft Defender for Endpoint — 動作、プロセス レベルの検出用。サードパーティのウイルス対策ベンダーと連携しながら、機械学習と人工知能を使用して脅威に迅速に対応します。

- Microsoft Defender for Identity — 一般的な脅威の検出と認証要求の分析用。すべてのオペレーティング システムから Azure AD への認証要求を調べ、機械学習と人工知能を使用して、パス ザ ハッシュ、ゴールデン チケットとシルバー チケット、スケルトン キーなど、さまざまな種類の脅威を迅速に報告します。

- Microsoft Defender for Cloud Apps — ログ収集、API コネクタ、リバース プロキシなどのさまざまな展開モードをサポートする Cloud Access Security Broker (CASB)。豊富な可視性、データ移動の制御、および高度な分析を提供して、すべての Microsoft およびサード パーティのクラウド サービスでサイバー脅威を特定して対処します。

図 3 は、脅威の特定と監視に使用される製品とサービスを説明しています。

- ディープ スキャンには、ASEP、Fennec、LIFE、FoX などの独自のエンドポイント スキャナーが含まれます

- エンタープライズ データには、Active Directory の構成とウイルス対策のログが含まれます。

- グローバル テレメトリには、世界最大のセンサー ネットワークであるインテリジェント セキュリティ グラフが含まれます。

継続的な監視には、次のものが含まれます。

- スプーフィングの偽装とコンテンツ分析を監視する Microsoft Defender for Office 365。

- Microsoft Defender for Cloud Apps は、アプリの検出、アクセス管理、およびデータ損失防止を監視します。

- Microsoft Defender for Endpoint。悪用、インストール、およびコマンド アンド コントロール チャネルを監視します。

- Microsoft Defender for Identity は、偵察、水平移動、およびドメイン支配を監視します。

- Microsoft 365 Defender、Microsoft Sentinel、および Microsoft Defender for Cloud。これには、データ ソース間の高度な検索、アラート、相関が含まれます。

さらに、Microsoft Threat Intelligence Center (MSTIC) などの内部の脅威インテリジェンス チームと協力して、お客様の環境での実地経験から詳細を提供し、脅威の攻撃者と対峙しています。これらの経験から収集された情報は、脅威チームとサービスが強化された脅威インテリジェンスとセキュリティ分析を実施してお客様のセキュリティを確保するのに役立つ証拠の証跡を提供します。

オープン性と透明性を通じて脅威インテリジェンスのイノベーションに貢献

動的な脅威インテリジェンスからのデータを共有し、MSTIC チームと継続的に協力することで、組織と顧客にセキュリティ イベントの可視性と関連性を提供します。このコラボレーションは、Microsoft セキュリティ チームが複数の組織を標的とした大規模な恐喝キャンペーンを積極的に追跡した事例で成功を収めていることが証明されており、その結果、脅威アクターの戦術と標的を理解し追跡するための業界全体の取り組みが行われています。

2021 年後半のNOBELIUM インシデントは、MSTIC と Microsoft のグローバル セキュリティ専門家チームを中心に形成されたグローバルなハンティング活動を開始した大規模なサイバー攻撃の別の例でした。脅威アクターは、サービス プロバイダーの特権アカウントを標的にして、クラウド環境内を横方向に移動し、信頼関係を利用して下流のクラウド サービス プロバイダー (CSP) の顧客にアクセスしました。インシデント対応を支援し、この活動に関する検出とガイダンスを推進するために、影響を受けた顧客と直接やり取りしました。成功したパートナーシップと継続的なフィードバック ループを通じて、影響を最小限に抑え、顧客を長期的に保護する能力を向上させることができました。

NOBELIUM 攻撃から顧客を保護するために提供した作業は、継続的なハンティング プロセスと脅威インテリジェンスによるフィードバック ループがなければ不可能だったでしょう。私たちは、脅威インテリジェンス プラットフォームで見られる追加のベクトルを調べることで、DART の脅威ハンターがより優れたインシデント対応者になることを可能にする共生関係を作り上げました。

脅威インテリジェンスの観点からイベントを見て、脅威ハンティングの技術と科学を適用し、セキュリティ業界全体と提携することはすべて、組織の成長とサイバー攻撃からの保護を維持するための当社のコミットメントの表れです。

もっと詳しく知る

Microsoft の調査とエンゲージメントから得た最新の攻撃方法とサイバーセキュリティのベスト プラクティスについては、 Microsoft Detection and Response Team (DART) のブログ シリーズを参照してください。サイバーセキュリティ 危機の発生前、発生中、発生後の特別なインシデント対応および回復サービスの詳細については、 Microsoft Security Services for Incident Response を参照してください。

Microsoft セキュリティ ソリューションの詳細については、当社の Web サイト を参照してください。セキュリティ ブログをブックマークして、セキュリティに関する専門家の記事を入手してください。また、 @MSFTSecurityをフォローして、サイバーセキュリティに関する最新ニュースと更新情報を入手してください。

Comments