Lancefly と名付けられた新しい APT ハッキング グループは、カスタムの「Merdoor」バックドア マルウェアを使用して、南アジアおよび東南アジアの政府、航空、通信組織をターゲットにしています。

シマンテック脅威研究所は本日、Lancefly が 2018 年以来、企業ネットワーク上で永続性を確立し、コマンドを実行し、キーロギングを実行するために、高度に標的を絞った攻撃にステルス Merdoor バックドアを導入していることを明らかにしました。

「Merdoor と名付けた Lancefly のカスタム マルウェアは、2018 年から存在していると思われる強力なバックドアです」とシマンテックの新しいレポートは明らかにしています。

「シマンテックの研究者らは、2020 年と 2021 年の一部の活動と、2023 年の第 1 四半期まで続いた最近のキャンペーンでこれが使用されたことを観察しました。これら両方のキャンペーンの背後にある動機は情報収集であると考えられています。」

Lancefly はサイバースパイ活動に焦点を当てており、被害者のネットワークから長期間にわたって情報を収集することを目的としていると考えられています。

幅広い攻撃チェーン

シマンテックは、Lancefly が使用した最初の感染ベクトルを発見していません。しかし、この脅威グループが長年にわたり、不正アクセスのためにフィッシングメール、SSH 認証情報の総当り攻撃、公開サーバーの脆弱性の悪用を使用しているという証拠を発見しました。

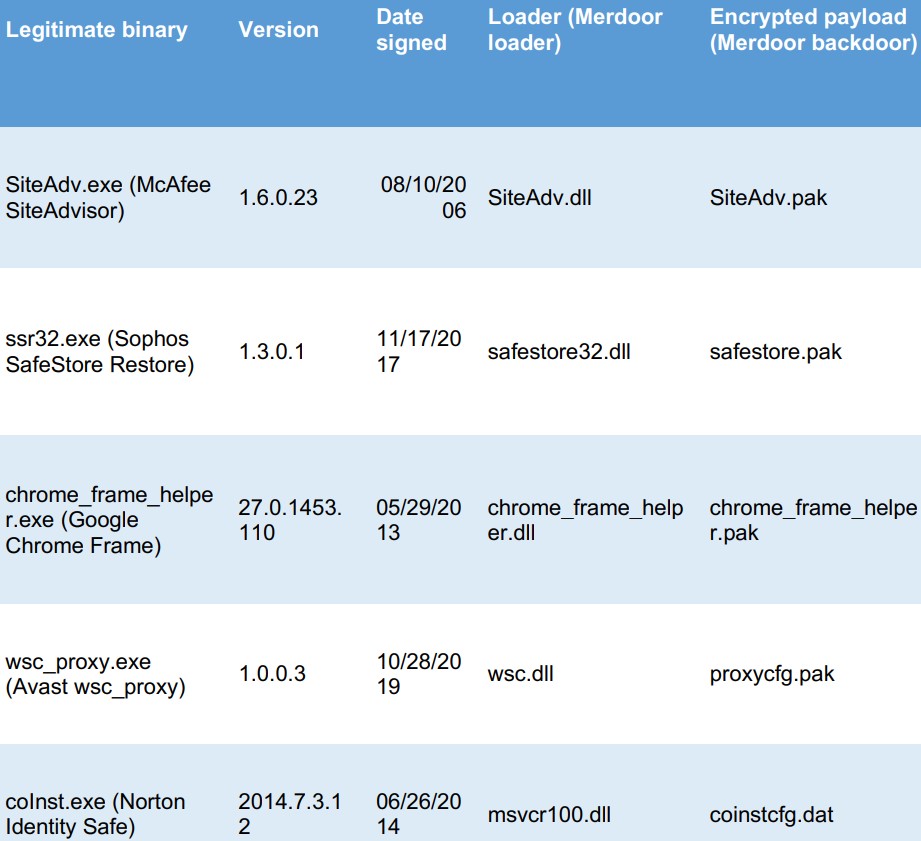

攻撃者はターゲットのシステム上に存在を確立すると、DLL サイドローディングを介して「perfhost.exe」または「svchost.exe」のいずれかに Merdoor バックドアを挿入します。これらはどちらもマルウェアの検出回避を支援する正規の Windows プロセスです。

Merdoor は、Lancefly が被害者のシステムへのアクセスと足場を維持するのに役立ち、再起動の間も存続するサービスとして自身をインストールします。

次に、Merdoor は、サポートされているいくつかの通信プロトコル (HTTP、HTTPS、DNS、UDP、および TCP) のいずれかを使用して C2 サーバーとの通信を確立し、指示を待ちます。

C2 サーバーとのデータ交換のサポートとは別に、Merdoor はローカル ポートをリッスンすることでコマンドを受け入れることもできます。ただし、シマンテックのアナリストは具体的な例を示していません。

また、バックドアはユーザーのキーストロークを記録して、ユーザー名、パスワード、その他の秘密などの潜在的に貴重な情報を取得します。

Lancefly は、Impacket の「Atexec」機能を使用して、SMB 経由でリモート マシン上でスケジュールされたタスクを即座に実行することも観察されています。攻撃者はこの機能を利用して、ネットワーク上の他のデバイスに横方向に拡散したり、他のコマンドで作成された出力ファイルを削除したりしていると考えられます。

攻撃者は、LSASS プロセスのメモリをダンプするか、SAM および SYSTEM レジストリ ハイブを盗むことにより、資格情報を盗もうとします。

最後に、Lancefly は、WinRAR アーカイブ ツールの偽装バージョンを使用して盗んだファイルを暗号化し、おそらく Merdoor を使用してデータを抽出します。

ZXShell ルートキット

Lancefly 攻撃では、より軽量で機能が豊富な新しいバージョンの ZXShell ルートキットの使用も確認されました。

ルートキットのローダー「FormDII.dll」は、ホストのシステム アーキテクチャに一致するペイロードのドロップ、ファイルからのシェルコードの読み取りと実行、プロセスの強制終了などに使用できる関数をエクスポートします。

ルートキットは、Merdoor ローダーと共通のコードを共有するインストールおよび更新ユーティリティも使用します。これは、Lancefly がツールに共有コードベースを使用していることを示しています。

ZXShell のインストール機能は、サービスの作成、ハイジャックと起動、レジストリの変更、回避と復元のための独自の実行可能ファイルのコピーの圧縮をサポートしています。

中国へのリンク

ZXShell ルートキットは、Lancefly を、このツールを攻撃に使用した他の中国の APT グループ (APT17 や APT41 など) に緩やかに接続します。

ただし、ルートキットのソースコードは数年前から公開されているため、そのつながりは弱いです。

Lancefly のルートキット ローダーの「formdll.dll」という名前は、APT27、別名「Budworm」のキャンペーンで以前に報告されています。

ただし、これがアナリストを誤った方向に導き、帰属を困難にするための意図的な選択であるかどうかは不明です。

Lancefly が中国起源であるという仮説をさらに裏付ける要素は、いくつかの中国の APT グループ間で共有されているPlugXおよびShadowPad RAT (リモート アクセス トロイの木馬) の使用が観察されたことです。

Comments