金銭目的の攻撃者が、通信サービス プロバイダーやビジネス プロセス アウトソーシング企業をハッキングし、侵害が検出されたときに適用された防御的な緩和策を積極的に無効にしています。

Crowdstrike は、攻撃が 2022 年 6 月に開始され、現在も進行中であり、セキュリティ リサーチャーが 5 つの異なる侵入を特定できたと述べています。

この攻撃は、「Scattered Spider」として追跡されているハッカーによるものであるとの確信度は低いとされています。ハッカーは、アクセスを維持し、緩和策を元に戻し、検出を回避し、阻止された場合は他の有効なターゲットにピボットすることに固執していることを示しています。

キャンペーンの最終的な目標は、通信ネットワーク システムを侵害し、加入者情報にアクセスし、SIM スワッピングなどの操作を実行することです。

な

.png)

キャンペーン詳細

攻撃者は、さまざまなソーシャル エンジニアリング手法を使用して、企業ネットワークへの初期アクセスを取得します。

これらの戦術には、従業員に電話をかけたり、IT スタッフになりすまして資格情報を収集したり、Telegram や SMS メッセージを使用してターゲットを会社のロゴを特徴とするカスタム フィッシング サイトにリダイレクトしたりすることが含まれます。

MFA が標的のアカウントを保護している場合、攻撃者はプッシュ通知MFA 疲労戦術を採用するか、被害者からコードを取得するためにソーシャル エンジニアリングに従事します。

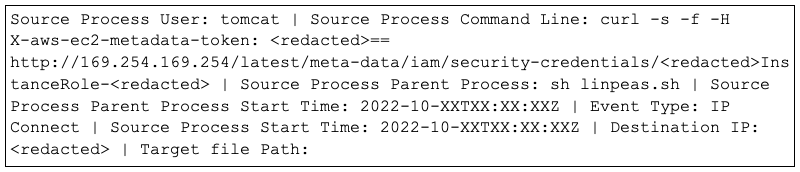

あるケースでは、攻撃者は ForgeRock AM サーバーの欠陥であるCVE-2021-35464を悪用して、AWS インスタンスでコードを実行し、権限を昇格させました。

「AWS インスタンス ロールを利用して Apache Tomcat ユーザーから特権を引き受けたり昇格させたりすると、攻撃者は侵害された AWS トークンを使用してインスタンス ロールのアクセス許可を要求し、引き受けます」 と Crowdstrike は説明します。

ハッカーは、システムへのアクセスを取得すると、侵害されたユーザー アカウントを使用して、信頼できる MFA (多要素認証) デバイスのリストに自分のデバイスを追加しようとします。

Crowdstrike は、ハッカーがキャンペーンで次のユーティリティとリモート監視および管理 (RMM) ツールを使用していることに気付きました。

- AnyDesk

- どこでも

- ドモッツ

- DWサービス

- Fixme.it

- Fleetdeck.io

- イタリアのエンドポイント マネージャー

- Level.io

- ログメイン

- エンジンの管理

- Nエイブル

- パルスウェイ

- レポート

- Rsocx

- スクリーンコネクト

- SSH RevShell と SSH 経由の RDP トンネリング

- チームビューア

- トレンドマイクロ ベースキャンプ

- ソリルス

- ゼロティア

上記の多くは、企業ネットワークで一般的に見られる正当なソフトウェアであるため、セキュリティ ツールでアラートを生成する可能性はほとんどありません。

Crowdstrike によって観察された侵入では、敵対者は、検出された後でも、侵害されたネットワークへのアクセスを維持しようと執拗に試みました。

CrowdStrike は、「CrowdStrike は複数の調査で、攻撃者がさらに活発になり、緩和策がゆっくりと実装された場合、VPN アクセスや複数の RMM ツールなどの追加の永続化メカニズムを設定することを観察しました」と警告しました。

「そして、複数の事例で、攻撃者は、被害者の組織によって以前に無効にされたアカウントを再度有効にすることで、緩和策の一部を元に戻しました。」

Crowdstrike が確認したすべての侵入で、攻撃者はさまざまな VPN と ISP を使用して、被害を受けた組織の Google Workspace 環境にアクセスしました。

横方向に移動するために、攻撃者はさまざまな種類の偵察情報を抽出し、侵害されたテナントからユーザー リストをダウンロードし、WMI を悪用し、SSH トンネリングとドメイン レプリケーションを実行しました。

Crowdstrike は、レポートの下部にあるこのアクティビティの侵害の痕跡 (IoC) の広範なリストを共有しています。これは、攻撃者がさまざまな侵入で同じツールと IP アドレスを使用しているため、防御側が注意することが重要です。

Comments