北朝鮮の疑いのあるハッキング グループが、米国とヨーロッパのセキュリティ研究者とメディア組織を標的にして、偽の求人を出し、3 つの新しいカスタム マルウェア ファミリを展開しています。

攻撃者はソーシャル エンジニアリングを使用して、ターゲットが WhatsApp を介して関与するよう説得し、マルウェア ペイロード「PlankWalk」をドロップします。これは、ターゲットの企業環境に足場を築くのに役立つ C++ バックドアです。

2022 年 6 月から特定のキャンペーンを追跡しているMandiantによると、観察された活動は、「Lazarus グループ」として知られる北朝鮮のクラスターに起因する「 オペレーション ドリーム ジョブ」と重複しています。

しかし、Mandiant は、使用されているツール、インフラストラクチャ、および TTP (戦術、手法、および手順) に十分な違いがあることを観察し、このキャンペーンを「UNC2970」として追跡している別のグループに起因すると考えています。

さらに、攻撃者は「TOUCHMOVE」、「SIDESHOW」、「TOUCHSHIFT」という既知の脅威グループに属していない、これまでに見られなかったマルウェアを使用しています。

Mandiant によると、このグループはこれまでにも、ハイテク企業、メディア グループ、防衛産業の組織を標的にしてきたという。最新のキャンペーンは、ターゲット範囲を進化させ、その機能を適応させたことを示しています。

足がかりを得るためのフィッシング

ハッカーは、LinkedIn を介してターゲットにアプローチし、求人担当者を装って攻撃を開始します。最終的に、彼らは WhatsApp に移行して「募集」プロセスを継続し、悪意のあるマクロが埋め込まれた Word 文書を共有しました。

Mandiant 氏によると、場合によっては、これらの Word 文書が、ターゲットに宣伝する職務記述書に合うように様式化されているとのことです。たとえば、以下に示すように、Mandiant が共有するルアーの 1 つは、ニューヨーク タイムズになりすましたものです。

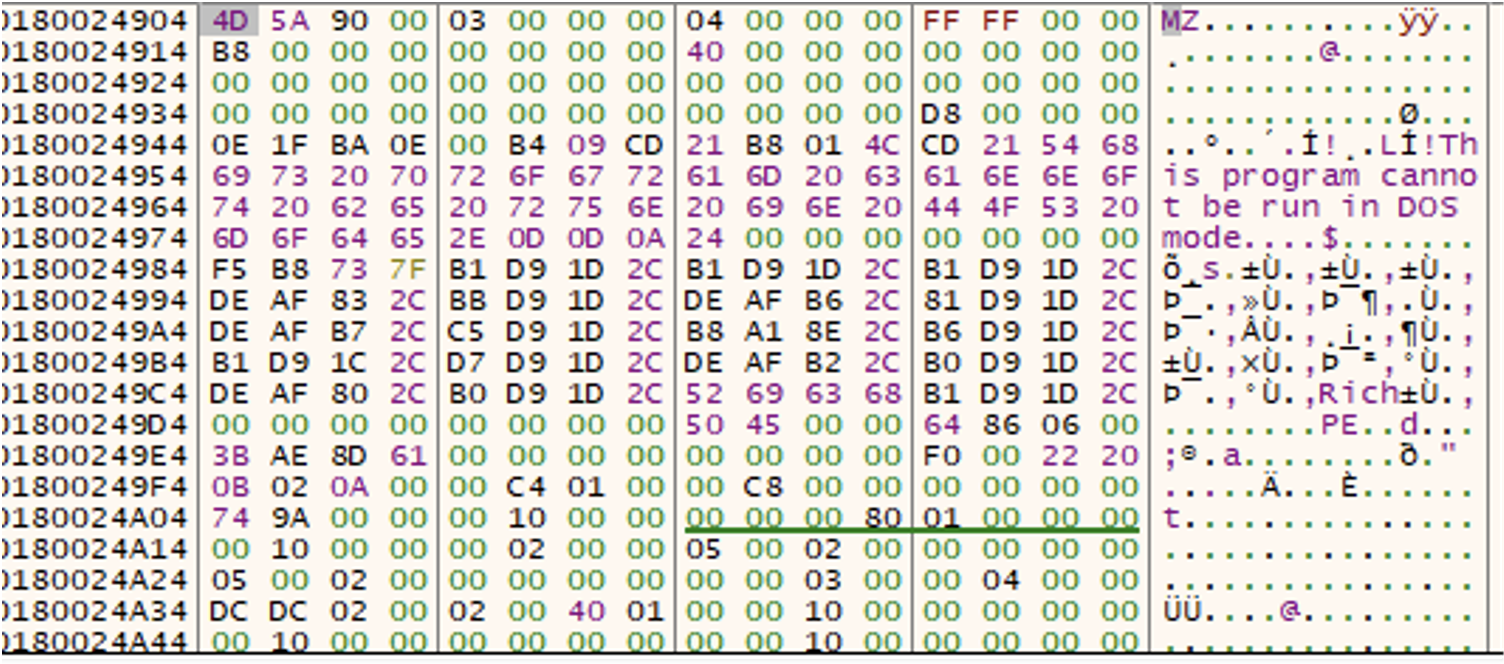

Word ドキュメントのマクロは、リモート テンプレート インジェクションを実行して、侵害された WordPress サイトからトロイの木馬化されたバージョンの TightVNC を取得します。このサイトは、攻撃者のコマンド アンド コントロール サーバーとして機能します。

Mandiant は、このカスタム バージョンの TightVNC を「LidShift」として追跡しています。実行されると、リフレクティブ DLL インジェクションを使用して、暗号化された DLL (トロイの木馬化された Notepad++ プラグイン) をシステムのメモリにロードします。

ロードされたファイルは「LidShot」という名前のマルウェア ダウンローダーで、システムの列挙を実行し、侵害されたデバイス「PlankWalk」に最終的な足がかりを確立するペイロードを展開します。

Windowsファイルになりすます

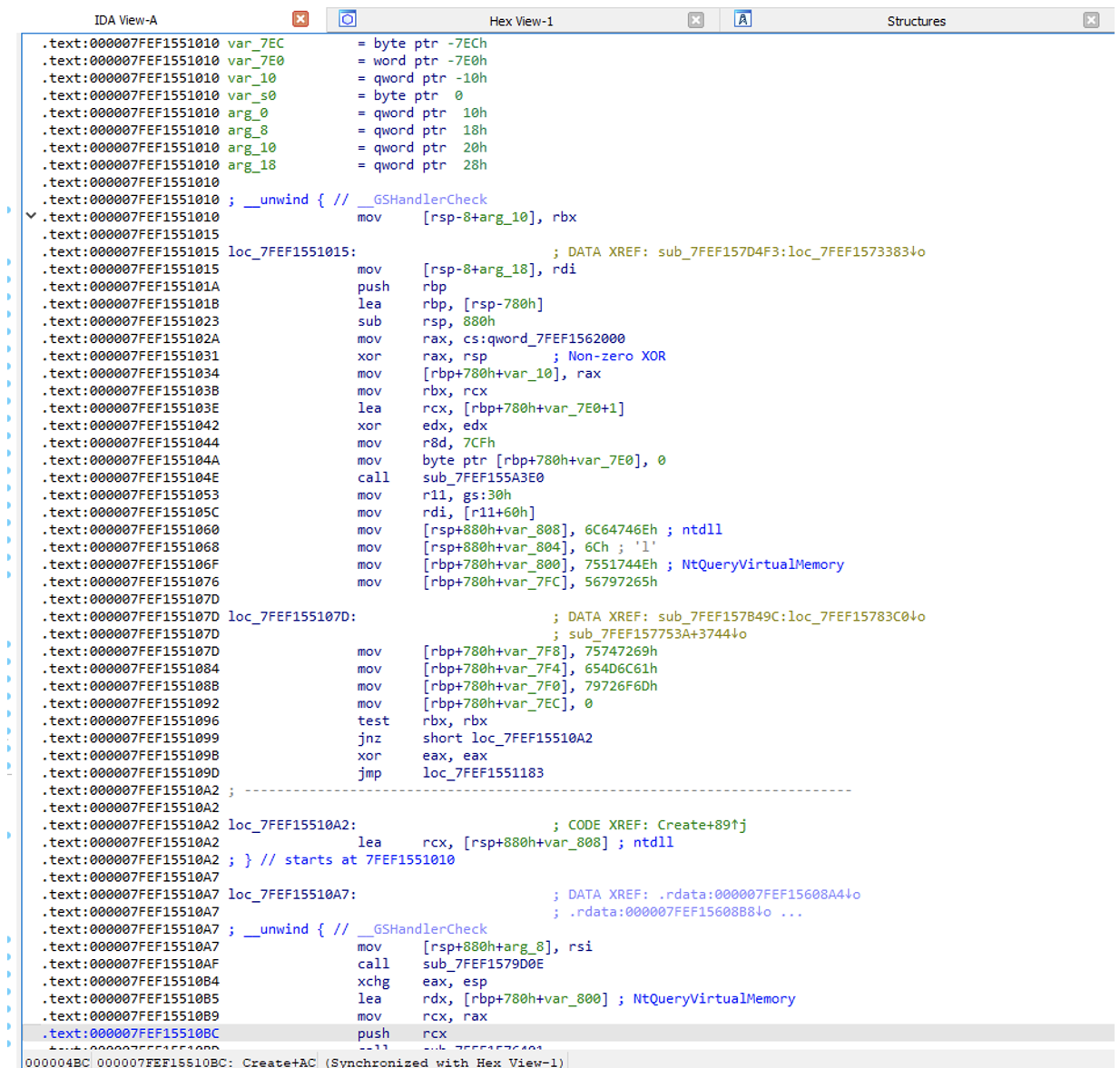

悪用後の段階で、北朝鮮のハッカーは、正規の Windows バイナリ (mscoree.dll または netplwix.dll) に偽装する「TouchShift」という名前の新しいカスタム マルウェア ドロッパーを使用します。

次に TouchShift は、「TouchShot」という別のスクリーンショット ユーティリティ、「TouchKey」という名前のキーロガー、「HookShot」という名前のトンネラー、「TouchMove」という名前の新しいローダー、および「SideShow」という名前の新しいバックドアを読み込みます。

最も興味深いのは、合計 49 個のコマンドをサポートする新しいカスタム バックドア SideShow です。これらのコマンドにより、攻撃者は侵害されたデバイスで任意のコードを実行し、レジストリを変更し、ファイアウォール設定を操作し、新しいスケジュールされたタスクを追加し、追加のペイロードを実行できます。

標的となった組織が VPN を使用していなかった一部のケースでは、攻撃者が Microsoft Intune を悪用して、PowerShell スクリプトを使用して「CloudBurst」マルウェアを展開していることが観察されました。

このツールは、正規の Windows ファイル、具体的には「mscoree.dll」に偽装し、その役割はシステムの列挙を実行することです。

ゼロデイによる EDR ツールの無効化

Mandiant が本日公開した2 番目のレポートは、最新のキャンペーンでの UNC2970 に続いて、「脆弱なドライバーを自分で持ち込む」(BYOVD) 戦術に焦点を当てています。

Mandiant のアナリストは、侵害されたシステムのログを調べたところ、疑わしいドライバーと奇妙な DLL ファイル (「_SB_SMBUS_SDK.dll」) を発見しました。

さらに調査した結果、これらのファイルは「Share.DAT」という名前の別のファイルによって作成されたものであり、「LightShift」として追跡されるインメモリ ドロッパーであることが判明しました。

ドロッパーは、「LightShow」と呼ばれる難読化されたペイロードをロードします。このペイロードは、脆弱なドライバーを利用して、カーネル メモリで任意の読み取りおよび書き込み操作を実行します。

ペイロードの役割は、EDR (Endpoint Detection and Response) ソフトウェアで使用されるカーネル ルーチンにパッチを適用して、侵入者が検出を回避できるようにすることです。

特に、このキャンペーンで使用されたドライバーは ASUS ドライバー (「Driver7.sys」) であり、Mandiant が発見された時点では脆弱性が知られていないため、北朝鮮のハッカーはゼロデイ脆弱性を悪用していました。

Mandiant は 2022 年 10 月にこの問題を ASUS に報告し、脆弱性は識別子 CVE-2022-42455 を受け取り、ベンダーは 7 日後にリリースされた更新プログラムを介してそれを修正しました。

北朝鮮のハッカーは以前、脆弱性研究者を装った偽のオンライン ソーシャル メディア ペルソナを作成することで、脆弱性やエクスプロイトの開発に関与するセキュリティ研究者を標的にしていました。

これらのペルソナは、脆弱性研究における協力の可能性について、他のセキュリティ研究者に連絡を取ります。

研究者との接触を確立した後、ハッカーはInternet Explorer のゼロデイを悪用した悪意のある Visual Studio プロジェクトと MHTML ファイルを送信しました。

これらのルアーは両方とも、対象の研究者のデバイスにマルウェアを展開して、コンピューターへのリモート アクセスを取得するために使用されました。

Comments