「SCARLETEEL」と呼ばれる高度なハッキング操作は、コンテナーで実行されている公開 Web アプリを標的にして、クラウド サービスに侵入し、機密データを盗みます。

SCARLETEEL は、サイバーセキュリティ インテリジェンス企業 Sysdig によって、顧客のクラウド環境の 1 つで発生したインシデントに対応しているときに発見されました。

攻撃者は侵害されたクラウド環境にクリプトマイナーを配備しましたが、ハッカーは AWS クラウド メカニクスの高度な専門知識を示し、それを使用して会社のクラウド インフラストラクチャにさらに侵入しました。

Sysdig は、クリプトジャッキング攻撃が、プロプライエタリ ソフトウェアの盗難という攻撃者の真の目的のおとりとして使用されたと考えています。

スカーレットの攻撃

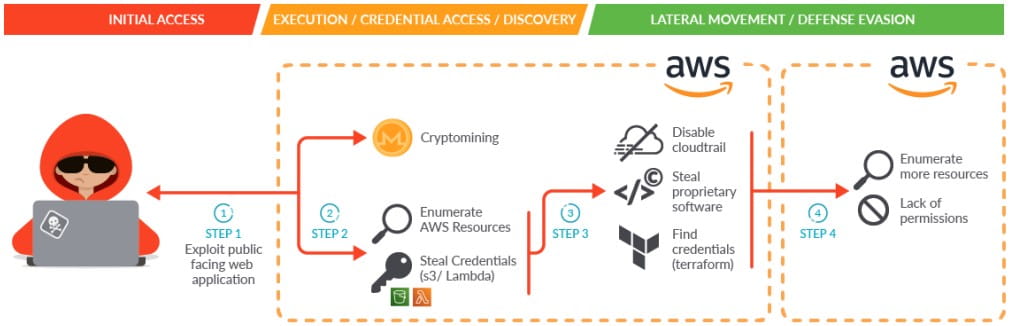

SCARLETEEL 攻撃は、ハッカーがアマゾン ウェブ サービス (AWS) でホストされている自己管理型の Kubernetes クラスターで公開されている脆弱なサービスを悪用することから始まりました。

攻撃者がコンテナにアクセスすると、おとりとして機能すると考えられる XMRig コインマイナーと、Kubernetes ポッドからアカウント資格情報を抽出するスクリプトをダウンロードします。

盗まれた資格情報は、AWS API 呼び出しを実行するために使用され、さらに資格情報を盗んだり、企業のクラウド環境でバックドア ユーザーやグループを作成したりして、持続性を獲得しました。これらのアカウントは、その後、クラウド環境を通じてさらに拡散するために使用されました。

AWS クラスター ロールの設定によっては、攻撃者が関数、設定、アクセス キーなどの Lambda 情報にアクセスする可能性もあります。

出典:Sysdig

次に、攻撃者は Lambda 関数を使用して、すべてのプロプライエタリ コードとソフトウェアをその実行キーと Lambda 関数環境変数とともに列挙して取得し、IAM ユーザー資格情報を見つけて、その後の列挙ラウンドと権限エスカレーションに活用します。

S3 バケットの列挙もその段階で行われ、クラウド バケットに保存されているファイルには、アカウント資格情報など、攻撃者にとって貴重なデータが含まれている可能性があります。

「この特定の攻撃の間、攻撃者は、顧客のスクリプト、トラブルシューティング ツール、ログ ファイルなど、1 TB を超える情報を取得して読み取ることができました」と Sysdig のレポートは述べています。

出典:Sysdig

残された痕跡を最小限に抑えるために、攻撃者は侵害された AWS アカウントで CloudTrail ログを無効にしようとし、Sysdig の調査に悪影響を及ぼしました。

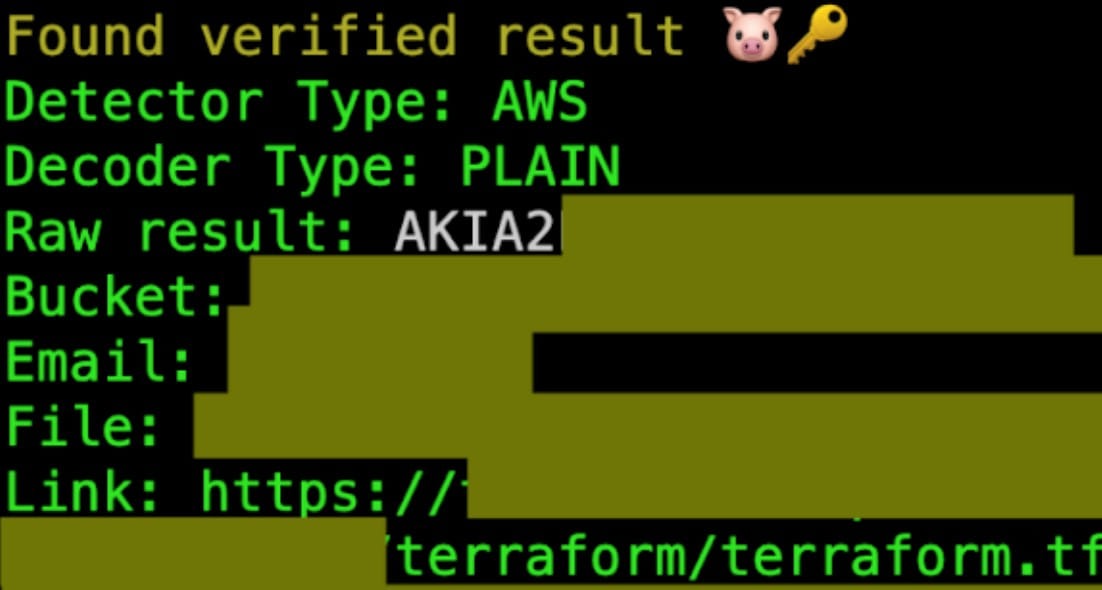

ただし、攻撃者が S3 バケットから、IAM ユーザー アクセス キーと 2 つ目の AWS アカウントの秘密キーを含む Terraform 状態ファイルを取得したことは明らかでした。このアカウントは、最終的に、組織のクラウド ネットワーク内での水平移動に使用されました。

出典:Sysdig

クラウドベースのインフラストラクチャを保護する

企業がインフラストラクチャとデータをホストするためにクラウド サービスにますます依存するようになると、ハッカーはそれに追随し、API と管理コンソールの専門家になって攻撃を続けます。

SCARLETEEL 攻撃は、組織のクラウド環境に 1 つの脆弱点があるだけで、ネットワークへの侵入や機密データの盗難に、持続的で知識豊富な攻撃者がそれを利用するのに十分である可能性があることを証明しています。

Sysdig は、組織がクラウド インフラストラクチャを同様の攻撃から保護するために、次のセキュリティ対策を講じることを提案しています。

- すべてのソフトウェアを最新の状態に保ちます。

- v1 の代わりに IMDS v2 を使用して、不正なメタデータ アクセスを防ぎます。

- すべてのユーザー アカウントで最小権限の原則を採用します。

- Lambda などの機密データを含む可能性のあるリソースへの読み取り専用アクセスの範囲を設定します。

- 古い未使用の権限を削除します。

- AWS KMS、GCP KMS、Azure Key Vault などのキー管理サービスを使用します。

Sysdig はまた、包括的な検出および警告システムを実装して、攻撃者による悪意のある活動が保護手段を回避した場合でも迅速に報告されるようにすることを推奨しています。

Comments