Android OEM デバイス ベンダーがコア システム アプリケーションにデジタル署名するために使用する複数のプラットフォーム証明書が、マルウェアを含むアプリに署名するために攻撃者によって利用されました。

OEM Android デバイス メーカーは、プラットフォーム証明書またはプラットフォーム キーを使用して、Android オペレーティング システムと関連アプリを含むデバイスのコア ROM イメージに署名します。

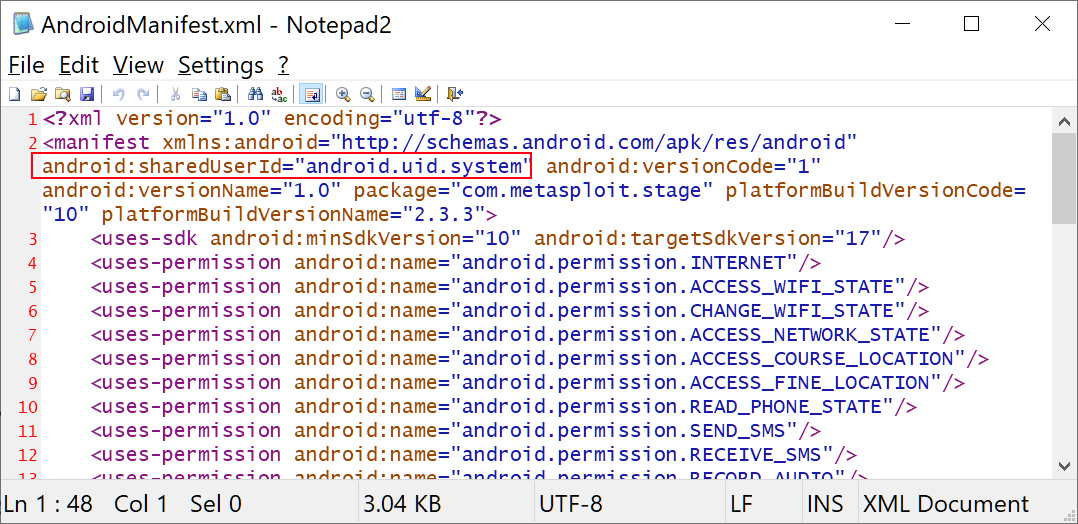

悪意のあるアプリであっても、同じプラットフォーム証明書で署名され、高い権限を持つ「android.uid.system」ユーザー ID が割り当てられている場合、これらのアプリは Android デバイスへのシステム レベルのアクセスも取得します。

ソース:

これらの権限は、進行中の通話の管理、パッケージのインストールまたは削除、デバイスに関する情報の収集、およびその他の機密性の高いアクションなど、通常はアプリに付与されない機密性の高い権限へのアクセスを提供します。

Android Partner Vulnerability Initiative (AVPI) イシュー トラッカーに関する現在公開されているレポートで共有されているように、このプラットフォーム キーの悪用は、Google の Android セキュリティ チームのリバース エンジニアである Łukasz Siewierski によって発見されました。

「プラットフォーム証明書は、システム イメージで「android」アプリケーションに署名するために使用されるアプリケーション署名証明書です。「android」アプリケーションは、非常に特権のあるユーザー ID – android.uid.system – で実行され、アクセス権限を含むシステム権限を保持します。ユーザー データです」と Google のレポーターは説明します。

「同じ証明書で署名された他のアプリケーションは、同じユーザー ID で実行することを宣言できるため、Android オペレーティング システムへの同じレベルのアクセスが可能になります。」

Siewierski は、これら 10 個の Android プラットフォーム証明書を使用して署名された複数のマルウェア サンプルを発見し、各サンプルの SHA256 ハッシュとデジタル署名された証明書を提供しました。

現時点では、これらの証明書が悪用されてマルウェアに署名された原因に関する情報はありません。1 人以上の攻撃者が証明書を盗んだか、許可されたアクセス権を持つインサイダーがベンダー キーで APK に署名したかです。

また、これらのマルウェア サンプルが見つかった場所に関する情報もありません。Google の Play ストアで見つかったのか、サードパーティ ストアや悪意のある攻撃で配布されたものなのかは不明です。

プラットフォーム キーで署名された、リストされている 10 のマルウェア サンプルのパッケージ名を以下に示します。

com.russian.signato.renewis com.sledsdffsjkh.Search com.android.power com.management.propaganda com.sec.android.musicplayer com.houla.quicken com.attd.da com.arlo.fappx com.metasploit.stage com.vantage.ectronic.cornmuniリークされた証明書は、Samsung、LG、Revoview、および MediaTek のものです。

これらのハッシュを VirusTotal で検索すると、悪用されたプラットフォーム証明書の一部が Samsung Electronics、LG Electronics、Revoview、および Mediatek のものであることがわかりました。

他の証明書については、現時点では誰のものであるかを特定することはできませんでした。

証明書で署名されたマルウェアには、攻撃者が侵害されたデバイスに追加の悪意のあるペイロードを配信するために使用できる HiddenAd トロイの木馬、情報窃盗プログラム、Metasploit、およびマルウェア ドロッパーとして検出されたものが含まれます。

Google は、影響を受けたすべてのベンダーに悪用について通知し、プラットフォーム証明書をローテーションし、漏えいを調査して原因を突き止め、今後のインシデントを防ぐために、Android プラットフォーム証明書で署名されたアプリの数を最小限に抑えるようアドバイスしました。

「影響を受けるすべての関係者は、プラットフォーム証明書を新しい公開鍵と秘密鍵のセットに置き換えることでローテーションする必要があります。さらに、問題の根本原因を見つけるために内部調査を実施し、インシデントが将来発生しないようにするための措置を講じる必要があります。 」と、Google の記者は付け加えた。

「また、プラットフォーム証明書で署名されたアプリケーションの数を最小限に抑えることを強くお勧めします。これにより、将来同様のインシデントが発生した場合にプラットフォーム キーをローテーションするコストが大幅に削減されます。」

これらの潜在的に侵害された証明書で署名されたすべての Android アプリの概要を取得する簡単な方法は、APKMirror を使用してそれらを検索することです ( Samsung の証明書で署名されたアプリのリストと、LG が署名したアプリの1 つ)。

ただし、結果に基づいて、Google は「影響を受けたすべての関係者に調査結果を通知し、ユーザーへの影響を最小限に抑えるための修復措置を講じた」と述べていますが、すべてのベンダーが Google の推奨事項に従っているわけではないようです。漏えいしたプラットフォーム証明書は、アプリのデジタル署名にまだ使用されています。

これらの侵害されたキーについて Google に問い合わせたところ、Google は、侵害されたキーの検出を Android Build Test Suite (BTS) に追加し、マルウェアの検出を Google Play プロテクトに追加したと述べました。

「OEM パートナーは、キー侵害が報告されるとすぐに緩和策を実施しました。エンド ユーザーは、OEM パートナーが実施したユーザー緩和策によって保護されます」と Google は声明で述べています。

「Google は、システム イメージをスキャンする Build Test Suite でマルウェアの幅広い検出を実装しました。Google Play プロテクトもマルウェアを検出します。」

「このマルウェアが Google Play ストアにある、またはあったという兆候はありません。いつものように、最新バージョンの Android を実行していることを確認することをお勧めします。」

Comments