「Nodaria」(UAC-0056) として知られるロシアのハッキング グループは、「Graphiron」と呼ばれる新しい情報窃取マルウェアを使用して、ウクライナの組織からデータを盗みます。

Go ベースのマルウェアは、アカウントの資格情報、システム、アプリのデータなど、さまざまな情報を収集できます。また、マルウェアはスクリーンショットをキャプチャし、侵害されたマシンからファイルを盗み出します。

Symantec の脅威研究チームは、Nodaria が少なくとも 2022 年 10 月から 2023 年 1 月中旬まで攻撃に Graphiron を使用していることを発見しました。

機密情報の盗用

Graphiron は、ダウンローダと、情報を盗むセカンダリ ペイロードで構成されています。

起動すると、ダウンローダはさまざまなセキュリティ ソフトウェアとマルウェア分析ツールをチェックし、何も検出されない場合は、情報を盗むコンポーネントをダウンロードします。

ダウンローダがチェックするプロセスには、BurpSuite、Charles、Fiddler、rpcapd、smsniff、Wireshark、x96dbg、ollydbg、idag などがあります。

このマルウェアは、OfficeTemplate.exe や MicrosoftOfficeDashboard.exe などの名前を使用して、侵害されたシステムで Microsoft Office コンポーネントになりすます。

その機能には次のものがあります。

- MachineGuid の読み取り

- https://checkip.amazonaws.com から IP アドレスを取得します。

- ホスト名、システム情報、ユーザー情報を取得する

- Firefox と Thunderbird からデータを盗む

- MobaXTerm から秘密鍵を盗みます。

- SSH の既知のホストを盗む

- PuTTY からデータを盗む

- 保存されたパスワードを盗む

- スクリーンショットを撮る

- ディレクトリを作成する

- ディレクトリを一覧表示する

- シェル コマンドを実行する

- 任意のファイルを盗む

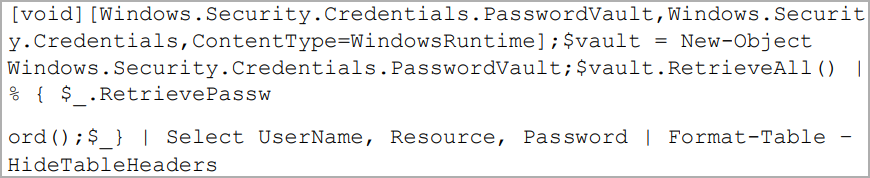

このマルウェアは、次の PowerShell コードを使用して、システムに組み込まれているパスワード マネージャーである Windows Vault からパスワードを盗みます。Vault には、保存された資格情報が AES-256 暗号化形式で保存されます。

Graphiron は、ハードコーディングされたキーによる AES 暗号化を使用して、ポート 443 を介して C2 サーバーと通信します。これは、GraphSteal や GrimPlant などの古い Nodaria ツールとの顕著な類似点です。

ウクライナを標的にしたノダリア

Nodaria は、2022 年 1 月にウクライナのネットワークに「 WhisperGate 」という偽のランサムウェアを展開し、破壊的なデータ消去攻撃を実行したのと同じ攻撃者です。

通常、ロシアのハッカーは、スピア フィッシング メールを介してペイロードを標的に配信します。現在進行中の戦争では、効果的な餌を仕掛ける機会がたくさんあります。

Graphiron は、Nodaria の武器庫に最近追加されたもので、グループの過去のカスタム ツールの機能を 1 つのペイロードに組み合わせ、難読化も備えています。

これは、Nodaria が引き続きウクライナの組織を標的にし、注目を集める標的から貴重な情報を収集しようとする兆候です。

Comments