ポーランドの軍事対情報サービスとそのコンピューター緊急対応チームは、ロシア政府の対外情報サービス (SVR) の一部である APT29 国が支援するハッカーを、NATO および EU 諸国を標的とした広範な攻撃に関連付けました。

このキャンペーンの一環として、サイバースパイ グループ (Cozy Bear および Nobelium としても追跡) は、外交機関や外務省から情報を収集することを目的としていました。

「レポートの発行時点では、キャンペーンはまだ進行中であり、開発中です」と、本日発行されたアドバイザリは警告しています。

「軍事防諜サービスと CERT.PL は、攻撃者の関心領域にある可能性のあるすべてのエンティティに対して、使用中の IT セキュリティ システムのセキュリティを改善し、攻撃の検出を増やすことを目的としたメカニズムを実装することを推奨しています。」

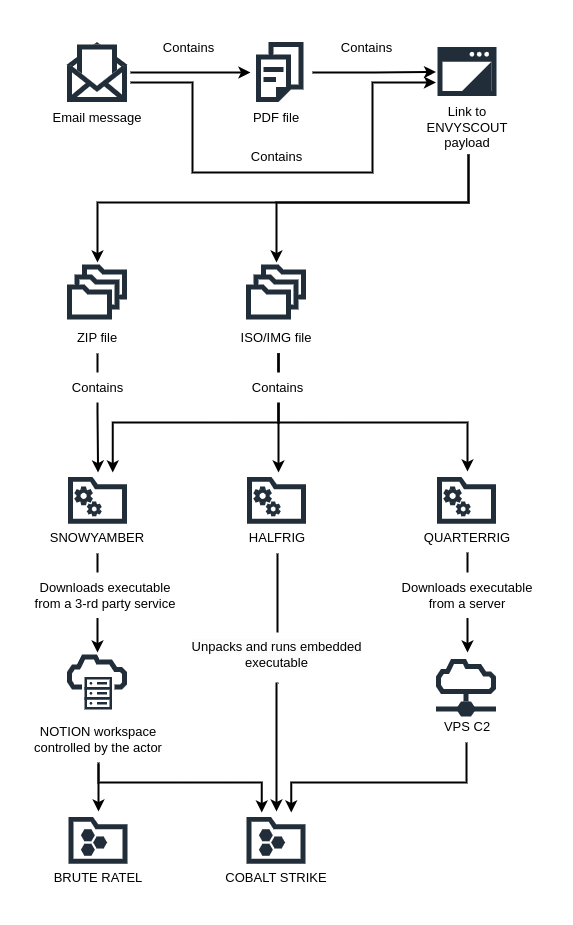

攻撃者は、悪意のある Web サイトへのリンクまたは ISO、IMG、および ZIP ファイルを介してマルウェアを展開するように設計された添付ファイルを含む、ヨーロッパ諸国の大使館になりすましたスピア フィッシング メールを使用して、外交官を標的にしています。

APT29 に感染した被害者によって制御された Web サイトは、 HTML スマグリングを介した EnvyScout ドロッパーで制御されていました。このドロッパーは、 SNOWYAMBERおよびQUARTERRIGとして知られ、追加のマルウェアを配信するように設計されたダウンローダーと、 HALFRIGという名前の CobaltStrike ビーコン ステジャーを展開するのに役立ちました。

SNOWYAMBER と QUARTERRIG は偵察に使用され、攻撃者が各ターゲットの関連性を評価し、ハニーポットまたはマルウェア分析に使用される VM を侵害したかどうかを判断するのに役立ちました。

「感染したワークステーションが手動の検証に合格した場合、前述のダウンローダーを使用して、商用ツールの COBALT STRIKE または BRUTE RATEL が配信され、起動されました」と、本日発表された別のマルウェア分析レポートに 記載されています。

「一方、HALFRIG はいわゆるローダーとして機能します。これには COBALT STRIKE ペイロードが含まれており、自動的に実行されます。」

APT29はロシアの対外情報局 (SVR) のハッキング部門であり、3 年前に複数の米国連邦機関のセキュリティ侵害につながったSolarWinds サプライ チェーン攻撃にも関連していました。

それ以来、このハッキング グループは、TrailBlazer として追跡されている新しいマルウェアや、GoldMax Linux バックドアの亜種など、何年も検出されていなかったステルス マルウェアを使用して、 他の組織のネットワークに侵入しました。

Unit 42 は、ロシアの SVR サイバー スパイとの関連が疑われる攻撃で、敵対的攻撃シミュレーション ツール Brute Ratel が使用されていることも確認しています。

最近、Microsoft は、 APT29 ハッカーが Active Directory フェデレーション サービス (ADFS) をハイジャックして Windows システムに誰でもログインできる新しいマルウェアを使用していると報告しました。

彼らはまた、外交政策情報にアクセスしようとしてNATO 諸国の Microsoft 365 アカウントを標的にし、ヨーロッパ全土の政府、大使館、高官を標的とする一連のフィッシング キャンペーンを組織しました。

Comments