Robin Banks の phishing-as-a-service (PhaaS) プラットフォームは、分散型サービス拒否 (DDoS) 攻撃に対する保護を提供するロシアのインターネット企業がホストするインフラストラクチャを使用して活動を再開しているようです

ロビン・バンクスは 2022 年 7 月に運用上の混乱に直面し、アイアンネットの研究者がプラットフォームを、シティバンク、バンク・オブ・アメリカ、キャピタル・ワン、ウェルズ・ファーゴ、PNC、US バンク、サンタンダー、ロイズ銀行、およびコモンウェルス銀行を標的とする非常に脅威的なフィッシング・サービスとして公開しました。

Cloudflare はすぐにプラットフォームのフロントエンドとバックエンドをブラックリストに登録し、PhaaS プラットフォームを使用するためにサブスクリプションを支払っているサイバー犯罪者による進行中のフィッシング攻撃を停止しました。

IronNet からの新しいレポートは、Robin Banks の復帰を警告し、そのオペレーターが研究者からプラットフォームをより適切に隠して保護するために取った措置を強調しています。

新機能の中には、多要素認証 (MFA) のバイパスと、検出の回避するリダイレクターがあります。

ロビン・バンクスが復活

サービスを復帰させるために、Robin Bank のオペレーターは DDoS-Guardを使用しています。

DDoS-Guard は、物議を醸すビジネス取引の長い歴史を持つロシアのインターネット サービス プロバイダーであり、その顧客の一部はハマス、 パーラー、 HKLeaks 、そして最近ではキウイ ファームです。

部外者がフィッシング パネルにアクセスするのを防ぐために、Robin Banks は顧客アカウントに 2 要素認証を追加しました。

さらに、コア管理者間のすべてのディスカッションは、プライベート テレグラム チャネルを通じて行われるようになりました。

新しいリダイレクタ

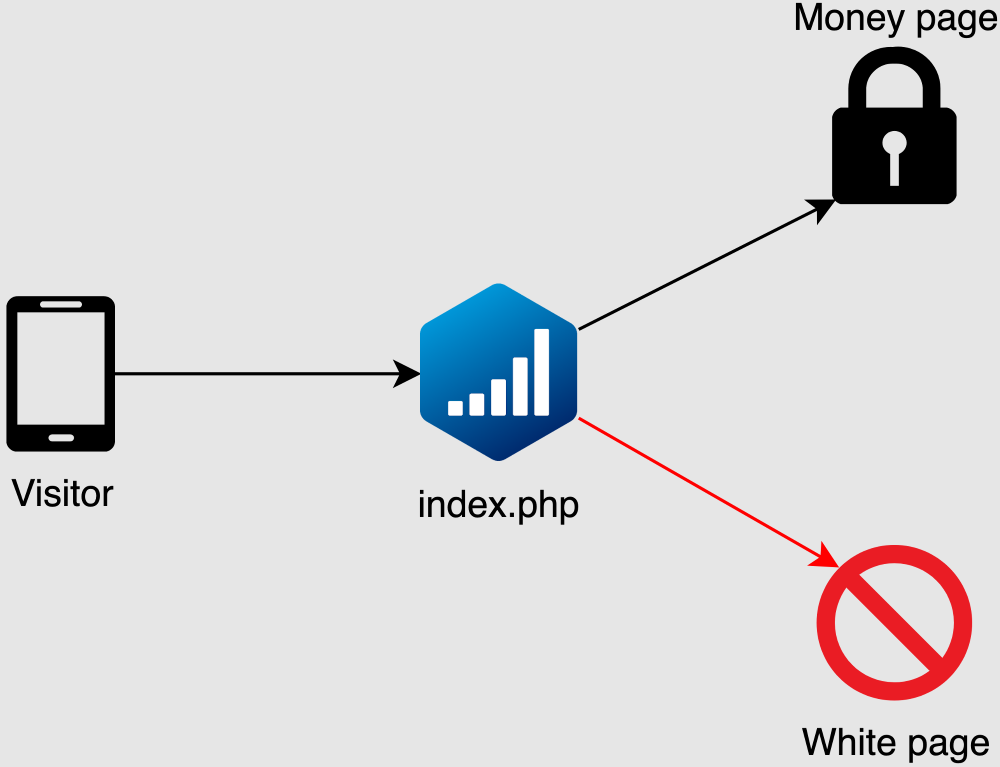

IronNet のアナリストが Robin Banks で発見した新機能の 1 つは、サードパーティのクローカー、ボット フィルター、および広告トラッカーである「Adspect」の使用です。

PhaaS プラットフォームは、Adspect などのツールを使用して有効なターゲットをフィッシング サイトに誘導し、スキャナーや不要なトラフィックを無害な Web サイトにリダイレクトして、検出を回避します。

IronNet は、Adspect が自身をフィッシング支援として宣伝していないとコメントしています。ただし、そのサービスは、いくつかのダーク Web フォーラムやフィッシング専用の Telegram チャネルで宣伝されています。

MFA バイパス

Robin Banks の開発者は、「adversary-in-the-middle」(AiTM) 攻撃用の「 Evilginx2 」リバース プロキシも実装し、認証トークンを含む Cookie を盗みました。

Evilginx2 は、被害者と実際のサービスのサーバーとの間の通信を確立するリバース プロキシ ツールであり、ログイン リクエストと資格情報を転送し、転送中のセッション Cookie をキャプチャします。

これにより、フィッシング攻撃者は取得した Cookie を使用してアカウントの所有者であるかのようにログインできるため、MFA メカニズムを回避できます。

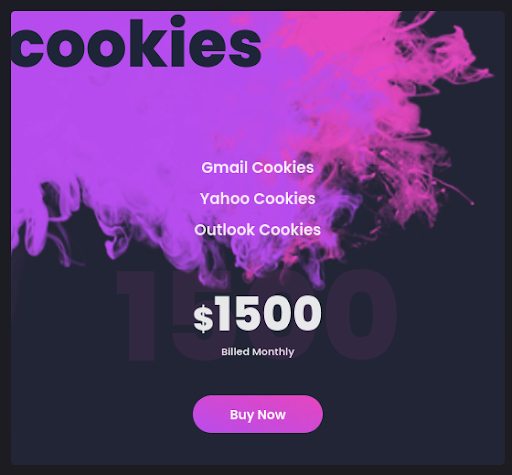

Robin Banks は、この新しい MFA バイパス機能を個別に販売しており、Google、Yahoo、および Outlook の「phislets」で動作することを宣伝しています。

Robin Banks が、すぐに利用できるツールとサービスのみに依存することで固執しているという事実は、PhaaS プラットフォームは十分に決心した人なら誰でも構築できることを証明しています。

これらのプラットフォームが広く利用できるようになったことで、技術の低いサイバー犯罪者に門戸が開かれ、強力なフィッシング攻撃を仕掛けたり、MFA をバイパスして貴重なアカウントを盗んだりできるようになります。

Comments