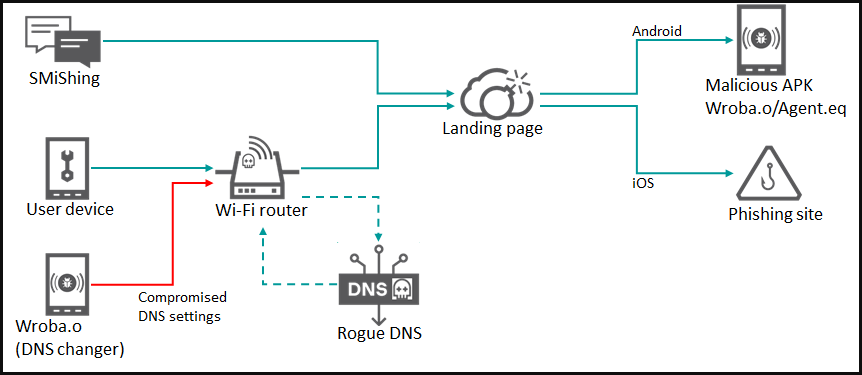

Roaming Mantis マルウェア配布キャンペーンは、脆弱な WiFi ルーターの DNS 設定を変更して感染を他のデバイスに広める DNS チェンジャーを含むように Android マルウェアを更新しました。

2022 年 9 月以降、研究者は、モデルに基づいて脆弱な WiFi ルーターを検出し、DNS を変更する Android マルウェア Wroba.o/XLoader の新しいバージョンを使用して、「Roaming Mantis」の資格情報の盗難とマルウェアの配布キャンペーンを観察しました。

次にマルウェアは HTTP リクエストを作成して、脆弱な WiFi ルーターの DNS 設定を乗っ取り、接続されたデバイスをフィッシング フォームをホストする悪意のある Web ページに再ルーティングしたり、Android マルウェアをドロップしたりします。

更新された Wroba.o/XLoader Android マルウェアの亜種は、Roaming Mantis の活動を何年も追跡してきたKaspersky の研究者によって発見されました。 Kaspersky は、Roaming Mantis が少なくとも 2018 年からDNS ハイジャックを使用していると説明していますが、最新のキャンペーンの新しい要素は、マルウェアが特定のルーターを標的にしていることです。

この更新されたマルウェアを使用した最新のキャンペーンは、主に韓国で使用されている特定の WiFi ルーター モデルを標的にしています。それでも、ハッカーはいつでもそれを変更して、他の国で一般的に使用されているルーターを含めることができます.

このアプローチにより、攻撃者はより標的を絞った攻撃を実行し、特定のユーザーと地域のみを侵害し、他のすべてのケースでは検出を回避できます。

以前の Roaming Mantis キャンペーンは、日本、オーストリア、フランス、ドイツ、トルコ、マレーシア、インドのユーザーを標的にしていました。

新しいルーター DNS チェンジャー

最新の Roaming Mantis キャンペーンでは、SMS フィッシング テキスト (スミッシング) を使用して、標的を悪意のある Web サイトに誘導します。

ユーザーのモバイル デバイスが Android の場合、Wroba.o/XLoader マルウェアである悪意のある Android APK をインストールするようユーザーに促します。ランディング ページは、代わりに iOS ユーザーを資格情報を盗もうとするフィッシング ページにリダイレクトします。

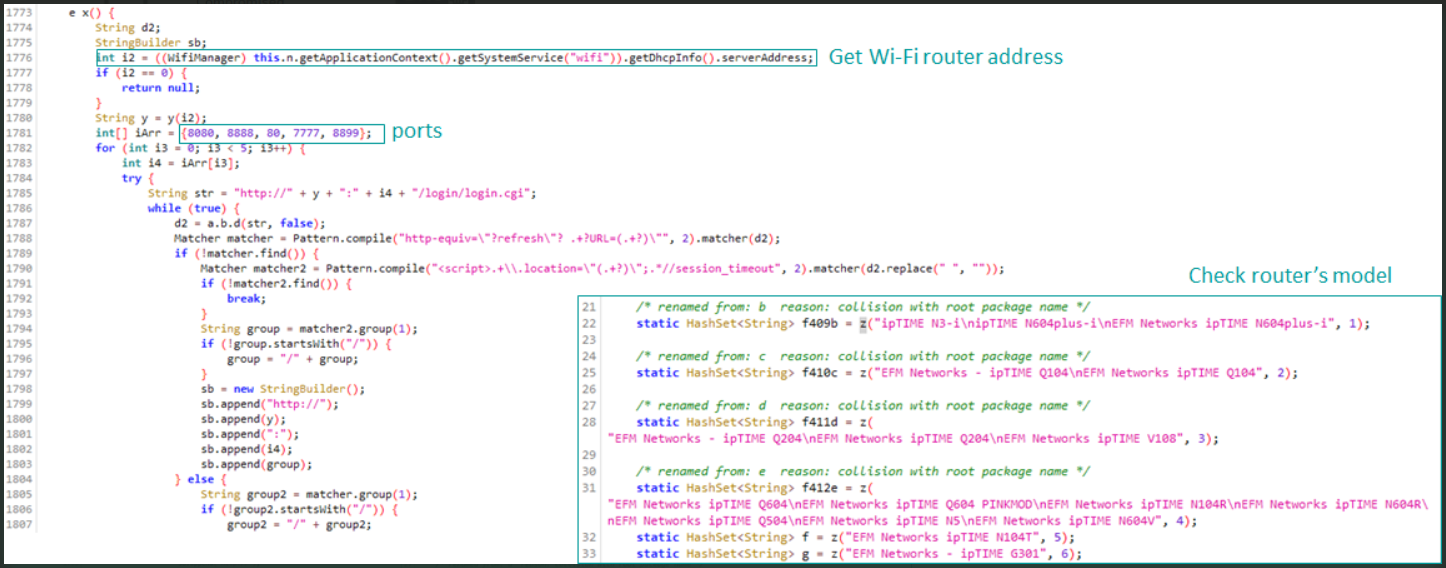

XLoader マルウェアが被害者の Android デバイスにインストールされると、接続された WiFi ルーターからデフォルト ゲートウェイの IP アドレスを取得します。次に、デバイス モデルを検出するために、デフォルトのパスワードを使用して管理者 Web インターフェイスにアクセスしようとします。

XLoader は現在、特定の WiFi ルーター モデルを検出するために使用される 113 のハードコードされた文字列を備えており、一致する場合、マルウェアはルーターの設定を変更して DNS ハイジャック ステップを実行します。

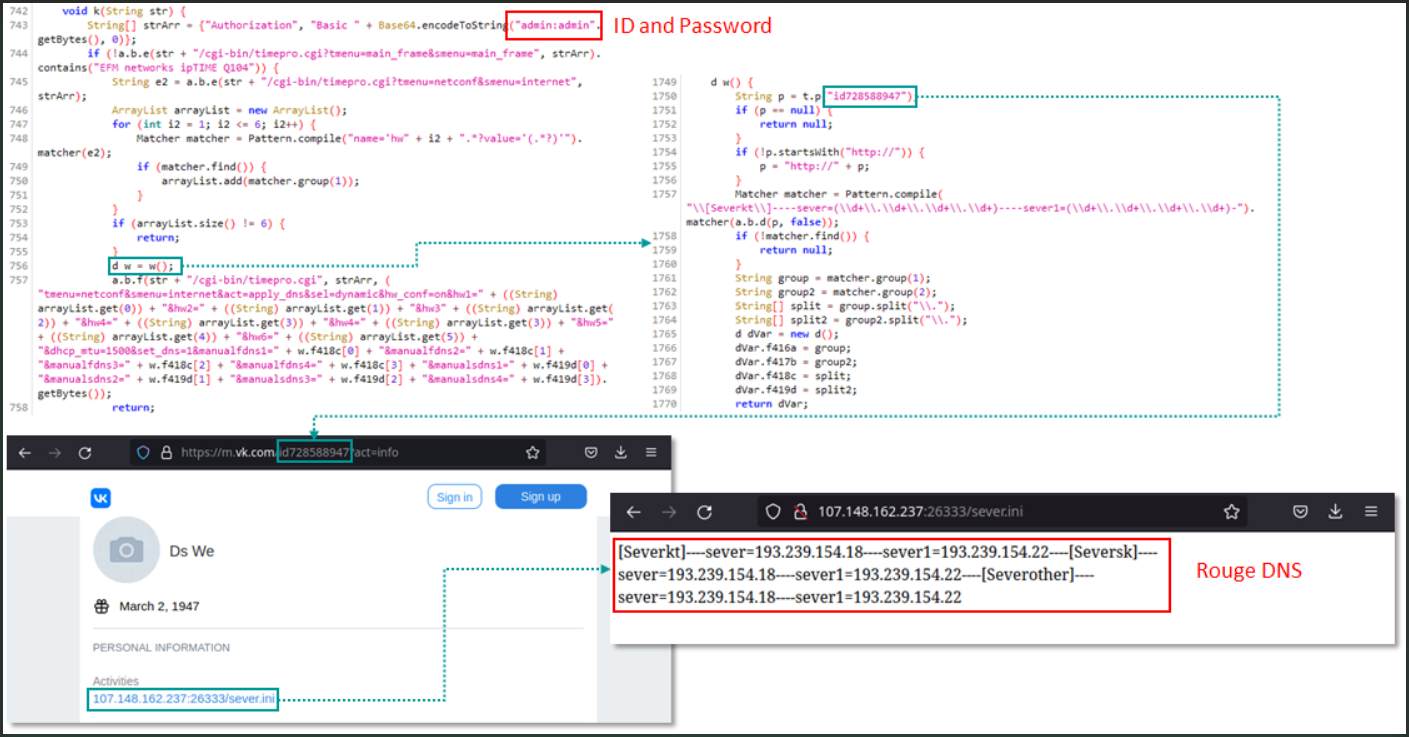

Kaspersky によると、DNS チェンジャーはデフォルトの資格情報 (admin/admin) を使用してルーターにアクセスし、検出されたモデルに応じてさまざまな方法で DNS 設定を変更します。

アナリストはまた、Roaming Mantis が使用する DNS サーバーは、モバイル デバイスからアクセスした場合に特定のドメイン名を特定のランディング ページにのみ解決すると説明しています。

感染拡大

ルーターの DNS 設定が変更されたため、他の Android デバイスが WiFi ネットワークに接続すると、悪意のあるランディング ページにリダイレクトされ、マルウェアをインストールするように求められます。

これにより、感染したデバイスの絶え間ないストリームが作成され、国内の多数の人々にサービスを提供しているパブリック ネットワーク内のクリーンな WiFi ルーターがさらに侵害されます。

Kaspersky は、この可能性が Roaming Mantis キャンペーンに「意図的に鎖を外した」特徴を与え、厳密な制御なしにマルウェアを拡散させていると警告しています。

米国を拠点とする標的のランディング ページはなく、Roaming Mantis は米国で使用されているルーター モデルを積極的に標的にしていないようですが、Kaspersky のテレメトリによると、XLoader の全被害者の 10% が米国にいます。

ユーザーは SMS 経由で受信したリンクをクリックしないようにすることで、Roaming Mantis キャンペーンから身を守ることができます。ただし、さらに重要なのは、Google Play 以外で APK をインストールしないことです。

Comments