エグゼクティブサマリー

- Mandiant Threat Intelligence は、ロシアがウクライナの危機に関連する破壊的または破壊的なサイバー攻撃を追加で実施することを、ある程度の自信を持って評価しています。ロシアのサイバー攻撃はほぼ確実に最初にウクライナに集中し、西側/NATO同盟国も標的になる可能性があります.

- 声明を出している団体 ロシアの侵略を非難したり、ウクライナを支持したり、国際商取引、競争、イベントへのロシアの参加を制限する行動をとっている組織は、将来の報復のリスクが高まることに直面しています。

- Sandworm と UNC2589 は、報復としてサイバー攻撃を実行する可能性が最も高い攻撃者の 2 つであると評価していますが、ロシアの著名な攻撃者はすべて、ウクライナおよび NATO 政府の標的に対する意思決定の優位性を高めるために、サイバー スパイ活動を継続または強化すると判断しています。

報復的なサイバー攻撃の可能性

ロシアは 2022 年 2 月 24 日に再びウクライナを侵略し、その行動に対する国際的な非難と、プーチン政権に関連するロシアの銀行やエリートに対する西側諸国政府からの広範な制裁を含む、米国、NATO、および欧州連合 (EU) の同盟国からの一連の対応を引き起こしました。 . Mandiant は、2022 年 2 月 23 日の NEARMISS (別名 HermeticWiper または FoxBlade) ワイパー攻撃や 2022 年 1 月 15 日の PAYWIPE (別名 WhisperGate) ワイパー攻撃など、ウクライナの政府および民間部門を標的とした複数の破壊的および破壊的なサイバー攻撃を観測しました。

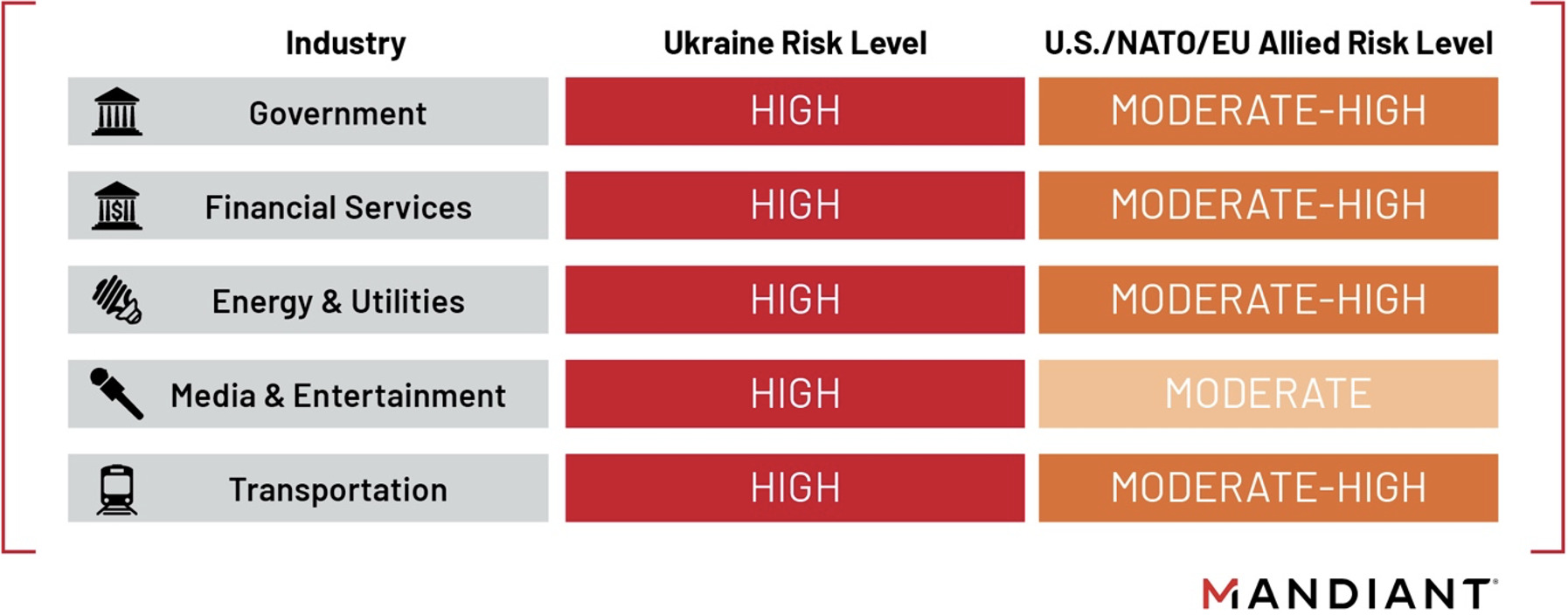

ロシアは、特に政府、金融サービス、エネルギーおよび公益事業部門に対して、追加の破壊的または破壊的なサイバー攻撃を含む報復行動を行う可能性があると予想しています。 NATO と西側の制裁と対応の性質と長さは、報復の優先度の高い標的に対するロシアの認識に大きな影響を与える可能性があります。ロシアの侵略を非難および/またはウクライナを支持する公式声明を発表する組織、および国際商取引、競争、およびイベントへのロシアの参加を制限する措置を講じる組織は、将来の報復の高いリスクに直面します。

緩和と強化の推奨事項については、以下を確認してください。

ロシア決定論

ロシアのドクトリンは、「 制御されたエスカレーション」または「エスカレーション管理/支配」として最もよく説明されている概念に広く従っており、ロシア軍は動的または非動的な方法で圧力を徐々に上げながら、敵が攻撃されるまで各ステップに対する敵の反応を測定します。ロシアにとって有利な条件に喜んで同意する。理論的には、ロシアは、最初に敵対勢力が後退することに頼って、望ましい結果を達成するために必要な範囲でのみ作戦をエスカレートし続けることができます。このドクトリンは、「 エスカレートからデエスカレート」とあまり正確に表現されないことがあります。これは、ロシアが目標を達成するために、敵対者が喜んで阻止しようとするしきい値を超えて、大幅にエスカレートする方法で行動することを示唆しています。敵対的なエスカレーションまたは対応。

ロシアの情報戦教義

ロシアのドクトリンはまた、 情報戦を武力紛争および/または外交紛争に不可欠な幅広い概念と見なしています。ロシアの情報戦は、サイバー作戦、電子戦、心理作戦、情報作戦を組み合わせたものであり、 ロシアの戦略の重要な要素である「情報圏」を制御するという最終目標を持っています。 (PAYWIPE や NEARMISS で見られるような) 動的攻撃の前に破壊的で破壊的なサイバー攻撃を使用することに加えて、ロシアの教義は、軍事行動の補足として、および前述の制御されたエスカレーション。

ロシアは西側の制裁に対応する可能性が高い

対応策の 1 つとして、ロシアはほぼ確実に攻撃的なサイバー プログラムに関与し、少なくとも主に政府の標的に対するサイバー スパイ活動を強化して意思決定の優位性を高め、追加の破壊的または破壊的なサイバー攻撃も実行する可能性が高いと考えています。

- ロシアは、少なくとも APT28 とサンドワームに、ウクライナの能力を低下させ、動的な行動を補うための情報操作、情報収集、追加の破壊的または破壊的なサイバー攻撃など、複数の方法でウクライナに関与するように命じる可能性があります。

- ロシアの国家が支援する他のサイバースパイグループは、少なくとも、ウクライナおよびNATO加盟国に対するスパイ活動を継続します。ロシアの国営通信事業者は、この紛争の間、リソースをウクライナと NATO 加盟国に集中させるためにリソースをシフトする必要がある可能性があります。

- 現在のところ、APT29 には破壊的な権限がないと評価していますが、少なくとも Sandworm と TEMP.Isotope にはある可能性があります。以前の作戦でこれが起こったという証拠はありませんが、破壊的な命令を持たないアクターでさえ、戦争中に破壊的な命令を持つグループへのアクセスを引き渡すように命じられる可能性があります.

可能性が高い攻撃者

サンドワーム

Sandworm は、ウクライナに対するグループの過去の標的と破壊的な作戦に基づいて、破壊的および破壊的な攻撃の最大の脅威をもたらす可能性があります。これには、BLACKENERGYv2、BLACKENERGYv3、INDUSTROYER、および NotPetya 偽のランサムウェアの使用が含まれます。ロシアがウクライナ、サンドワーム、またはロシア参謀本部情報総局 (GRU)の特殊技術のメイン センター(GTsST) が支援する別のエンティティを侵略した今、関与していることはほぼ確実です。

- 最近、米国と英国の政府は、 Sandwormがこのネットワークを破壊活動に使用したことはありませんでしたが、高度なサプライ チェーン操作は Sandworm によるものであると認定しました。 Sandworm の破壊的な操作は、潜在的な二次的および三次的な影響を無視または無視することを歴史的に示してきました。たとえば、これにより、NotPetya はウクライナをはるかに超えて拡散し、世界中で数十億ドルの損害を引き起こしました。

UNC2589

UNC2589 は、少なくとも 2021 年初頭から活動しているサイバー スパイ クラスターであり、一貫した一連の戦術、技術、手順 (TTP) を採用しています。その焦点は主にウクライナとジョージアにありましたが、西ヨーロッパと北アメリカの外務省、製薬会社、および金融セクターのエンティティを標的としたスピアフィッシングも検出されました。私たちは、UNC2589 が WARYLOOK (別名 WhiteBlackCrypt) ファイル破損者を所有していることに基づいて、UNC2589 には破壊的な命令もあると判断しています。

UNC2589 は、一般に入手可能なさまざまな独自のマルウェアと思われるものを使用しています。このグループは、少なくとも部分的には政府が支援する組織であり、サイバー スパイ活動を行っていることが確認されていますが、UNC2589 が犯罪行為に関連するツールを使用していることも確認されています。 2022 年 1 月中旬、破壊的な攻撃により、複数のウクライナ政府のコンピューターが消去され、ウクライナ政府の Web サイトが改ざんされました。破損ツールの起動に使用されるマルウェアは、UNC2589 によって使用されています。マルウェアと標的が重複していることは、UNC2589 がこれらの攻撃を実行した可能性が高いことを意味しますが、現時点ではその活動が UNC2589 によるものであるとは断定していません。

- ウクライナ政府は、このクラスターが破壊活動の原因であると判断し、このクラスターをUAC0056として追跡しています。

- 2021 年 6 月に WARYLOOK ファイル破損者をホストしていた UNC2589 インフラストラクチャを特定しました。これは、この攻撃者が破壊的な権限を持っていることも示しています。 WARYLOOK (別名 WhiteBlackCrypt) は、1 月 15 日にウクライナのネットワークに対する破壊的な攻撃で使用されたファイル破損プログラムである SHADYLOOK (別名 WhisperKill) とコードが重複する偽のランサムウェアです。 SHADYLOOK は偽のランサムウェアではありませんでしたが、ランサムウェアを装った PAYWIPE (別名 WhisperGate) と共に展開されました。

- 1 月 15 日の攻撃には、GOOSECHASE (WhisperGate のサブコンポーネント) と FINETIDE (別名 WhisperPack) の使用が含まれていました。どちらのツールも、UNC2589 も展開していることを確認しました。ただし、GOOSECHASE と FINETIDE の両方が複数の攻撃者によって使用されているようです。

UNC3715

現在、2 月 23 日の NEARMISS (別名 HermeticWiper) ワイパー攻撃の犯人を UNC3715 として追跡しています。このグループを、私たちが追跡している他の名前の付いたアクターと関連付けることはまだできていませんが、このグループは、NEARMISS の展開に基づいて、広範な破壊的な権限も持っている可能性があります。 NEARMISS は、PAYWIPE よりも著しく洗練されており、有能でした。これは、このグループがより多くのリソースを利用できるか、私たちが追跡している別の攻撃者の構成要素であることを示している可能性があります。

TEMP.同位体

Mandiant は、TEMP.Isotope にも破壊的な権限があると評価していますが、このグループが破壊可能なツールを使用していることは確認していません。しかし、このグループの標的の選択とデータ収集は、任務を与えられた場合に破壊的または破壊的な活動を行う意図を示しています。彼らは歴史的に主に西ヨーロッパと北アメリカをターゲットにしており、エネルギー、地方自治体、輸送に焦点を当てていますが、水やその他の重要なインフラ施設もターゲットにしています。

犯罪者

ロシアの諜報機関は、ロシア国内の組織を標的にしない限り、主に犯罪行為を見過ごしていると我々は評価しているが、ロシア国内に居住する犯罪者を彼らの望む目的を達成するために取り込む能力を持っていることはほぼ確実である.金銭目的のグループに加えて、 ハクティビスト グループもロシアとウクライナの両方を支援するためにサイバー攻撃を行っています。

- 私たちは、ロシアが報復手段としてNATO諸国に対して犯罪者を利用しようとする可能性があると考えています.ロシアに居住する犯罪者は、NATO 諸国内の組織を標的にすることが多く、ロシアは、破壊の手段としてランサムウェアやワイパーに大きく依存して、金融組織に対して破壊的または破壊的な操作を行うよう彼らに命じることができると推測しています。ただし、同様に、他の破壊的または破壊的な方法を使用する可能性もあります。

- CONTI ランサムウェア グループは2 月末、西側諸国に対する「ロシア政府の全面的な支援」を提供すると発表しました。コンティはまた、FSB に代わってジャーナリストを標的にしたと伝えられている。

サンドワームは歴史的に、2015 年にウクライナの送電網を混乱させるために改変された BlackEnergy 亜種を使用したことで知られるように、カスタマイズされたバージョンまたは一般的なバージョンの犯罪ツールおよび手法を運用に使用してきました。 Petya ランサムウェアを偽装して構築された破壊的なツールです。このキャンペーンは、金銭目的の作戦を厳密に模倣するように設計されているようで、ウクライナにおけるロシアの戦略的利益に役立つ真の目的を曖昧にする試みである可能性があります。 BlackEnergy と Petya の両方のソース コードは、Sandworm が変更された亜種を展開する前にリークされたか、公開されていましたが、Sandworm がマルウェア開発者と関与した可能性を排除することはできません。

金融セクターに対するロシアの破壊的または破壊的な作戦

Mandiant は、紛争地域外の金融セクターに対するロシアの行動には、西側および国際的な制裁の実施に関する情報を収集するためのサイバースパイ活動が含まれると予想しています。ロシアのサイバー脅威アクターが引き続き破壊的な作戦を実行し、紛争中のウクライナの金融セクターに関する偽情報を広めることが予想されます。この活動は、2017 年に NotPetya が行ったように、近隣諸国に波及し、 世界中で数十億ドルの損害をもたらす可能性があります。または、ウクライナに密接に関連する銀行ネットワークに影響を与える可能性があります。極端な場合、ロシアは、金融セクターの組織に対して破壊的または破壊的な活動を行うことを選択する可能性があります。ウクライナの外。

我々は、少なくともSandworm、TEMP.Isotope、そしておそらくUNC2589に破壊命令が割り当てられた可能性が高いと評価しています。 APT29 は、独自の破壊的マルウェアを作成する技術的能力を持っている可能性が高いか、 SolarWindsの制裁に含まれているような契約開発チームからこのマルウェアを購入する可能性がありますが、破壊的または破壊的な権限を持っていない可能性が高いと判断しています。破壊的または破壊的な活動に備えて、これらの操作を実行したり、重要なインフラストラクチャをターゲットにしたりすることが観察されています。

歴史的に、ロシアが支援する金融機関を標的にすることは比較的限られていましたが、Mandiant は過去 6 か月間にヨーロッパの金融機関で QUIETCANARY と呼ばれるロシアのマルウェアと思われるものを観察しました。しかし、いくつかの以前の活動と、ロシアが支援した最近の重要な偽情報および破壊的な操作は、ウクライナの金融機関を標的にしていました。これは、おそらく、ウクライナ国民の金融システムに対する信頼を低下させようとする試みでした。

NATO が追加のロシアの組織を SWIFT から除外するか、ロシアが認識している一線を越えたロシアの組織に制裁を課すことを選択した場合、ロシアは対応する可能性が高く、NATO に加盟する金融組織に対して報復的な対応を取る可能性があります。

エネルギー部門も脅威にさらされる可能性が高い

ロシアのウクライナ侵攻に対するNATO/西側諸国の対応が、ロシアの指導者によってエスカレートしていると認識された場合、ロシアは、NATOをこれ以上紛争に引きずり込むことなく、相応とみなす方法でエスカレートしようとする可能性が高いと現在我々は判断している.

- ロシアの金融機関への制裁とノルド ストリーム 2 の中止の決定は、ロシアの対応につながる可能性があります。ロシアには、決定計算の一部として利用できる複数のオプションがある可能性が高く、これには、エネルギーコストの引き上げ、破壊的なサイバー作戦、またはロシアよりもヨーロッパに損害を与えるように設計されたその他の経済対策が含まれる可能性があります.

考えられるロシアの反応

ロシアがNATO加盟国に費用を課すことを選択する可能性がある2つの関連する実行可能な手段があると私たちは判断します. -ヨーロッパにガスを供給するロシアの組織。

- ヨーロッパはロシアのエネルギー供給に依存しているため、漸進的なエスカレーション措置の一環としてガスのコストを引き上げることは、NATO 諸国とその市民を困惑させる可能性が高く、NATO が戦争に引き込むのに十分な正当性を提供することはできません。同時にガス価格の上昇は、NATO 諸国の選出された政府高官に対する反発を引き起こし、彼らの評判を傷つけ、国外および国内での政治的影響力を低下させる可能性があります。

- NATO 諸国外のエネルギー関連施設に対するロシアのサイバー攻撃 (おそらく中東の組織が含まれる) は、NATO の対応の可能性を減らすと同時に、価格の上昇に対応するための NATO の影響力を減らす可能性があります。

- たとえば、ロシアの天然ガスは現在、ヨーロッパのガス供給全体の 40% を占めています。値上げが適切なエスカレーション手段ではないとロシアが判断した場合、ロシアは、ガス価格を上げてサプライチェーンを混乱させる手段として、ヨーロッパ以外の供給業者に対してサイバー攻撃作戦を実行する可能性があります。

これらの 2 つのオプションは、NATO のエネルギー機関に対する破壊的または破壊的なサイバー攻撃の可能性を制限する可能性があります。そのような作戦は、NATO と米国からの重要なエスカレーション対応を引き起こす可能性が高いためです。 NATOの管轄。

メディアおよびエンターテインメント業界がターゲットになる可能性

ロシアによるユーロビジョンソング コンテストの禁止、または複数のスポーツ組織がロシアのチームとのスポーツ イベントをキャンセルしたり、以前はロシアで開催される予定だった大会を新しい場所に移動したりする決定を下したことも、メディアおよびエンターテイメント部門に対するロシアの報復措置に拍車をかける可能性があります。 .ロシアは歴史的に、注目を集める国際的なスポーツやエンターテイメントのイベントでの競争を重視しており、以前はサイバー作戦を使用して、認識された苦情に報復してきました.

前述のように、ロシアの情報戦争ドクトリンは情報領域の制御を要求しており、その結果、ウクライナのメディア組織は物理空間とサイバー空間の両方で標的にされ、ロシアの降伏の主張など、捏造された親ロシアのコンテンツを広めるのを助ける可能性があります。ウクライナ政府または軍隊、ならびにウクライナの指揮統制および親ウクライナのメッセージを妨害すること。

- ロシアの国営メディア チャンネルが引き続き広くブロックされた場合、ロシアは、ロシア国内の西側ニュース サイトを閉鎖する対称的な措置で対応する可能性があります。西側のメディアが依然としてロシアの視聴者にうまくリーチできると感じた場合、ロシアはサイバースペースでさらなる行動を起こす可能性があります。

特に、このタイプのアクティビティの一部は、すぐには実行されない可能性があります。ロシアのサイバー脅威オペレーターは、標的となる環境へのアクセスの計画と確立を開始する可能性がありますが、公開されたリーク、混乱、または影響力のあるキャンペーンは、活動の影響を最大化するために、将来のスポーツまたはエンターテイメント イベントと一致する可能性が高くなります。

オリンピック選手ドーピングスキャンダル

国際オリンピック委員会 (IOC) が、ロシアの国営ドーピングプログラムが広範に行われているという主張を確認した後、多くのロシア選手が 2016 年夏季オリンピックへの出場を禁止され、一連の「ハッキング アンド リーク」と情報操作が開始されました。報復を目的としています。

- 最も注目すべきは、「Fancy Bears’ Hack Team」を装った APT28 が、主要なソーシャル メディア プラットフォームや専用の Web サイトを通じて、世界ドーピング防止機構 (WADA) を標的としたハック アンド リークキャンペーンを開始したことです。 WADA は、2016 年の禁止につながったロシアのドーピング違反に関する最初の調査を後援していました。 APT28 は、少なくとも 2016 年から 2018 年にかけての複数の活動中に、WADA やその他のオリンピックまたはスポーツ組織のネットワークを侵害しました。ある例では、ロシアの切り抜きは、特定の薬の処方箋の医療免除を承認された西洋のアスリートのデータを漏らし、これらのアスリートを禁止されたロシアのアスリートと同じように描写する可能性が高い.

その後、ロシアは 2018 年冬季オリンピックから完全に禁止され、少数のロシア選手は中立の旗の下での競技が許可されました。

- 2018 年 2 月には、Sandworm が韓国の平昌冬季オリンピックの開会式にサイバー攻撃を仕掛けた可能性があります。この攻撃は、ロシアがオリンピックを禁止したことへの報復である可能性が高い.

運輸および物流部門もリスクの増大に直面しており、特に航空部門はリスクが高い

複数の世界的な運輸部門の組織がロシアの組織へのサービスとサポートを撤回し始めており、この欠点は、責任を負う組織を罰するためと、より多くの組織がロシアをさらに孤立させるのを阻止しようとするための両方で、ロシアの報復に拍車をかける可能性があります。

- FedEx、UPS 、Maerskなどの輸送および物流の巨人は、ロシアの顧客へのサービス提供を停止し、グローバルな配送の主要なソースを遮断し、ロシアとの間の配送を停止すると発表しました。

- これらの行動がロシア国内および国外への旅行に与える影響が大きいことを考えると、航空組織は特に高いリスクに直面する可能性があります。グローバルな予約プロバイダーであるセイバーは、ロシアの航空会社にサービスを提供しなくなり、ボーイングとエアバスの両方がロシアの顧客へのサポート提供を停止すると発表しました。

- 同時に、 2017 年に NotPetya が Maersk を混乱させたときと同様に、ロシアの脅威アクターが他のセクターに対して行った破壊的な操作は、輸送セクター内のエンティティに対して二次的および三次的な影響を与える可能性があります。

ロシアは、これらの組織に対する他の形態の影響力を欠いている可能性が高いため、ロシアがこのセクターの組織に対する報復を選択した場合、破壊的なサイバー作戦が行われる可能性があります。ロシアは以前、キエフ郊外のボルィースピリ空港に対するロシアのサイバー攻撃や、米国に拠点を置く空港のシステムへの侵入など、航空業界を標的にしています。

展望と影響

ロシアは、スパイ活動、情報操作、破壊的または破壊的な手段を含むさまざまな理由で、サイバー作戦を使用し続けることはほぼ確実です。破壊的または破壊的な行動が選択された場合、ロシアは、Sandworm、UNC2589、UNC3715、および場合によっては TEMP.Isotope を含むアクターに任務を課す可能性があります。政府、金融部門、エネルギーと公益事業、運輸と物流の各組織は、高いリスクに直面しています。サンドワームと UNC2589 は、より多くのロシアの銀行が SWIFT から除外されたり、NATO パートナーがウクライナ軍と共有している致命的な援助の継続など、ロシアのレッドラインを超えた NATO エスカレーションと認識されたものに対してロシアが報復を求めた場合に、NATO に加盟する組織に対する最も重大な脅威となる可能性があります。 .ロシアはまた、犯罪グループに破壊的または破壊的な作戦を実行するように命じ、それによって、認識されたNATOエスカレーションに対応しながら、帰属を混乱させる可能性があります.

現在、ロシアのウクライナ侵攻がどのように展開し、NATO が引き続きロシアに課そうとする結果を予測することは困難です。しかし、ロシア最大の銀行であるズベルバンクに対する制裁や、ロシアが SWIFT から完全に撤退する可能性などは、ロシアが NATO に加盟する組織を攻撃する原因となる可能性があります。

参照: https://www.mandiant.com/resources/blog/russia-invasion-ukraine-retaliation

Comments