Horizon3 の攻撃チームのセキュリティ研究者は、パッチが適用されていない VMware vRealize Log Insight アプライアンスでリモート コードを実行できる脆弱性チェーンを標的とするエクスプロイトを来週リリースする予定です。

VMware Aria Operations for Logs として知られるようになった vRealize Log Insight により、VMware 管理者は数テラバイトのインフラストラクチャおよびアプリケーション ログを簡単に分析および管理できます。

火曜日に、VMware はこのログ分析ツールの4 つのセキュリティ脆弱性にパッチを適用しました。そのうちの 2 つは重大であり、攻撃者が認証なしでリモートでコードを実行できるようにします。

両方ともCVSS 基本スコア 9.8/10 の重大度としてタグ付けされており、認証を必要としない複雑さの低い攻撃で攻撃者によって悪用される可能性があります。

そのうちの 1 つ (CVE-2022-31706) は、影響を受けるアプライアンスのオペレーティング システムにファイルを挿入するために悪用される可能性があるディレクトリ トラバーサルの脆弱性です。また、RCE 攻撃で悪意を持って作成されたファイルを挿入することによっても悪用される可能性があります。

VMware はまた、サービス拒否状態をトリガーするデシリアライゼーションの脆弱性 (CVE-2022-31710) と、機密セッションおよびアプリケーション情報へのアクセスに悪用可能な情報漏えいバグ (CVE-2022-31711) にも対処しました。

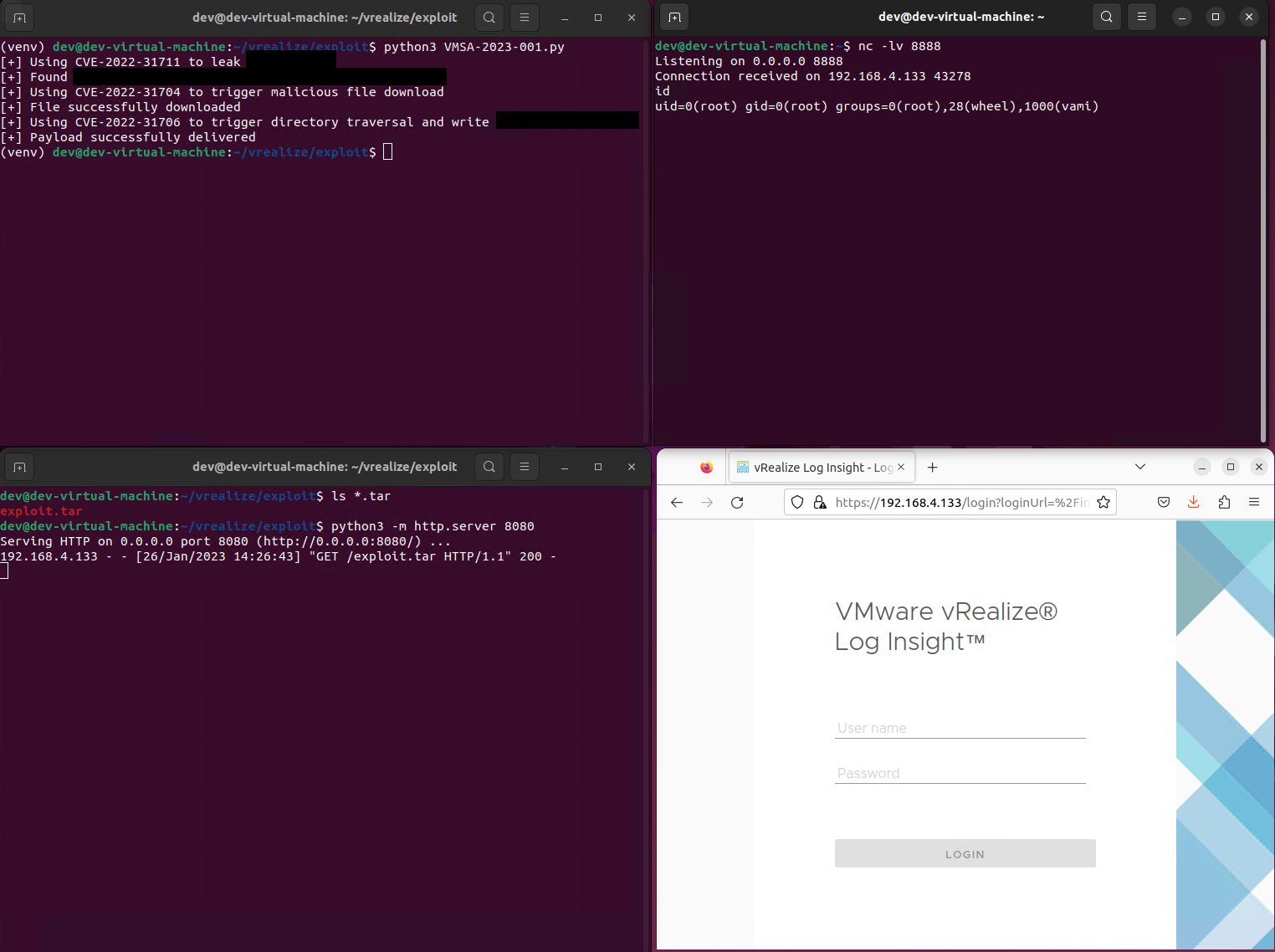

木曜日、Horizon3 の攻撃チームは VMware 管理者に、今週 VMware がパッチを適用した 4 つの欠陥のうち 3 つを連鎖させて root としてリモートでコードを実行するエクスプロイトを作成できたことを警告しました。

すべての脆弱性は、VMware vRealize Log Insight アプライアンスのデフォルト構成で悪用可能です。このエクスプロイトは、(インターネットに公開されたアプライアンスを介して) 組織のネットワークへの初期アクセスを取得したり、保存された資格情報を横方向に移動したりするために使用できます。

1 日後、セキュリティ研究者は、防御側がネットワーク内の悪用の兆候を検出するために使用できる侵害の痕跡 (IOC) のリストなど、追加情報を含むブログ投稿を公開しました。

攻撃者は、Log Insight ホストのログから機密情報を取得できます。API キーやセッション トークンなどは、追加のシステムを侵害し、環境をさらに侵害するのに役立ちます。

「この脆弱性は簡単に悪用できますが、攻撃者は悪意のあるペイロードを提供するために何らかのインフラストラクチャをセットアップする必要があります」と研究者は述べています。

さらに、この製品はインターネットにさらされる可能性が低いため、攻撃者はすでにネットワーク上の別の場所に足場を築いている可能性があります。

「この脆弱性により、ルートとしてリモートでコードが実行される可能性があり、本質的に攻撃者がシステムを完全に制御できるようになります。」

Horizon3 の脆弱性研究者である James Horseman がさらに明らかにしたように、Shodan のデータによると、インターネット上で公開されているインスタンスは 45 しかありません。

VMware vRealize Log Insight アプライアンスは組織のネットワーク内でアクセスするように設計されているため、これは予想されることです。

ただし、脅威アクターがすでに侵害されたネットワークの脆弱性を悪用して他のデバイスに横方向に拡散し、これらを貴重な内部ターゲットにすることは珍しくありません.

2022 年 5 月、Horizon3 はCVE-2022-22972の別のエクスプロイトをリリースしました。これは、複数の VMware 製品に影響を与え、攻撃者が管理者権限を取得できるようにする重大な認証バイパスの脆弱性です。

Comments